WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Tin tặc có thể điều khiển các thiết bị tích hợp trợ lý giọng nói qua sóng siêu âm

Một phương thức tấn công mới nhằm vào các thiết bị điều khiển bằng giọng nói vừa được phát hiện. Theo đó, tin tặc có thể truyền sóng siêu âm qua các vật liệu rắn để tương tác và điều khiển thiết bị bằng các lệnh thoại mà nạn nhân không hay biết.

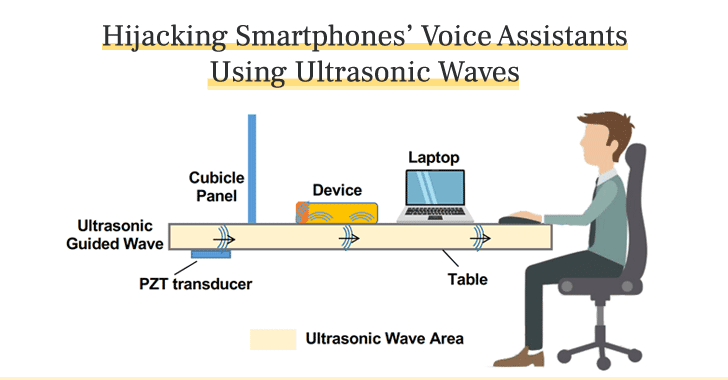

Được gọi là “SurfingAttack”, cuộc tấn công sử dụng tính chất độc đáo của truyền âm trong vật liệu rắn - ví dụ như bàn làm việc - để “cho phép tương tác giữa thiết bị điều khiển bằng giọng nói và kẻ tấn công trong khoảng cách xa hơn và không cần trong tầm nhìn”.

Với cuộc tấn công này, tin tặc có thể tương tác với thiết bị bằng cách sử dụng trợ lý giọng nói, đánh cắp mã xác thực hai yếu tố gửi qua SMS và thậm chí thực hiện các cuộc gọi lừa đảo, kín đáo kiểm soát thiết bị của nạn nhân.

Nghiên cứu được công bố bởi một nhóm các học giả từ Đại học bang Michigan, Đại học Washington ở St. Louis, Viện Hàn lâm Khoa học Trung Quốc và Đại học Nebraska-Lincoin, được trình bày tại Hội nghị chuyên đề bảo mật hệ thống phân tán mạng (NDSS) vào ngày 24 tháng 2 tại San Diego.

SurfingAttack hoạt động như thế nào?

Các micro MEMS, tiêu chuẩn trong hầu hết các thiết bị điều khiển bằng trợ lý giọng nói, đều có màng loa, khi chạm vào âm thanh hoặc sóng ánh sáng sẽ dịch thành tín hiệu điện sau đó giải mã thành các lệnh thực tế.

Cuộc tấn công mới khai thác bản chất phi tuyến của các mạch micro MEMS để truyền tín hiệu siêu âm độc hại - sóng âm thanh tần số cao mà tai người không thể nghe được – bằng đầu dò áp điện trị giá 5 đô la gắn trên mặt bàn. Cuộc tấn công có thể được thực hiện từ khoảng cách gần 10 m.

Để che giấu cuộc tấn công, các nhà nghiên cứu đã phát đi một sóng siêu âm chỉnh âm lượng của thiết bị xuống đủ thấp để các phản hồi bằng giọng nói không bị chú ý, trong khi vẫn có thể ghi lại các phản hồi bằng giọng nói từ trợ lý thông qua một thiết bị ghi âm được giấu ở gần thiết bị của nạn nhân bên dưới gầm bàn.

Sau đó, các nhà nghiên cứu không chỉ có thể kích hoạt trợ lý giọng nói (ví dụ: sử dụng "OK Google" hoặc "Hey Siri"), mà còn tạo ra các lệnh tấn công (ví dụ: "đọc tin nhắn của tôi" hoặc "gọi Sam bằng loa ngoài") sử dụng các hệ thống chuyển văn bản thành giọng nói (TTS) - tất cả đều được truyền dưới dạng tín hiệu sóng siêu âm có thể truyền dọc theo bàn để điều khiển thiết bị.

SurfingAttack đã được thử nghiệm thành công với nhiều thiết bị sử dụng trợ lý giọng nói, gồm Google Pixel, Apple iPhone, Samsung Galaxy S9 và Xiaomi Mi 8. Nó cũng hoạt động trên các mặt bàn khác nhau (như kim loại, kính, gỗ) và cấu hình điện thoại khác nhau.

Tuy nhiên, thử nghiệm không thành công với Huawei Mate 9 và Samsung Galaxy Note 10+. Các nhà nghiên cứu cho rằng thất bại là do "cấu trúc và vật liệu của thân điện thoại".

Loa thông minh của Amazon và Google - Amazon Echo và Google Home - không bị ảnh hưởng bởi cuộc tấn công này.

Gia tăng hình thức tấn công dựa trên giọng nói

Mặc dù cho đến nay không có dấu hiệu nào cho thấy cuộc tấn công này đang bị khai thác trong thực tế, đây không phải là lần đầu tiên các cuộc tấn công kiểu này được phát hiện.

Thật vậy, nghiên cứu gần đây cho thấy có thể khai thác tính phi tuyến trong micro để truyền các lệnh không nghe được tới hệ thống qua tín hiệu siêu âm.

Hơn nữa, một nghiên cứu của các nhà nghiên cứu từ Đại học Điện tử Truyền thông ở Tokyo và Đại học Michigan đã phát hiện ra một loạt các cuộc tấn công - được gọi là Light Commands - sử dụng tia laser để tiêm các lệnh không nghe được vào điện thoại thông minh và loa, lén lút khiến chúng mở khóa cửa, mua sắm trên các trang web thương mại điện tử và thậm chí là khởi động xe.

Mặc dù cuộc tấn công này yêu cầu chùm tia laser nằm trong tầm nhìn trực tiếp đến thiết bị mục tiêu đang được đề cập, khả năng lan truyền độc đáo của SurfingAttack đã loại bỏ yêu cầu này, do đó cho phép kẻ tấn công tiềm năng tương tác từ xa với thiết bị hỗ trợ giọng nói và thực hiện các lệnh trái phép để truy cập thông tin nhạy cảm mà nạn nhân không hay biết.

Phương thức tấn công mới này sẽ yêu cầu các nhà sản xuất thiết bị xây dựng hệ thống an ninh mới và việc bảo vệ các thiết bị khỏi các cuộc tấn công dựa trên giọng nói ngày càng trở thành yêu cầu cho mọi ngôi nhà thông minh.

Được gọi là “SurfingAttack”, cuộc tấn công sử dụng tính chất độc đáo của truyền âm trong vật liệu rắn - ví dụ như bàn làm việc - để “cho phép tương tác giữa thiết bị điều khiển bằng giọng nói và kẻ tấn công trong khoảng cách xa hơn và không cần trong tầm nhìn”.

Với cuộc tấn công này, tin tặc có thể tương tác với thiết bị bằng cách sử dụng trợ lý giọng nói, đánh cắp mã xác thực hai yếu tố gửi qua SMS và thậm chí thực hiện các cuộc gọi lừa đảo, kín đáo kiểm soát thiết bị của nạn nhân.

Nghiên cứu được công bố bởi một nhóm các học giả từ Đại học bang Michigan, Đại học Washington ở St. Louis, Viện Hàn lâm Khoa học Trung Quốc và Đại học Nebraska-Lincoin, được trình bày tại Hội nghị chuyên đề bảo mật hệ thống phân tán mạng (NDSS) vào ngày 24 tháng 2 tại San Diego.

SurfingAttack hoạt động như thế nào?

Các micro MEMS, tiêu chuẩn trong hầu hết các thiết bị điều khiển bằng trợ lý giọng nói, đều có màng loa, khi chạm vào âm thanh hoặc sóng ánh sáng sẽ dịch thành tín hiệu điện sau đó giải mã thành các lệnh thực tế.

Để che giấu cuộc tấn công, các nhà nghiên cứu đã phát đi một sóng siêu âm chỉnh âm lượng của thiết bị xuống đủ thấp để các phản hồi bằng giọng nói không bị chú ý, trong khi vẫn có thể ghi lại các phản hồi bằng giọng nói từ trợ lý thông qua một thiết bị ghi âm được giấu ở gần thiết bị của nạn nhân bên dưới gầm bàn.

Sau đó, các nhà nghiên cứu không chỉ có thể kích hoạt trợ lý giọng nói (ví dụ: sử dụng "OK Google" hoặc "Hey Siri"), mà còn tạo ra các lệnh tấn công (ví dụ: "đọc tin nhắn của tôi" hoặc "gọi Sam bằng loa ngoài") sử dụng các hệ thống chuyển văn bản thành giọng nói (TTS) - tất cả đều được truyền dưới dạng tín hiệu sóng siêu âm có thể truyền dọc theo bàn để điều khiển thiết bị.

SurfingAttack đã được thử nghiệm thành công với nhiều thiết bị sử dụng trợ lý giọng nói, gồm Google Pixel, Apple iPhone, Samsung Galaxy S9 và Xiaomi Mi 8. Nó cũng hoạt động trên các mặt bàn khác nhau (như kim loại, kính, gỗ) và cấu hình điện thoại khác nhau.

Tuy nhiên, thử nghiệm không thành công với Huawei Mate 9 và Samsung Galaxy Note 10+. Các nhà nghiên cứu cho rằng thất bại là do "cấu trúc và vật liệu của thân điện thoại".

Loa thông minh của Amazon và Google - Amazon Echo và Google Home - không bị ảnh hưởng bởi cuộc tấn công này.

Gia tăng hình thức tấn công dựa trên giọng nói

Mặc dù cho đến nay không có dấu hiệu nào cho thấy cuộc tấn công này đang bị khai thác trong thực tế, đây không phải là lần đầu tiên các cuộc tấn công kiểu này được phát hiện.

Thật vậy, nghiên cứu gần đây cho thấy có thể khai thác tính phi tuyến trong micro để truyền các lệnh không nghe được tới hệ thống qua tín hiệu siêu âm.

Hơn nữa, một nghiên cứu của các nhà nghiên cứu từ Đại học Điện tử Truyền thông ở Tokyo và Đại học Michigan đã phát hiện ra một loạt các cuộc tấn công - được gọi là Light Commands - sử dụng tia laser để tiêm các lệnh không nghe được vào điện thoại thông minh và loa, lén lút khiến chúng mở khóa cửa, mua sắm trên các trang web thương mại điện tử và thậm chí là khởi động xe.

Mặc dù cuộc tấn công này yêu cầu chùm tia laser nằm trong tầm nhìn trực tiếp đến thiết bị mục tiêu đang được đề cập, khả năng lan truyền độc đáo của SurfingAttack đã loại bỏ yêu cầu này, do đó cho phép kẻ tấn công tiềm năng tương tác từ xa với thiết bị hỗ trợ giọng nói và thực hiện các lệnh trái phép để truy cập thông tin nhạy cảm mà nạn nhân không hay biết.

Phương thức tấn công mới này sẽ yêu cầu các nhà sản xuất thiết bị xây dựng hệ thống an ninh mới và việc bảo vệ các thiết bị khỏi các cuộc tấn công dựa trên giọng nói ngày càng trở thành yêu cầu cho mọi ngôi nhà thông minh.

Theo The Hacker News

Chỉnh sửa lần cuối: