-

06/07/2013

-

797

-

1.309 bài viết

Tìm hiểu các loại tấn công bằng Burp Suite Intruder

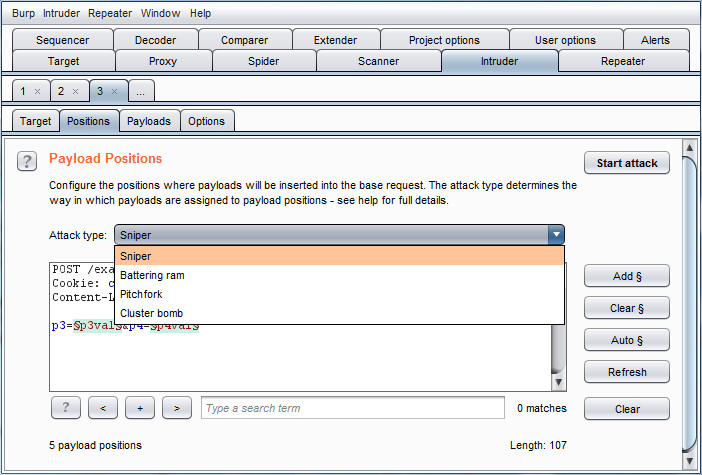

Đối với người làm ATTT thì Burp Suite đã là cái tên quá quen thuộc. Ứng dụng này tập hợp nhiều công cụ hữu ích cho việc pentest ứng dụng web. Một trong những công cụ tuyệt vời đó là Burp Intruder dùng để tùy chỉnh và tự động hóa các cuộc tấn công một cách linh hoạt và mạnh mẽ. Tuy nhiên để sử dụng tính năng Intruder có hiệu quả chúng ta sẽ tìm hiểu các kiểu tấn công mà tính năng này hỗ trợ là Sniper, Battering ram, Pitchfork, Cluster Bomb.

1. Sniper

Sniper chỉ sử dụng một bộ payload, nếu có 1 position nó sẽ chèn lần lượt từng payload từ đầu đến cuối danh sách. Trong trường hợp có nhiều position, nó sẽ chèn từng payload trong danh sách vào position 1, sau đó tiếp tục đến với position 2, position 3…

Tổng số request của kiểu tấn công Sniper = số payload của bộ payload x số position

Ứng dụng: tìm lỗ hổng SQL injection, XSS, dò password một user biết trước…

Ví dụ:

2. Battering ram

Tương tự như Sniper thì kiểu Battering ram chỉ dùng 1 bộ payload, tuy nhiên nó được dùng trong trường hợp pentest ứng dụng có 2 position trở lên và các position sẽ dùng chung một payload tại một thời điểm.

Tổng số request của kiểu tấn công Battering ram = số payload của bộ payload.

Ứng dụng: dò giá trị user/password người đặt giống nhau…

Ví dụ:

3. Pitchfork

Tấn công Pitchfork sử dụng nhiều bộ payload. Mỗi position tương ứng với một bộ payload. Tại một thời điểm, các position sẽ chạy đồng thời tương ứng với bộ payload cho từng position. Nói cách khác, với request đầu tiên, tại position1 sẽ dùng payload đầu tiên trong bộ payload1, tại position2 sẽ dùng payload đầu tiên trong bộ payload2, sau đó tương tự với request tiếp theo...

Tổng số request của kiểu tấn công Pichfork = số payload của bộ payload nhỏ nhất.

Ví dụ:

4. Cluster Bomb

Tương tự với tấn công Pitchfork, Cluster Bomb sử dụng nhiều bộ payload, mỗi bộ tương ứng với một position. Tuy nhiên với Cluster Bomb các position sẽ được chạy đồng thời, payload tại các postion sẽ được kết hợp chéo với nhau.

Ứng dụng: brute force trang đăng nhập…

Ví dụ:

Trên đây là phần chia sẻ các kiểu tấn công bằng Burp Suite Intruder của mình, hi vọng sẽ hữu ích cho quá trình nghiên cứu và làm việc của các bạn.

1. Sniper

Sniper chỉ sử dụng một bộ payload, nếu có 1 position nó sẽ chèn lần lượt từng payload từ đầu đến cuối danh sách. Trong trường hợp có nhiều position, nó sẽ chèn từng payload trong danh sách vào position 1, sau đó tiếp tục đến với position 2, position 3…

Tổng số request của kiểu tấn công Sniper = số payload của bộ payload x số position

Ứng dụng: tìm lỗ hổng SQL injection, XSS, dò password một user biết trước…

Ví dụ:

Mã:

Request 1: position1=payload[0]&position2=

Request 2: position1=payload[1]&position2=

Request 3: position1=payload[2]&position2=

...

Sau khi chèn hết payload trong danh sách vào position1 sẽ tiếp tục với position2

Request 4: position1=&position2=payload[0]

Request 5: position1=&position2=payload[1]

Request 6: position1=&position2=payload[2]

...2. Battering ram

Tương tự như Sniper thì kiểu Battering ram chỉ dùng 1 bộ payload, tuy nhiên nó được dùng trong trường hợp pentest ứng dụng có 2 position trở lên và các position sẽ dùng chung một payload tại một thời điểm.

Tổng số request của kiểu tấn công Battering ram = số payload của bộ payload.

Ứng dụng: dò giá trị user/password người đặt giống nhau…

Ví dụ:

Mã:

Request 1: position1=payload[0]&position2=payload[0]

Request 2: position1=payload[1]&position2=payload[1]

Request 3: position1=payload[2]&position2=payload[2]

...3. Pitchfork

Tấn công Pitchfork sử dụng nhiều bộ payload. Mỗi position tương ứng với một bộ payload. Tại một thời điểm, các position sẽ chạy đồng thời tương ứng với bộ payload cho từng position. Nói cách khác, với request đầu tiên, tại position1 sẽ dùng payload đầu tiên trong bộ payload1, tại position2 sẽ dùng payload đầu tiên trong bộ payload2, sau đó tương tự với request tiếp theo...

Tổng số request của kiểu tấn công Pichfork = số payload của bộ payload nhỏ nhất.

Ví dụ:

Mã:

Request 1: position1=payload1[0]&position2=payload2[0]

Request 2: position1=payload1[1]&position2=payload2[1]

Request 3: position1=payload1[2]&position2=payload2[2]

...4. Cluster Bomb

Tương tự với tấn công Pitchfork, Cluster Bomb sử dụng nhiều bộ payload, mỗi bộ tương ứng với một position. Tuy nhiên với Cluster Bomb các position sẽ được chạy đồng thời, payload tại các postion sẽ được kết hợp chéo với nhau.

Ứng dụng: brute force trang đăng nhập…

Ví dụ:

Mã:

Request 1: position1=payload1[0]&position2=payload2[0]

Request 2: position1=payload1[1]&position2=payload2[0]

Request 3: position1=payload1[2]&position2=payload2[0]

...

Sau khi chèn lần lượt hết bộ payload1 vào position1 với payload đầu tiên ở position2 quá trình sẽ tiếp tục như sau:

Request 4: position1=payload1[0]&position2=payload2[1]

Request 5: position1=payload1[1]&position2=payload2[1]

Request 6: position1=payload1[2]&position2=payload2[1]Trên đây là phần chia sẻ các kiểu tấn công bằng Burp Suite Intruder của mình, hi vọng sẽ hữu ích cho quá trình nghiên cứu và làm việc của các bạn.