-

14/01/2021

-

19

-

81 bài viết

Thu thập thông tin với KAPE

KAPE yêu cầu quyền Quản trị viên khi chạy, vì vậy hãy khởi chạy PowerShell hoặc cửa sổ lệnh khác với quyền Quản trị viên, nếu không KAPE sẽ không thực thi.

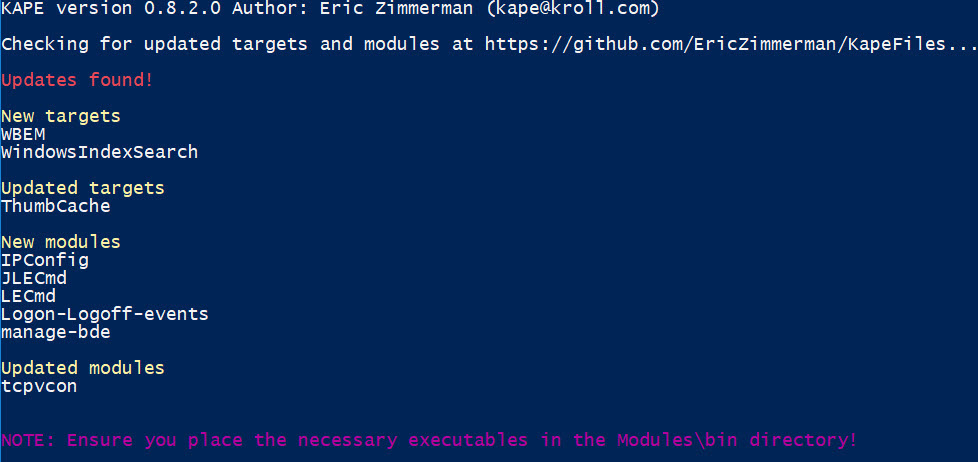

Tùy chọn cập nhật file dựa trên kho lưu trữ của Kape --sync được sử dụng để giúp cập nhật các Mục tiêu và Mô-đun. Việc sử dụng --syncsẽ cập nhật tất cả các cấu hình Mục tiêu và Mô-đun với những gì có sẵn trên kho lưu trữ GitHub.

Theo mặc định, kho lưu trữ KapeFiles chính thức được sử dụng ( https://github.com/EricZimmerman/KapeFiles/archive/master.zip ), nhưng việc chuyển vào một nhánh của kho lưu trữ KapeFiles sẽ đồng bộ hóa với dữ liệu của kho lưu trữ đó. Ví dụ:

kape.exe --sync https://github.com/AndrewRathbun/KapeFiles/archive/refs/heads/master.zip

KAPE phục vụ hai chức năng chính bằng cách đọc nhanh các tệp cấu hình và dựa trên nội dung của các tệp này, thu thập và xử lý tệp:

KAPE đi kèm với các chức năng trong mục “target” và “module” mặc định cho các trình phân tích. Ngoài ra, các chức năng này rất dễ trong việc thêm hoặc mở rộng chức năng.

Quá trình thu thập được chia thành 2 dạng:

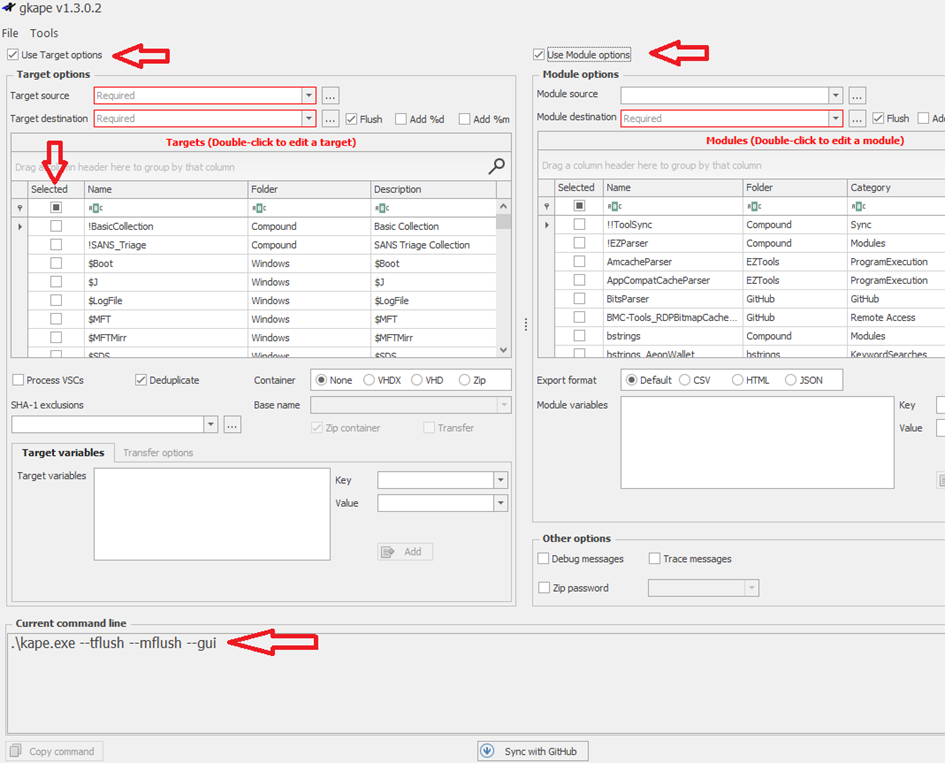

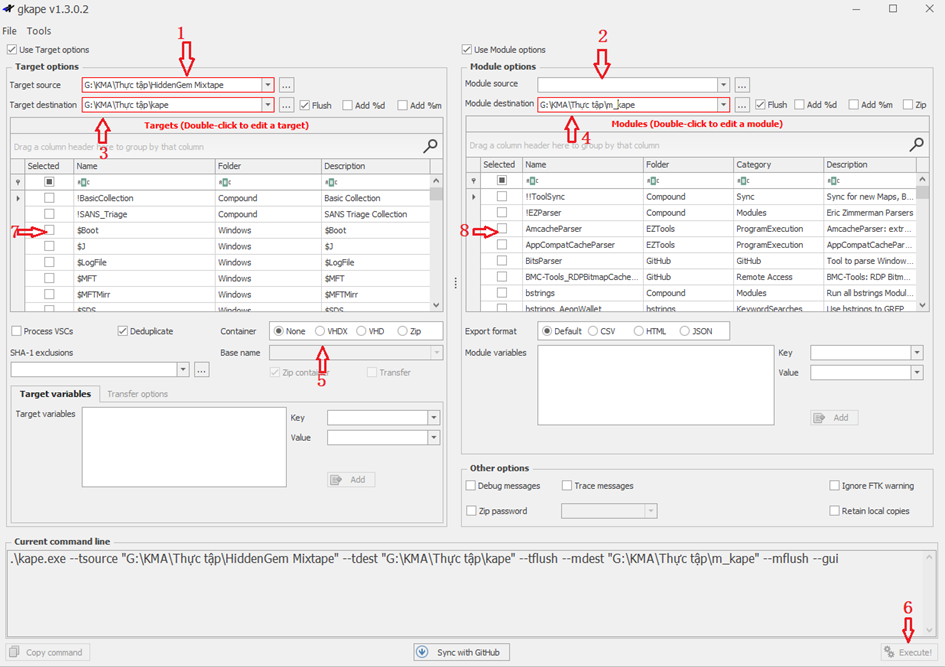

Gkape.exe cung cấp giao diện sử dụng, dễ dàng hơn, các command được sử dụng một cách trực quan hơn

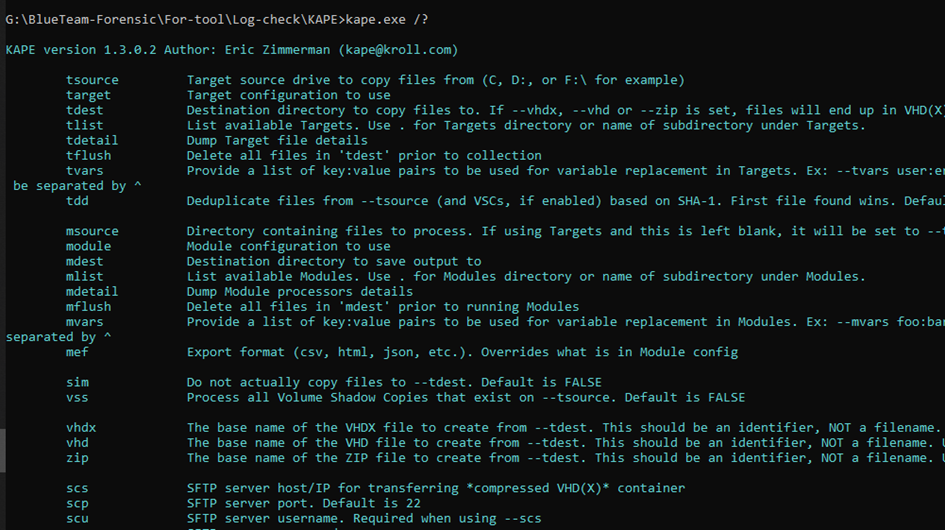

Với kape.exe khi sử dụng cần chạy với “cmd”:

Với các các module target có sẵn, kape sẽ xử lý những việc sau :

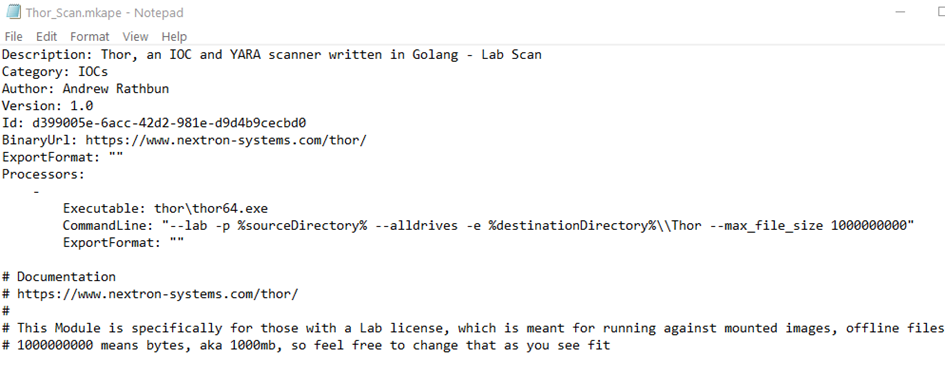

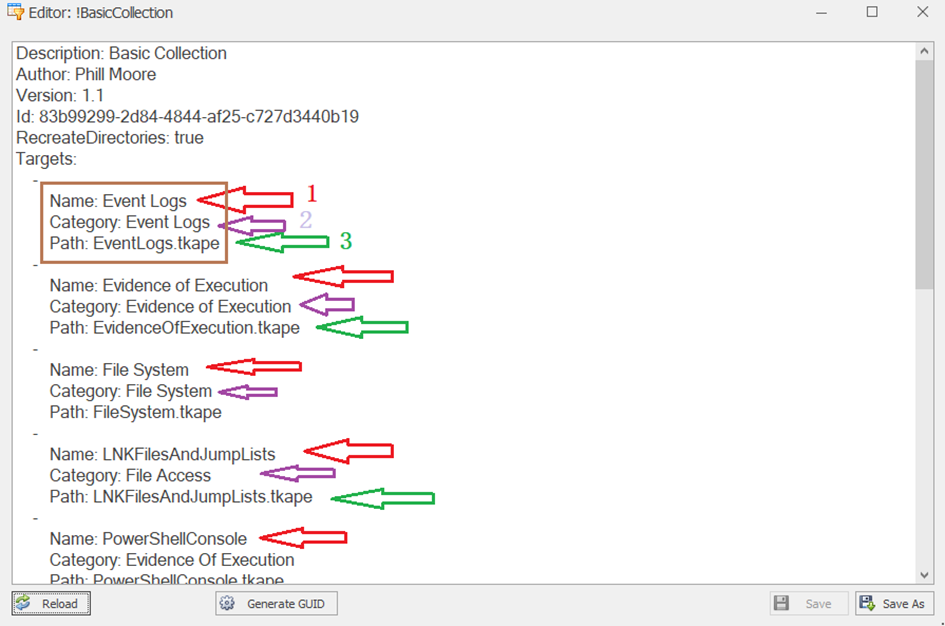

Các file thực thi chịu trách nhiệm xác định các tệp và thư mục để KAPE sao chép, các thông số kỹ thuật này được viết bằng YAML. Đây là một định dạng dễ sử dụng và dễ hiểu và nhiều ví dụ được đưa vào KAPE. Nội dung các file tương tự bao gồm các thành phần như sau:

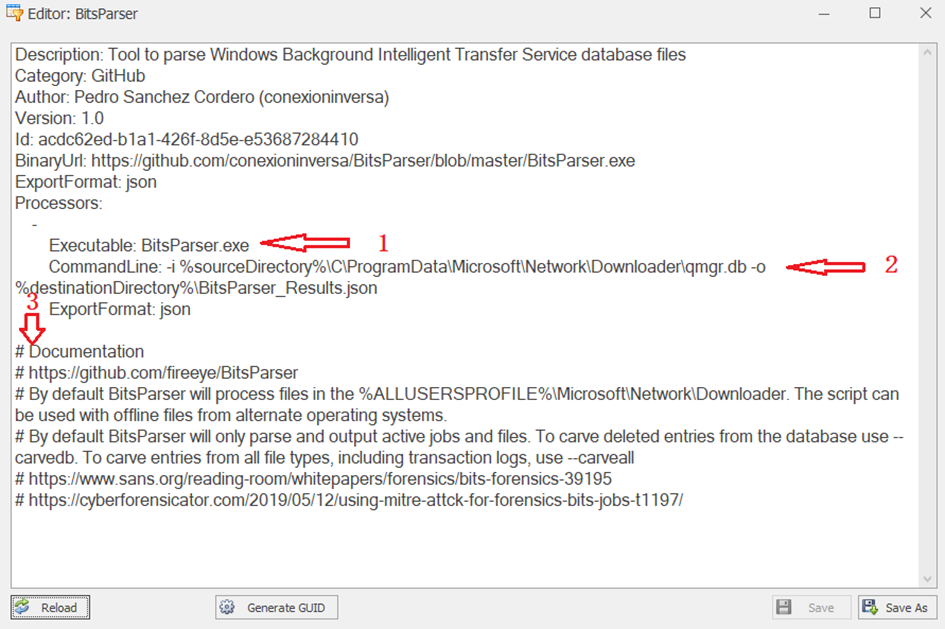

Cơ chế hoạt động đơn nhiệm các module hoạt động độc lập, quy trình hoạt động sẽ được thức hiện bao gồm:

1: Lựa chọn thư mục cần thu thập, 1 hoặc 2 có thể thay thế cho nhay, tùy thuộc vào mục đích sử dụng

3&4: Lựa chọn thư mục lưu kết quả. 3&4 phải là 2 thu mục tách biệt vì trong quá trình ghi các thư mục giống nhau sẽ bị ghi đè gây mất dữ liệu.

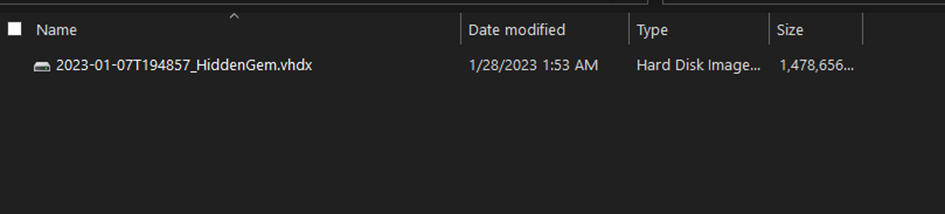

5: Lựa chọn cách thức đóng gói thành các container để phục vụ cho việc điều tra các tệp như zip, VHD, VHDX,…

6: Kích hoạt để thực thi câu lệnh, trong trường hợp thỏa mã các yêu cầu không phát sinh ra lỗi thì mới có thể kích hoạt được

7&8: Lựa chọn các tính năng cung cấp để lọc các kết quả. 7&8 là chức năng riêng biệt

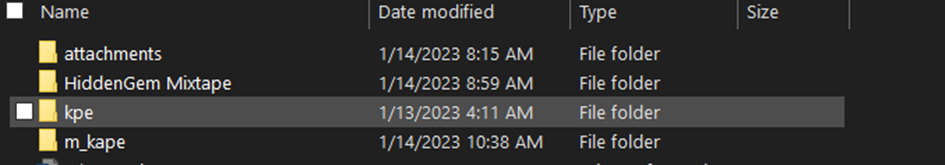

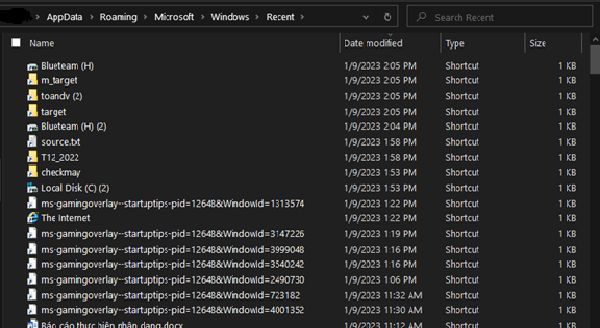

Kết quả:

Các ông cho tôi xin nhận xét ưu nhược điểm với các bộ công cụ khác được không nhỉ?

Công ty tiền nhiệm

Kroll Inc là công ty tư vấn rủi ro độc lập hàng đầu thế giới, cung cấp nhiều dịch vụ điều tra, tình báo, tài chính, bảo mật và công nghệ để giúp khách hàng giảm thiểu rủi ro... Có trụ sở chính tại New York với hơn 60 văn phòng trên sáu lục địa, Kroll phục vụ nhóm khách hàng toàn cầu gồm các tập đoàn, công ty luật, cơ quan chính phủ, tổ chức phi lợi nhuận và cá nhân. Nhóm dịch vụ bảo mật của Kroll cung cấp dịch vụ tư vấn và kỹ thuật bảo mật; quản lý rủi ro du lịch; dịch vụ bảo vệ và đào tạo; và các chương trình quản lý khủng hoảng.Khái niệm Kape

Kroll Artifact Parser and Extractor (KAPE) là một chương trình phân loại, phân tích mục tiêu từ một thiết bị hoặc vị trí lưu trữ, tìm các thông tin có liên quan. KAPE cho phép các nhà điều tra tìm và ưu tiên các hệ thống quan trọng. Ngoài ra, KAPE có thể được sử dụng để thu thập các thông tin quan trọng trước khi bắt đầu quá trình phân tích.Cách thức hoạt động

Tùy chọn cập nhật file dựa trên kho lưu trữ của Kape --sync được sử dụng để giúp cập nhật các Mục tiêu và Mô-đun. Việc sử dụng --syncsẽ cập nhật tất cả các cấu hình Mục tiêu và Mô-đun với những gì có sẵn trên kho lưu trữ GitHub.

Theo mặc định, kho lưu trữ KapeFiles chính thức được sử dụng ( https://github.com/EricZimmerman/KapeFiles/archive/master.zip ), nhưng việc chuyển vào một nhánh của kho lưu trữ KapeFiles sẽ đồng bộ hóa với dữ liệu của kho lưu trữ đó. Ví dụ:

kape.exe --sync https://github.com/AndrewRathbun/KapeFiles/archive/refs/heads/master.zip

KAPE phục vụ hai chức năng chính bằng cách đọc nhanh các tệp cấu hình và dựa trên nội dung của các tệp này, thu thập và xử lý tệp:

- Thu thập tệp

- Xử lý tệp đã thu thập bằng một hoặc nhiều chương trình.

KAPE đi kèm với các chức năng trong mục “target” và “module” mặc định cho các trình phân tích. Ngoài ra, các chức năng này rất dễ trong việc thêm hoặc mở rộng chức năng.

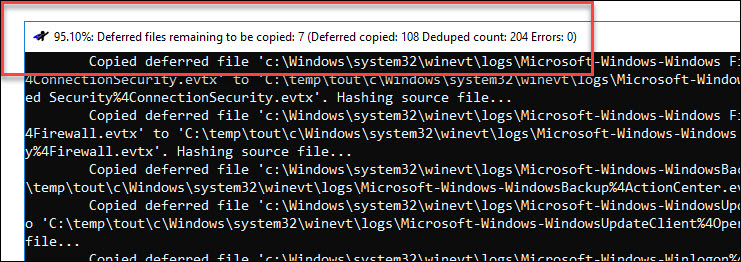

Quá trình thu thập được chia thành 2 dạng:

- Đối với các tệp bị khóa bởi hệ điều hành, quá trình thứ hai sẽ diễn ra để bỏ qua việc khóa. Khi kết thúc quá trình, KAPE sẽ tạo một bản sao và lưu giữ siêu dữ liệu về tất cả các tệp có sẵn từ một vị trí nguồn vào một thư mục nhất định.

- Giai đoạn xử lý thứ hai là chạy một hoặc nhiều chương trình đối với dữ liệu đã thu thập. Các chương trình khác nhau được chạy lần lượt, đối với các tệp và kết quả từ các chương trình sau đó được lưu trong các thư mục được đặt tên theo một danh mục, chẳng hạn như EvidenceOfExecution, BrowserHistory, AccountUsage, v.v

CƠ CHẾ HOẠT ĐỘNG CỦA KAPE

Kape hoạt động dựa trên 2 chức năng chính là target và module để hoạt động. Khi cài đặt và sử dụng, Kape cung cấp 2 trình sử dụng: gkape.exe, kape.exeGkape.exe cung cấp giao diện sử dụng, dễ dàng hơn, các command được sử dụng một cách trực quan hơn

Với kape.exe khi sử dụng cần chạy với “cmd”:

Với các các module target có sẵn, kape sẽ xử lý những việc sau :

- Mở rộng tệp cho tất cả các module phù hợp

- Thực thi theo thứ tự các module đã được chọn

- Tạo log và sắp xếp vào chi tiết các thư mục

- Sao chép tệp vào thư mục đích và áp dụng lại dấu thời gian có độ phân giải đầy đủ từ tệp nguồn

- SHA-1 các file phát hiện trong quá trình phân tích.

- Xuất file log lưu lại toàn bộ quá trình trên.

Các file thực thi chịu trách nhiệm xác định các tệp và thư mục để KAPE sao chép, các thông số kỹ thuật này được viết bằng YAML. Đây là một định dạng dễ sử dụng và dễ hiểu và nhiều ví dụ được đưa vào KAPE. Nội dung các file tương tự bao gồm các thành phần như sau:

Cơ chế hoạt động đơn nhiệm

Cơ chế hoạt động đơn nhiệm các module hoạt động độc lập, quy trình hoạt động sẽ được thức hiện bao gồm:

- Tìm kiếm file thực thi tương ứng với module đang có các file thông thường là “*.exe” (1)

- Các câu lệnh này được thực thi dựa trên một file json có sẵn và thông qua “cmd”(2)

- Trong trường hợp các file thực thi này không có sẵn, cuối mỗi file bao gồm “Documentation” mô tả cụ thể về cách cài đặt, link tải, hướng dẫn cài đặt,…

Cơ chế hoạt động đa nhiệm

Đối với cơ chế đa nhiệm, các module đa nhiệm sẽ bao gồm nhiềm cơ chế đơn nhiệm và hoạt động từ trên xuống, đối với các module bị lỗi hoặc thiếu file thực thi1: Lựa chọn thư mục cần thu thập, 1 hoặc 2 có thể thay thế cho nhay, tùy thuộc vào mục đích sử dụng

3&4: Lựa chọn thư mục lưu kết quả. 3&4 phải là 2 thu mục tách biệt vì trong quá trình ghi các thư mục giống nhau sẽ bị ghi đè gây mất dữ liệu.

5: Lựa chọn cách thức đóng gói thành các container để phục vụ cho việc điều tra các tệp như zip, VHD, VHDX,…

6: Kích hoạt để thực thi câu lệnh, trong trường hợp thỏa mã các yêu cầu không phát sinh ra lỗi thì mới có thể kích hoạt được

7&8: Lựa chọn các tính năng cung cấp để lọc các kết quả. 7&8 là chức năng riêng biệt

Kết quả:

Các ông cho tôi xin nhận xét ưu nhược điểm với các bộ công cụ khác được không nhỉ?

Chỉnh sửa lần cuối: