DiepNV88

VIP Members

-

24/09/2013

-

369

-

1.552 bài viết

Tăng cường an ninh mạng cho máy chủ Windows

Chào anh em! Để đưa vào vận hành một máy chủ mới hay quá trình rà soát đánh giá an ninh cho các máy chủ đang hoạt động chúng ta cần tuân thủ những nguyên tắc nhất định tùy theo nhu cầu hay kế hoạch mỗi công ty sẽ có quy trình để kiểm tra riêng.

Bài viết này mình đưa ra các bước thực hiện tốt nhất về Windows server mà các bạn có thể thực hiện để xây dựng checklist riêng nhằm tăng cường an ninh cho hệ thống máy chủ của cty mình. Trình tự các bước đánh giá an ninh một máy chủ:

- Kiểm tra kỹ với phần cứng phần mềm của máy chủ trước khi chuyển đổi công năng cho máy chủ. Ví dụ như chuyển tủ rack hoặc đổi sang chạy dịch vụ khác cho máy chủ

- Thường xuyên thực hiện đánh giá rủi ro và sử dụng kết quả đó để cập nhập cho kế hoạch quản lý rủi ro ưu tiên tất cả các máy chủ được update bản vá kịp thời. Ví dụ như khi xuất hiện một lỗ hổng mới cần xác định nguy cơ an ninh mạng đến với hệ thống máy chủ

- Giữ tất cả các máy chủ ở cùng một cấp thay đổi mục đích dễ quản lý. Ví dụ các máy chủ chạy DB SQL_server cùng chạy 1 version DB.

- Đặt mật khẩu BIOS để ngăn chặn những thay đổi trái phép khi khởi động máy chủ

- Vô hiệu hóa đăng nhập quản trị tự động vào bảng điều khiển khôi phục. Máy chủ Windows dễ dàng bị hack khi phần cứng bị chiếm hữu họ có thể can thiệp quá trình khởi động để chiếm quyền admin máy chủ

- Cấu hình thứ tự khởi động thiết bị nhằm ngăn chặn khỏi động trái phép từ các thiết bị khác như USB

- Sử dụng Security Configuration Wizard cho quá trình cài đặt nhằm tạo cấu hình an ninh cơ bản hệ thống

- Đảm bảo các bản vá được áp dụng kịp thời, sau khi Windows Server được cài đặt cần ngay lập tức cập nhật các bản vá mới nhất qua Windows Server Update Services (WSUS) hoặc System Center Configuration Manager (SCCM)

- Cho phép tự động thông báo các bản vá, khi một bản vá mới được phát hành cần được phân tích kiểm tra và áp dụng kịp thời lên hệ thống máy chủ qua WSUS hoặc SCCM

- Đảm bảo mật khẩu tự động yêu cầu thay đổi sau 90 ngày hoặc tùy theo yêu cầu về an ninh mỗi cty, doanh nghiệp riêng

- Cấu hình chính sách nhóm cho tài khoản chặt chẽ riêng biệt tránh vượt quyền các user nhóm khách

- Không cho phép người dùng tự tạo và đăng nhập tài khoản mới

- Vô hiệu hóa tài khoản khách mặc định (guest)

- Do not allow “everyone” permissions to apply to anonymous users

- Do not allow anonymous enumeration of SAM accounts and shares

- Disable anonymous SID/Name translation

- Kịp thời xóa hoặc vô hiệu hóa tài khoản người dùng không sử dụng

- Xác đinh cổng dịch vụ nào cần mở và chặn hoặc hạn chế quyền truy cập vào các cổng khác.

- Hạn chế chỉ cho phép người dùng được xác thực được truy cập vào mạng.

- Tránh cấp quyền cho người dùng hoạt động như một phần của hệ điều hành.

- Từ chối truy cập tài khoản khách đăng nhập các dịch vụ ví dụ như RDP.

- Nếu sử dụng RDP cần đặt chế độ mã hóa khi khi kết nối mức cao nhất.

- Remove Enable LMhosts lookup.

- Disable NetBIOS over TCP/IP.

- Remove ncacn_ip_tcp.

- Cấu hình chữ ký số khi liên lạc cả Microsoft Network Client và Microsoft Network Server.

- Vô hiệu hóa việc gửi mật khẩu không được mã hóa đến các máy chủ SMB bên thứ ba.

- Không cho phép chia sẻ hay truy cập ẩn danh.

- Allow Local System to use computer identity for NTLM.

- Disable Local System NULL session fallback.

- Configure allowable encryption types for Kerberos.

- Do not store LAN Manager hash values.

- Cấu hình quản lý xác thực trong mạng LAN sử dụng NTMLv2 và từ chố phương thức xác thực LM, NTLM.

- Loại bỏ file, tệp chia sẻ và máy in từ cài đặt mạng. Chia sẻ tệp và máy in có thể cho phép mọi người kết nối tới máy chủ và truy cập dữ liệu quan trọng mà không cần ID hoặc mật khẩu.

- Configure registry permissions.Protect the registry from anonymous access. Disallow remote registry access if not required.

- Set MaxCachedSockets (REG_DWORD) to 0.

- Set SmbDeviceEnabled (REG_DWORD) to 0.

- Set AutoShareServer to 0.

- Set AutoShareWks to 0.

- Delete all value data INSIDE the NullSessionPipes key.

- Delete all value data INSIDE the NullSessionShares key.

- Loại bỏ các thành phần trên hệ điều hành Windows ( Windows components) không cần thiết để giữ máy chủ trạng thái an toàn nhất

- Kích hoạt Hệ thống tệp mã hóa (EFS) tích hợp với NTFS hoặc BitLocker trên Windows Server

- Nếu máy chủ có lượng RAM lớn chúng ta có thể vô hiệu hóa Windows swapfile việc này sẽ tăng hiệu suất máy chủ mày tránh việc ghi dữ liệu nhạy cảm vào ổ cứng

- Vô hiệu hóa AUTORUN, những đoạn mã không tin cậy có thể bị kẻ tấn công chạy trực tiếp từ USB, ổ đĩa CD nhằm mục đích tấn công máy chủ

- Hiển thị thông báo trước và sau khi người dùng đăng nhập ví dụ như cửa sổ popup thông báo " cấm cài đặt sử dụng các phần mềm crack"

- Require Ctrl+Alt+Del for interactive logins

- Cấu hình hạn chế các phiên làm việc tránh nhiều phiên cùng login trên máy chủ

- Cấu hình tất cả các phân vùng lưu trữ sử dụng NTFS

- Cài đặt tự động khóa màn hình bàn phím điều khiển sau một thời gian không sử dụng

- Cài đặt ngày giờ hệ thống đồng bộ với máy chủ NTP

- Tạo mới các nhóm người dùng và phân quyền cụ thể tác động tới thư mục file trong hệ thống, vô hiệu hóa người dùng mặc định (guest) và ANONYMOUS .

- Cấu hình phương thức lưu nhật ký sự kiện cho phép ghi đè khi cần thiết và kích thước tối đa 4GB

- Configure log shipping to SIEM for monitoring

- Software Security Guide

- Cài đặt và kích phần mềm anti Virus với chế độ update hàng ngày

- Cài đặt cà kích hoạt phần mềm chống gián điệp (anti spyware) với chế độ update hàng ngày

- Sử dụng tính năng Windows Resource Protection để tự động kiểm tra thay thế các tệp bị hỏng

Tùy theo tình trạng hoạt động của máy chủ của hệ thống mỗi cty doanh nghiệp chúng ta cần tùy biến cân nhắc sử dụng các thành phần trong bài viết mục đích cuối cùng nâng cao mức độ an ninh cho hệ thống máy chủ.

Bài viết này mình đưa ra các bước thực hiện tốt nhất về Windows server mà các bạn có thể thực hiện để xây dựng checklist riêng nhằm tăng cường an ninh cho hệ thống máy chủ của cty mình. Trình tự các bước đánh giá an ninh một máy chủ:

Organizational Security

- Duy trì một danh sách ghi lại cấu hình cũng như thay đổi cho hệ thống máy chủ đang quản lý, thay đổi ở đây có thể là đang chạy web server chuyển qua thành AD server. Thường việc này các doanh nghiệp lớn với số lượng máy chủ nhiều quản trị viên mới lưu ra danh sách- Kiểm tra kỹ với phần cứng phần mềm của máy chủ trước khi chuyển đổi công năng cho máy chủ. Ví dụ như chuyển tủ rack hoặc đổi sang chạy dịch vụ khác cho máy chủ

- Thường xuyên thực hiện đánh giá rủi ro và sử dụng kết quả đó để cập nhập cho kế hoạch quản lý rủi ro ưu tiên tất cả các máy chủ được update bản vá kịp thời. Ví dụ như khi xuất hiện một lỗ hổng mới cần xác định nguy cơ an ninh mạng đến với hệ thống máy chủ

- Giữ tất cả các máy chủ ở cùng một cấp thay đổi mục đích dễ quản lý. Ví dụ các máy chủ chạy DB SQL_server cùng chạy 1 version DB.

Windows Server Preparation

- Bảo vệ các máy chủ mới cài đặt khỏi vùng mạng nguy hiểm đến khi hệ điều hành được setup đầy đủ các công cụ bảo vệ cần thiết như Firewall, anti Virus...Vùng mạng nguy hiểm ở đây là khi bạn truy cập những website crack hay xem phim lậu phim con heo trên internet- Đặt mật khẩu BIOS để ngăn chặn những thay đổi trái phép khi khởi động máy chủ

- Vô hiệu hóa đăng nhập quản trị tự động vào bảng điều khiển khôi phục. Máy chủ Windows dễ dàng bị hack khi phần cứng bị chiếm hữu họ có thể can thiệp quá trình khởi động để chiếm quyền admin máy chủ

- Cấu hình thứ tự khởi động thiết bị nhằm ngăn chặn khỏi động trái phép từ các thiết bị khác như USB

Windows Server Installation

- Đảm bảo hệ thống không bị gián đoạn trong quá trình cài đặt <=> điện + internet + đĩa hay USB cài đặt- Sử dụng Security Configuration Wizard cho quá trình cài đặt nhằm tạo cấu hình an ninh cơ bản hệ thống

- Đảm bảo các bản vá được áp dụng kịp thời, sau khi Windows Server được cài đặt cần ngay lập tức cập nhật các bản vá mới nhất qua Windows Server Update Services (WSUS) hoặc System Center Configuration Manager (SCCM)

- Cho phép tự động thông báo các bản vá, khi một bản vá mới được phát hành cần được phân tích kiểm tra và áp dụng kịp thời lên hệ thống máy chủ qua WSUS hoặc SCCM

User Account Security Hardening

- Đảm bảo mật khẩu quản trị và mật khẩu hệ thống tuân thủ các nguyên tắc an ninh mạng về số ký tự độ phức tạp ....( trên 8 ký tự có chữ số, chữ hoa, ký tự đặc biệt)- Đảm bảo mật khẩu tự động yêu cầu thay đổi sau 90 ngày hoặc tùy theo yêu cầu về an ninh mỗi cty, doanh nghiệp riêng

- Cấu hình chính sách nhóm cho tài khoản chặt chẽ riêng biệt tránh vượt quyền các user nhóm khách

- Không cho phép người dùng tự tạo và đăng nhập tài khoản mới

- Vô hiệu hóa tài khoản khách mặc định (guest)

- Do not allow “everyone” permissions to apply to anonymous users

- Do not allow anonymous enumeration of SAM accounts and shares

- Disable anonymous SID/Name translation

- Kịp thời xóa hoặc vô hiệu hóa tài khoản người dùng không sử dụng

Network Security Configuration

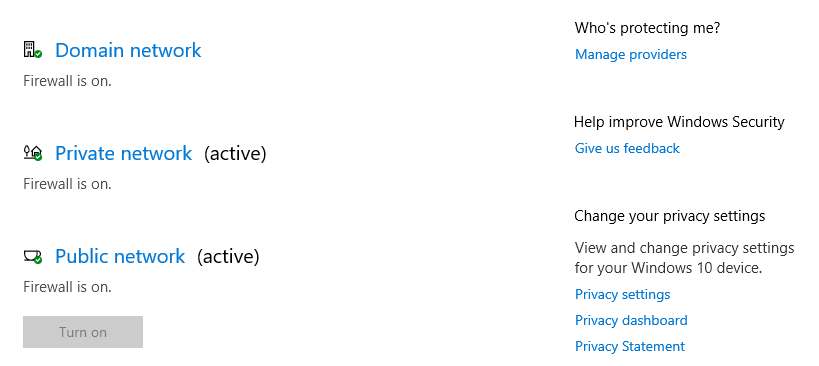

- Kích hoạt tường lửa Windows trong tất cả cấu hình (Domain, Private, Public) và cài đặt chặn truy cập theo mặc định- Xác đinh cổng dịch vụ nào cần mở và chặn hoặc hạn chế quyền truy cập vào các cổng khác.

- Hạn chế chỉ cho phép người dùng được xác thực được truy cập vào mạng.

- Tránh cấp quyền cho người dùng hoạt động như một phần của hệ điều hành.

- Từ chối truy cập tài khoản khách đăng nhập các dịch vụ ví dụ như RDP.

- Nếu sử dụng RDP cần đặt chế độ mã hóa khi khi kết nối mức cao nhất.

- Remove Enable LMhosts lookup.

- Disable NetBIOS over TCP/IP.

- Remove ncacn_ip_tcp.

- Cấu hình chữ ký số khi liên lạc cả Microsoft Network Client và Microsoft Network Server.

- Vô hiệu hóa việc gửi mật khẩu không được mã hóa đến các máy chủ SMB bên thứ ba.

- Không cho phép chia sẻ hay truy cập ẩn danh.

- Allow Local System to use computer identity for NTLM.

- Disable Local System NULL session fallback.

- Configure allowable encryption types for Kerberos.

- Do not store LAN Manager hash values.

- Cấu hình quản lý xác thực trong mạng LAN sử dụng NTMLv2 và từ chố phương thức xác thực LM, NTLM.

- Loại bỏ file, tệp chia sẻ và máy in từ cài đặt mạng. Chia sẻ tệp và máy in có thể cho phép mọi người kết nối tới máy chủ và truy cập dữ liệu quan trọng mà không cần ID hoặc mật khẩu.

Registry Security Configuration

Tất cả các quản trị viên cần dành thời gian tìm hiểu về chức năng mục đích các hàm trong Registry vì nhiều lỗ hổng trong hệ điều hành Windows có thể khắc phục bằng cách thay đổi các khóa cụ thể, chi tiết bên dưới:- Configure registry permissions.Protect the registry from anonymous access. Disallow remote registry access if not required.

- Set MaxCachedSockets (REG_DWORD) to 0.

- Set SmbDeviceEnabled (REG_DWORD) to 0.

- Set AutoShareServer to 0.

- Set AutoShareWks to 0.

- Delete all value data INSIDE the NullSessionPipes key.

- Delete all value data INSIDE the NullSessionShares key.

General Security Settings

- Vô hiệu hóa các dịch vụ không cần thiết. Hầu hết máy chủ có cài đặt các ứng dụng mặc định của hệ điều hành và các ứng dụng bên ngoài không cần thiết điều này khiến máy chủ tăng thêm các nguy cơ về an ninh mạng khi các ứng dụng kia tồn tại lỗ hổng bảo mật do không được cập nhật hay ngừng phát triển. Cách đơn giản nhất là loại bỏ những ứng dụng không cần thiết khi cài đặt OS hoặc trong quá trình rà soát an ninh máy chủ theo định kỳ- Loại bỏ các thành phần trên hệ điều hành Windows ( Windows components) không cần thiết để giữ máy chủ trạng thái an toàn nhất

- Kích hoạt Hệ thống tệp mã hóa (EFS) tích hợp với NTFS hoặc BitLocker trên Windows Server

- Nếu máy chủ có lượng RAM lớn chúng ta có thể vô hiệu hóa Windows swapfile việc này sẽ tăng hiệu suất máy chủ mày tránh việc ghi dữ liệu nhạy cảm vào ổ cứng

- Vô hiệu hóa AUTORUN, những đoạn mã không tin cậy có thể bị kẻ tấn công chạy trực tiếp từ USB, ổ đĩa CD nhằm mục đích tấn công máy chủ

- Hiển thị thông báo trước và sau khi người dùng đăng nhập ví dụ như cửa sổ popup thông báo " cấm cài đặt sử dụng các phần mềm crack"

- Require Ctrl+Alt+Del for interactive logins

- Cấu hình hạn chế các phiên làm việc tránh nhiều phiên cùng login trên máy chủ

- Cấu hình tất cả các phân vùng lưu trữ sử dụng NTFS

- Cài đặt tự động khóa màn hình bàn phím điều khiển sau một thời gian không sử dụng

- Cài đặt ngày giờ hệ thống đồng bộ với máy chủ NTP

- Tạo mới các nhóm người dùng và phân quyền cụ thể tác động tới thư mục file trong hệ thống, vô hiệu hóa người dùng mặc định (guest) và ANONYMOUS .

Audit Policy Settings

- Cài đặt audit policy chế độ tốt nhất vì audit policy Windows xác định sự kiện nào được ghi trong nhật ký bảo mật của máy chủ- Cấu hình phương thức lưu nhật ký sự kiện cho phép ghi đè khi cần thiết và kích thước tối đa 4GB

- Configure log shipping to SIEM for monitoring

- Software Security Guide

- Cài đặt và kích phần mềm anti Virus với chế độ update hàng ngày

- Cài đặt cà kích hoạt phần mềm chống gián điệp (anti spyware) với chế độ update hàng ngày

- Sử dụng tính năng Windows Resource Protection để tự động kiểm tra thay thế các tệp bị hỏng

Finalization

Tạo một file image của hệ điều hành bằng cách GHOST hoặc Clonezilla để đơn giản hóa việc cài đặt lần sau.Tùy theo tình trạng hoạt động của máy chủ của hệ thống mỗi cty doanh nghiệp chúng ta cần tùy biến cân nhắc sử dụng các thành phần trong bài viết mục đích cuối cùng nâng cao mức độ an ninh cho hệ thống máy chủ.

Via: Netwrix

Chỉnh sửa lần cuối bởi người điều hành: