WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Tấn công thuật toán ɘƨɿɘvɘЯ bẻ khóa mã pin WPS của router Belkin

Nhà nghiên cứu từng phát hiện điểm yếu trong khâu bảo vệ mã pin WPS của modem băng thông rộng D-link vừa tìm thấy lỗ hổng tương tự trên thiết bị Belkin.

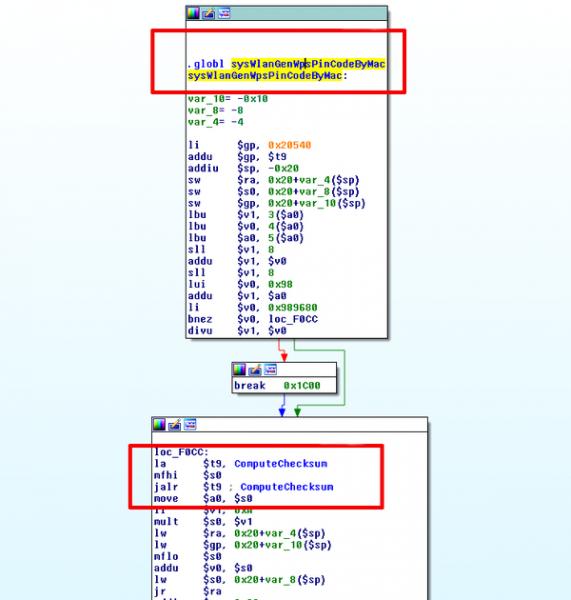

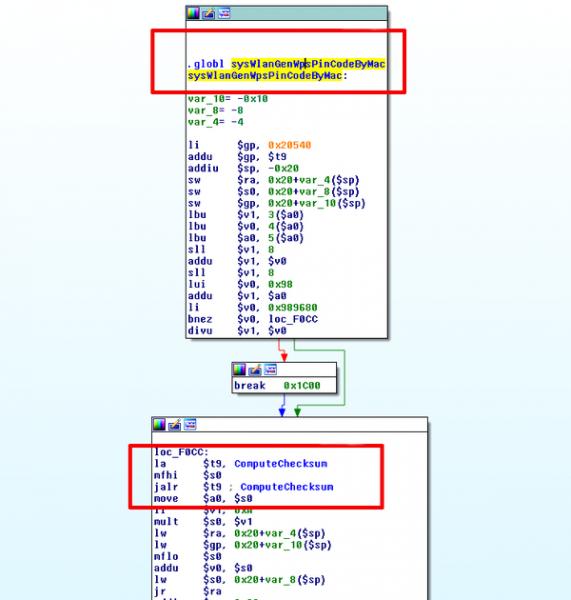

Ông cho hay cũng giống như D-Link, Belkin sử dụng một hàm có lỗi để sinh mã pin WPS.

Tất cả thiết bị có lỗ hổng (được liệt kê trong danh sách cuối bài) đều sử dụng thông tin dễ khai thác để xây dựng thuật toán chạy mã pin. Kẻ tấn công chuyên nghiệp hoặc một người sử dụng mã proof-of-concept của cổng tiếp nối /dev/ttyS0 đều có thể tái hiện cách mã số an ninh được sinh.

Thuật toán nhận đầu vào là địa chỉ MAC và số sêri của thiết bị. Địa chỉ MAC rất dễ để tin tặc lấy được, còn số sêri là kết quả Belkin phản hồi khi nhận được yêu cầu thăm dò 802.11 thông thường.

Theo phân tích, có tới 80% trong 24 thiết bị thử nghiệm có lỗ hổng.

Một người dùng Twitter cho biết lỗ hổng không chỉ tồn tại trên thiết bị của Belkin mà còn ảnh hưởng đến thiết bị của nhà sản xuất khác nhưng không nêu cụ thể.

Tuy nhiên, người dùng này cũng gợi ý tính năng SuperTask của RTOS (hệ điều hành thời gian thực) đang được sử dụng rộng rãi có thể là nguồn gốc của vấn đề.

Thiết bị có lỗ hổng có các số model như sau:

· F9K1001v4

· F9K1001v5

· F9K1002v1

· F9K1002v2

· F9K1002v5

· F9K1103v1

· F9K1112v1

· F9K1113v1

· F9K1105v1

· F6D4230-4v2

· F6D4230-4v3

· F7D2301v1

· F7D1301v1

· F5D7234-4v3

· F5D7234-4v4

· F5D7234-4v5

· F5D8233-4v1

· F5D8233-4v3

· F5D9231-4v1

Nguồn: The Register

Ông cho hay cũng giống như D-Link, Belkin sử dụng một hàm có lỗi để sinh mã pin WPS.

Tất cả thiết bị có lỗ hổng (được liệt kê trong danh sách cuối bài) đều sử dụng thông tin dễ khai thác để xây dựng thuật toán chạy mã pin. Kẻ tấn công chuyên nghiệp hoặc một người sử dụng mã proof-of-concept của cổng tiếp nối /dev/ttyS0 đều có thể tái hiện cách mã số an ninh được sinh.

Thuật toán nhận đầu vào là địa chỉ MAC và số sêri của thiết bị. Địa chỉ MAC rất dễ để tin tặc lấy được, còn số sêri là kết quả Belkin phản hồi khi nhận được yêu cầu thăm dò 802.11 thông thường.

Theo phân tích, có tới 80% trong 24 thiết bị thử nghiệm có lỗ hổng.

Một người dùng Twitter cho biết lỗ hổng không chỉ tồn tại trên thiết bị của Belkin mà còn ảnh hưởng đến thiết bị của nhà sản xuất khác nhưng không nêu cụ thể.

Tuy nhiên, người dùng này cũng gợi ý tính năng SuperTask của RTOS (hệ điều hành thời gian thực) đang được sử dụng rộng rãi có thể là nguồn gốc của vấn đề.

Thiết bị có lỗ hổng có các số model như sau:

· F9K1001v4

· F9K1001v5

· F9K1002v1

· F9K1002v2

· F9K1002v5

· F9K1103v1

· F9K1112v1

· F9K1113v1

· F9K1105v1

· F6D4230-4v2

· F6D4230-4v3

· F7D2301v1

· F7D1301v1

· F5D7234-4v3

· F5D7234-4v4

· F5D7234-4v5

· F5D8233-4v1

· F5D8233-4v3

· F5D9231-4v1

Nguồn: The Register