WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Tấn công GhostHook vượt qua tính năng PatchGuard của Windows 10

Lỗ hổng được phát hiện trong tính năng bảo vệ kernel PatchGuard có thể cho phép hacker cài rootkit trên các máy tính chạy hệ điều hành mới nhất và an toàn nhất - Windows 10.

Các nhà nghiên cứu tại CyberArk đã phát triển một kỹ thuật tấn công mới đặt tên là GhostHook có thể cho phép các hacker hoàn toàn vượt mặt PatchGuard và cài mã kernel độc hại (rootkit) ở mức kernel. Tuy nhiên điều này đòi hỏi hacker phải vào được hệ thống bị xâm nhập và chạy mã trong kernel.

Theo nghiên cứu của CyberArk, GhostHook không phải là một kỹ thuật leo thang hay kỹ thuật khai thác. Kỹ thuật này dùng cho một kịch bản post-exploitation khi hacker kiểm soát được máy tính. Vì các rootkit thường tìm cách thiết lập cơ chế thường trực, kỹ thuật tấn công lén lút đóng một vai trò cực kỳ quan trọng.

Chạy rootkit ở mức nhân hệ điều hành Windows 10

Trong kịch bản tấn công, đầu tiên hacker sẽ khai thác lỗ hổng hoặc sử dụng malware để chiếm quyền máy tính, sau đó thông qua tấn công GhostHook để thiết lập cơ chế tồn tại bí mật và lâu dài trên máy tính Windows 10 64-bit đã bị chiếm quyền.

Sau khi chiếm quyền, hacker có thể cài một rootkit trong kernel của máy bị xâm nhập. Điều này có thể khiến các phần mềm diệt virus và sản phẩm an ninh của bên thứ ba, thậm chí là cả PatchGuard của Microsoft không thể phát hiện.

CyberArk tin rằng Microsoft có thể sẽ gặp rất nhiều khó khăn để vá lỗ hổng này vì kỹ thuật tấn công trên sử dụng phần cứng để kiểm soát các cấu trúc kernel quan trọng.

GhostHook khai thác điểm yếu trong triển khai Intel PT của Microsoft

GhostHook tấn công PatchGuard bằng cách tận dụng điểm yếu của Microsoft khi thực hiện một tính năng tương đối mới trong bộ vi xử lý Intel có tên Intel PT (Processor Trace), đặc biệt vào thời điểm mà Intel PT giao tiếp với hệ điều hành.

Phát hành sau PatchGuard nhiều tháng, Intel PT cho phép các hãng an ninh giám sát và theo dõi các lệnh được thực thi trong CPU nhằm xác định các lỗ hổng, malware hoặc đoạn mã trước khi chúng tiếp cận được hệ điều hành chính.

Mặc dù mục đích của công nghệ này là hợp pháp, các hacker có thể lợi dụng cơ chế thông báo bộ nhớ đệm sắp đầy để kiểm soát việc thực thi của một thread.

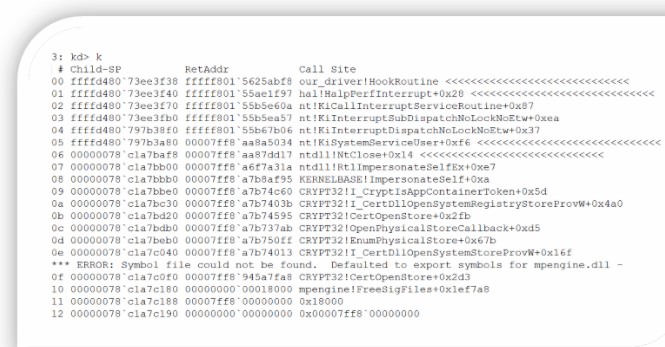

Các nhà nghiên cứu giải thích cách thức khai thác qua bố trí bộ nhớ đệm siêu nhỏ cho các gói tin PT của CPU và "bằng cách này, CPU sẽ nhanh chóng hết dung lượng bộ nhớ vùng đệm và chuyển sang xử lý PMI. PMI là một đoạn mã do chúng tôi kiểm soát và sẽ thực hiện việc cài rootkit".

Các kỹ thuật cài được sử dụng vì mục đích hợp pháp (như các giải pháp an ninh ứng dụng, tiện ích hệ thống , công cụ lập trình) hay vì mục đích bất hợp pháp (như rootkit), đều có thể cho phép hacker kiểm soát hệ điều hành hoặc một phần cơ chế hoạt động của phần mềm.

Microsoft chưa phát hành bản vá trong thời gian tới

Microsoft không xem GhostHook là mối đe dọa nghiêm trọng và đã thông báo với CyberArk việc chưa cần thiết phải có bất kỳ bản vá khẩn cấp nào, tuy nhiên hãng sẽ giải quyết vấn đề này trong một phiên bản tương lai của Windows.

Microsoft cũng khuyến cáo khách hàng cần có thói quen sử dụng máy tính an toàn khi dùng mạng, bao gồm cẩn trọng khi nhấp vào liên kết tới các trang web, mở các tệp tin không rõ nguồn gốc hoặc nhận file.

PatchGuard (hay Kernel Patch Protection) là một tool phần mềm được thiết kế để ngăn kernel của hệ điều hành Windows 64-bit vá lỗ hổng, chặn các hacker chạy rootkit hoặc thực thi mã độc ở mức nhân (kernel) của hệ điều hành.

Các nhà nghiên cứu tại CyberArk đã phát triển một kỹ thuật tấn công mới đặt tên là GhostHook có thể cho phép các hacker hoàn toàn vượt mặt PatchGuard và cài mã kernel độc hại (rootkit) ở mức kernel. Tuy nhiên điều này đòi hỏi hacker phải vào được hệ thống bị xâm nhập và chạy mã trong kernel.

Theo nghiên cứu của CyberArk, GhostHook không phải là một kỹ thuật leo thang hay kỹ thuật khai thác. Kỹ thuật này dùng cho một kịch bản post-exploitation khi hacker kiểm soát được máy tính. Vì các rootkit thường tìm cách thiết lập cơ chế thường trực, kỹ thuật tấn công lén lút đóng một vai trò cực kỳ quan trọng.

Chạy rootkit ở mức nhân hệ điều hành Windows 10

Trong kịch bản tấn công, đầu tiên hacker sẽ khai thác lỗ hổng hoặc sử dụng malware để chiếm quyền máy tính, sau đó thông qua tấn công GhostHook để thiết lập cơ chế tồn tại bí mật và lâu dài trên máy tính Windows 10 64-bit đã bị chiếm quyền.

Sau khi chiếm quyền, hacker có thể cài một rootkit trong kernel của máy bị xâm nhập. Điều này có thể khiến các phần mềm diệt virus và sản phẩm an ninh của bên thứ ba, thậm chí là cả PatchGuard của Microsoft không thể phát hiện.

CyberArk tin rằng Microsoft có thể sẽ gặp rất nhiều khó khăn để vá lỗ hổng này vì kỹ thuật tấn công trên sử dụng phần cứng để kiểm soát các cấu trúc kernel quan trọng.

GhostHook khai thác điểm yếu trong triển khai Intel PT của Microsoft

GhostHook tấn công PatchGuard bằng cách tận dụng điểm yếu của Microsoft khi thực hiện một tính năng tương đối mới trong bộ vi xử lý Intel có tên Intel PT (Processor Trace), đặc biệt vào thời điểm mà Intel PT giao tiếp với hệ điều hành.

Phát hành sau PatchGuard nhiều tháng, Intel PT cho phép các hãng an ninh giám sát và theo dõi các lệnh được thực thi trong CPU nhằm xác định các lỗ hổng, malware hoặc đoạn mã trước khi chúng tiếp cận được hệ điều hành chính.

Mặc dù mục đích của công nghệ này là hợp pháp, các hacker có thể lợi dụng cơ chế thông báo bộ nhớ đệm sắp đầy để kiểm soát việc thực thi của một thread.

Các nhà nghiên cứu giải thích cách thức khai thác qua bố trí bộ nhớ đệm siêu nhỏ cho các gói tin PT của CPU và "bằng cách này, CPU sẽ nhanh chóng hết dung lượng bộ nhớ vùng đệm và chuyển sang xử lý PMI. PMI là một đoạn mã do chúng tôi kiểm soát và sẽ thực hiện việc cài rootkit".

Các kỹ thuật cài được sử dụng vì mục đích hợp pháp (như các giải pháp an ninh ứng dụng, tiện ích hệ thống , công cụ lập trình) hay vì mục đích bất hợp pháp (như rootkit), đều có thể cho phép hacker kiểm soát hệ điều hành hoặc một phần cơ chế hoạt động của phần mềm.

Microsoft chưa phát hành bản vá trong thời gian tới

Microsoft không xem GhostHook là mối đe dọa nghiêm trọng và đã thông báo với CyberArk việc chưa cần thiết phải có bất kỳ bản vá khẩn cấp nào, tuy nhiên hãng sẽ giải quyết vấn đề này trong một phiên bản tương lai của Windows.

Microsoft cũng khuyến cáo khách hàng cần có thói quen sử dụng máy tính an toàn khi dùng mạng, bao gồm cẩn trọng khi nhấp vào liên kết tới các trang web, mở các tệp tin không rõ nguồn gốc hoặc nhận file.

Nguồn: Hackernews

Chỉnh sửa lần cuối: