DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Sử dụng Nmap với các tùy chọn nâng cao để thu thập thông tin về mục tiêu

Trong quá trình thử nghiệm thâm nhập, bước thu thập thông tin về hệ thống là cực kỳ quan trọng. Càng có nhiều thông tin về hệ thống mục tiêu thì càng có nhiều phương án tấn công có thể được đưa ra. Nmap là một công cụ dò quét dịch vụ đang chạy trên hệ thống, cũng như thông tin về hệ thống. Ngoài ra, nmap cũng có thể tìm kiếm lỗ hổng tồn tại thông qua các tệp lệnh .nse.

Ngày nay, để tăng cường tính bảo mật, hầu hết trên các hệ thống đều sử dụng tường lửa để phát hiện và ngăn chặn tấn công. Do đó, bạn cần biết cách để tránh sự phát hiện của tường lửa để thu thập những thông tin cần thiết. Nmap cung cấp cho chúng ta rất nhiều tùy chọn cho việc tránh sự phát hiện của tường lửa. Bài viết này sẽ hướng dẫn các bạn sử dụng Nmap với các tùy chọn nâng cao để thu thập thông tin về mục tiêu.

Nmap cung cấp khả năng này để fragment các gói tin trong quá trình scanning với tùy chọn -f do đó bạn có thể vượt qua sự kiểm soát các gói tin đáng ngờ của tường lửa. Kỹ thuật Fragment nhằm chia nhỏ tiêu đề TCP thành một số gói để làm cho các bộ lọc gói, hệ thống phát hiện xâm nhập khó phát hiện ra bạn đang làm gì.

Trong công nghệ này, bạn có thể dùng Nmap để giả mạo các gói tin từ máy khác. Trong files log của tường lửa, không chỉ có một địa chỉ IP mà còn có rất nhiều địa chỉ IP giả mạo, do đó tưởng lửa rất khó để xác định IP nào đến từ máy đang thực hiện dò quét để khóa. Có hai tùy chọn mà bạn có thể sử dụng trong công nghệ này:

nmap -D RND:10 target - nmap sẽ đưa ra một số lượng IP giả mạo ngẫu nhiên

namp -D decoy1,decoy2,decoy3... - bạn sẽ cài đặt một số lượng địa chỉ IP xác định

Nếu địa chỉ IP của bạn đang bị tường lửa block, bạn có thể sử dụng Nmap với tùy chọn -S địa_chỉ_IP để tiến hành dò quét.

Một lỗi phổ biến mà khá nhiều người quản trị đang làm khi cấu hình tường lửa đó là thiết lập một cấu hình nào đó mà cho phép các lưu lượng tới từ một số cổng xác định. Tùy chọn -source-port của Nmap có thể được sử dụng để khai thác việc cấu hình sai này. Các cổng phổ biến mà bạn có thể sử dụng cho công nghệ này là 20,53 và 67.

Tùy chọn này cho phép bạn thêm dữ liệu nhị phân dưới dạng payload trong các gói đã gửi làm cho tường lửa khó xác định các gói tin độc hại hơn.

Tùy chọn này cho phép bạn thêm một chuỗi vào payload trong các gói đã gửi. <string> có thể chứa bất kỳ chuỗi nào. Tùy chọn này đặc biệt hiệu quả.

Nhiều tường lửa đang thực hiện việc kiểm tra các gói tin bằng việc xem xét kích cỡ của gói tin để xác định việc quét cổng tiềm ẩn. Đó là bởi vì rất nhiều công cụ scan đang gửi các gói tin có kích cỡ xác định. Để tránh khỏi điều sự phát hiện tường lửa, bạn có thể sử dụng lệnh -data-length để thêm dữ liệu và gửi các gói tin với nhiều kích cỡ khác nhau so với kích cỡ mặc định của các gói tin. Trong hình dưới đây, bạn có thể thay đổi kích cỡ của gói tin bằng cách thêm 25 bytes vào chúng.

Trong công nghệ này, bạn có thể quét một số lượng máy ngẫu nhiên. Lệnh mà bạn sử dụng trong trường hợp này là -randomize-hosts. Công nghệ này được kết hợp với tùy chọn làm chậm thời gian (slow timing) có thể hiệu quả khi bạn không muốn bị cảnh báo bởi tường lửa.

Thiết lập trường thời gian tồn tại (time-to-live) của IPv4 trong các gói đã gửi với một giá trị nhất định.

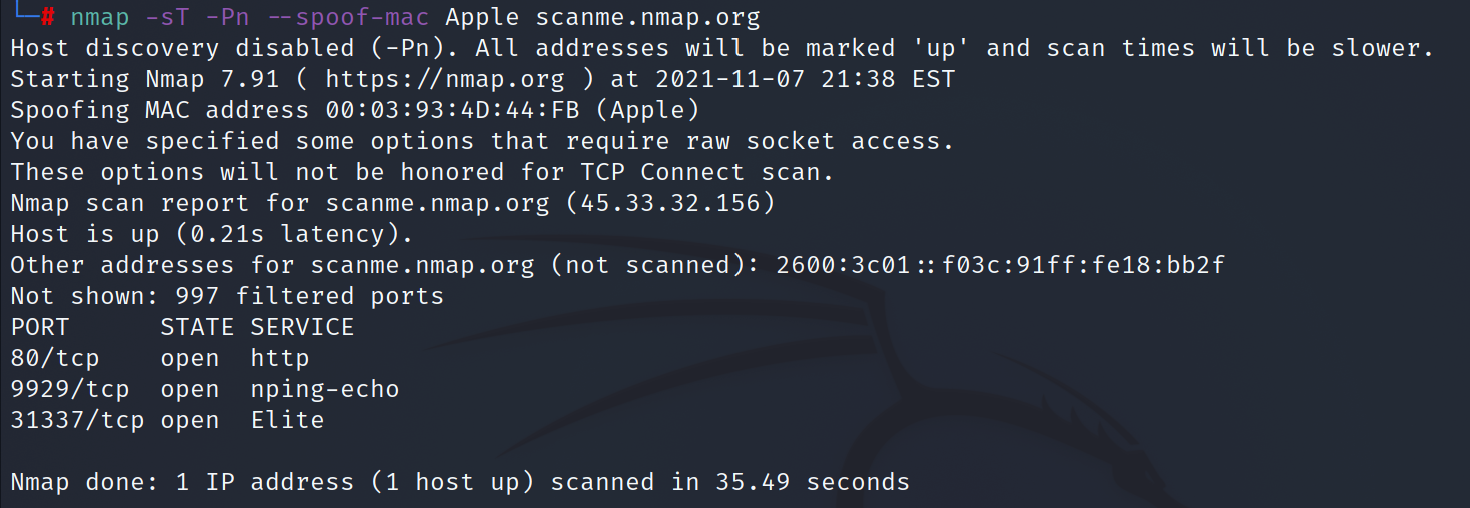

Công nghệ này khá hiệu quả đặc biệt nếu có cấu hình lọc địa chỉ MAC bởi người quản trị để cho phép chỉ lưu lượng mạng tới từ địa chỉ MAC được cho phép. Do đó, bạn cần phải xác định được địa chỉ MAC nào bạn cần sử dụng sẽ mang lại kết quả.

Tùy chọn -spoof-mac có khả năng chọn một địa chỉ MAC từ một nhà sản xuất xác định, để ngọn một địa chỉ MAC ngẫu nhiên hoặc cài đặt một địa chỉ MAC xác định nào đó mà bạn chọn. Lợi thế của công nghệ này là nó làm cho quá trình quét của bạn khó bị phát hiện hơn bởi địa chỉ MAC thực của bạn sẽ không xuất hiện trong file log của tường lửa.

Checksums được sử dụng bởi giao thức TCP/IP để đảm báo tính toàn vẹn của dữ liệu. Tuy nhiên việc gửi các gói tin với checksums không đúng có thể giúp bạn thu thập thông tin từ hệ thống mà nó không được cấu hình phù hợp hoặc để tránh sự phát hiện của tường lửa. Bạn sử dụng lệnh nmap -badsum IP để gửi các gói tin với checksums khác thường tới mục tiêu.

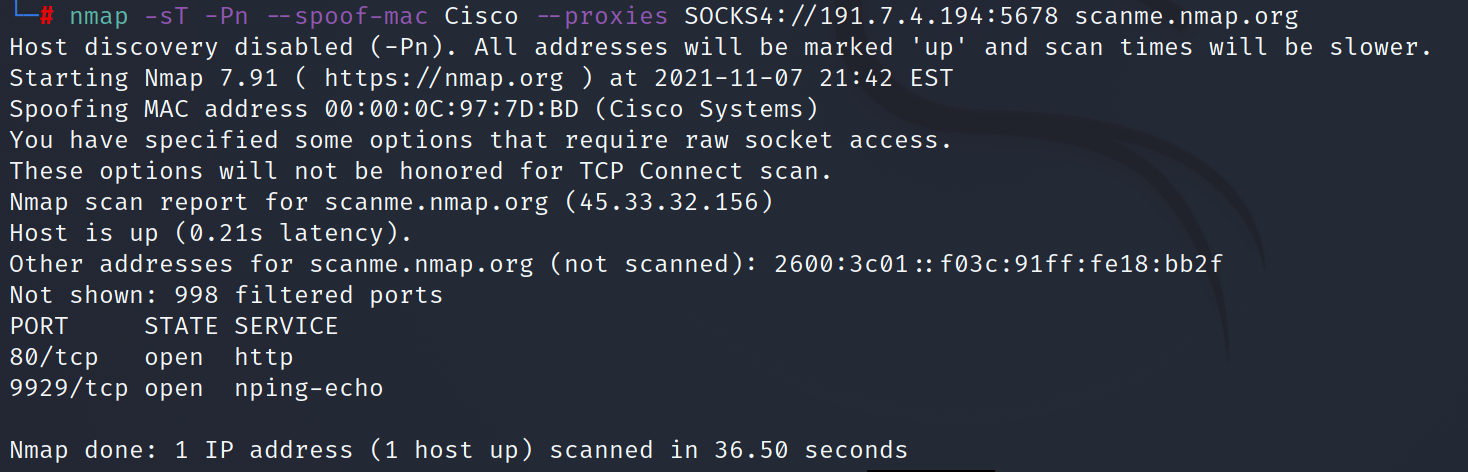

Yêu cầu Nmap thiết lập kết nối TCP với đích cuối cùng thông qua chuỗi cung cấp của một hoặc nhiều proxy HTTP hoặc SOCKS4. Proxy có thể giúp ẩn địa chỉ IP nguồn của quá trình quét hoặc tránh một số hạn chế nhất định của tường lửa, nhưng chúng có thể cản trở hiệu suất quét do có độ trễ. Người dùng có thể cần điều chỉnh thời gian chờ cho Nmap và các thông số quét khác cho phù hợp.

Ngày nay, để tăng cường tính bảo mật, hầu hết trên các hệ thống đều sử dụng tường lửa để phát hiện và ngăn chặn tấn công. Do đó, bạn cần biết cách để tránh sự phát hiện của tường lửa để thu thập những thông tin cần thiết. Nmap cung cấp cho chúng ta rất nhiều tùy chọn cho việc tránh sự phát hiện của tường lửa. Bài viết này sẽ hướng dẫn các bạn sử dụng Nmap với các tùy chọn nâng cao để thu thập thông tin về mục tiêu.

- Fragment Packets

Mã:

nmap -f scanme.nmap.orgNmap cung cấp khả năng này để fragment các gói tin trong quá trình scanning với tùy chọn -f do đó bạn có thể vượt qua sự kiểm soát các gói tin đáng ngờ của tường lửa. Kỹ thuật Fragment nhằm chia nhỏ tiêu đề TCP thành một số gói để làm cho các bộ lọc gói, hệ thống phát hiện xâm nhập khó phát hiện ra bạn đang làm gì.

- Decoy addresses

Mã:

nmap -D RND:10 scanme.nmap.orgTrong công nghệ này, bạn có thể dùng Nmap để giả mạo các gói tin từ máy khác. Trong files log của tường lửa, không chỉ có một địa chỉ IP mà còn có rất nhiều địa chỉ IP giả mạo, do đó tưởng lửa rất khó để xác định IP nào đến từ máy đang thực hiện dò quét để khóa. Có hai tùy chọn mà bạn có thể sử dụng trong công nghệ này:

nmap -D RND:10 target - nmap sẽ đưa ra một số lượng IP giả mạo ngẫu nhiên

namp -D decoy1,decoy2,decoy3... - bạn sẽ cài đặt một số lượng địa chỉ IP xác định

- Giả mạo địa chỉ IP

Mã:

nmap -S 192.168.1.99 -e eth0 -Pn scanme.nmap.org- Source port number

Mã:

nmap --source-port 53 scanme.nmap.org- Thêm dữ liệu nhị phân tùy chỉnh vào các gói tin đã gửi

Mã:

nmap -Pn --data 0xdeadbeef scanme.nmap.org- Thêm các chuỗi tùy chỉnh vào các gói tin đã gửi

Mã:

nmap -Pn --data-string "scanning now" scanme.nmap.org- Thêm dữ liệu ngẫu nhiên vào các gói tin đã gửi

Mã:

nmap -Pn --data-length 30 scanme.nmap.org- Quét ngẫu nhiên nhiều máy chủ mục tiêu

Mã:

nmap -Pn --randomize-hosts scanme.nmap.org- Thay đổi TTL của gói tin

Mã:

nmap -Pn --ttl 1 scanme.nmap.org- MAC Address Spoofing

Mã:

nmap -Pn --spoof-mac Apple scanme.nmap.orgTùy chọn -spoof-mac có khả năng chọn một địa chỉ MAC từ một nhà sản xuất xác định, để ngọn một địa chỉ MAC ngẫu nhiên hoặc cài đặt một địa chỉ MAC xác định nào đó mà bạn chọn. Lợi thế của công nghệ này là nó làm cho quá trình quét của bạn khó bị phát hiện hơn bởi địa chỉ MAC thực của bạn sẽ không xuất hiện trong file log của tường lửa.

- Send Bad Checksums

Mã:

nmap --badsum scanme.nmap.org- Sử dụng proxy với Nmap

Mã:

nmap -sT -Pn --spoof-mac Cisco --proxies SOCKS4://191.7.4.194:5678 scanme.nmap.orgYêu cầu Nmap thiết lập kết nối TCP với đích cuối cùng thông qua chuỗi cung cấp của một hoặc nhiều proxy HTTP hoặc SOCKS4. Proxy có thể giúp ẩn địa chỉ IP nguồn của quá trình quét hoặc tránh một số hạn chế nhất định của tường lửa, nhưng chúng có thể cản trở hiệu suất quét do có độ trễ. Người dùng có thể cần điều chỉnh thời gian chờ cho Nmap và các thông số quét khác cho phù hợp.

Chỉnh sửa lần cuối bởi người điều hành: