Smurf attack

Trong bài này mình sẽ giới thiệu qua về kiểu tấn công Smurf attack dựa vào giao thức ICMP.

Trong tấn công Smurt attack gồm 3 thành phần:

Kết quả là máy tính này sẽ không thể xử lý kịp thời một lượng lớn thông tin và dẫn tới bị treo máy. Như vậy chỉ cần một lượng nhỏ các gói tin ICMP đi đến mạng khuếch đại sẽ khuếch đại lượng gói tin lên gấp bội. Tỷ lệ khuếch đại phụ thuộc vào số máy tính trong mạng khuếch đại. Vì thế hacker chiếm được càng nhiều hệ thống mạng hoặc router cho phép chuyển trực tiếp các gói tin đến địa chỉ broadcast không qua chỗ lọc địa chỉ nguồn ở các đầu ra của gói tin thì cuộc tấn công càng dễ dàng hơn.

CPU của mình đã tăng từ 30% đến tới 70%, băng thông cũng tăng từ 10% tới lên tới 50% cũng cùng với thời gian trên.

Sau kết quả này ta nhận thấy đây kiểu tấn công nguy hiểm và dễ thực hiện. Nếu số lượng máy không dùng lại ở 4 máy mà là 100 máy trong mạng lan thì số lượng gói tin gửi tới nạn nhân tăng lên rất nhiều lần.

Dùng lệnh: (config)#autosecure hoặc (config)#no ip-directed broadcast

Mọi người thể tham khảo thêm tại:

Và đây là hướng dẫn dùng tool smuft6:

Lưa ý bài viết chỉ với mục đích để mọi người tham khảo và tiến hành test hệ thống, không phục vụ mục đích xấu.

Smurf attack

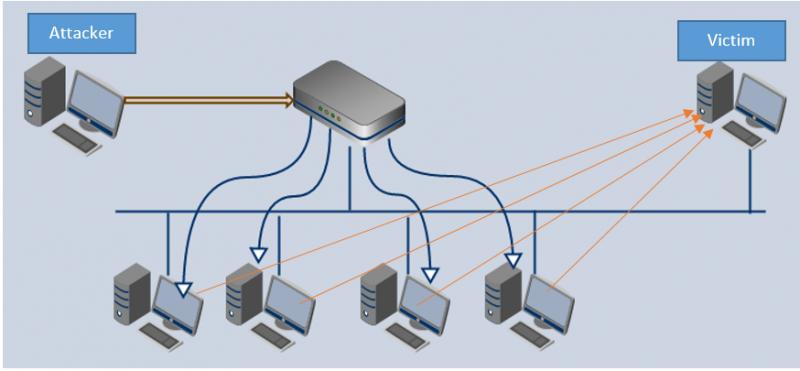

Trước hết ta phải khẳng định đây là một dạng tấn công DDoS, ta cùng xem mô hình của kiểu tấn công này.Trong tấn công Smurt attack gồm 3 thành phần:

- Attacker: Thực hiện ra lệnh tấn công.

- Mạng khuếch đại: Nghe lệnh của attacker.

- Victim: Nạn nhân bị tấn công.

Cách thức hoạt động

Attacker gửi gói tin ICMP echo request với địa chỉ đích là địa chỉ broadcast (của một mạng khuếch đại) và địa chỉ nguồn là địa chỉ của Victim. Theo đó thì tất cả các máy nằm trong mạng khuếch đại sẽ đồng loạt trả lời về địa chỉ nguồn (Victim) bằng gói tin ICMP echo reply với đích là máy Victim.Kết quả là máy tính này sẽ không thể xử lý kịp thời một lượng lớn thông tin và dẫn tới bị treo máy. Như vậy chỉ cần một lượng nhỏ các gói tin ICMP đi đến mạng khuếch đại sẽ khuếch đại lượng gói tin lên gấp bội. Tỷ lệ khuếch đại phụ thuộc vào số máy tính trong mạng khuếch đại. Vì thế hacker chiếm được càng nhiều hệ thống mạng hoặc router cho phép chuyển trực tiếp các gói tin đến địa chỉ broadcast không qua chỗ lọc địa chỉ nguồn ở các đầu ra của gói tin thì cuộc tấn công càng dễ dàng hơn.

Thử nghiệm tấn công

Mô hình

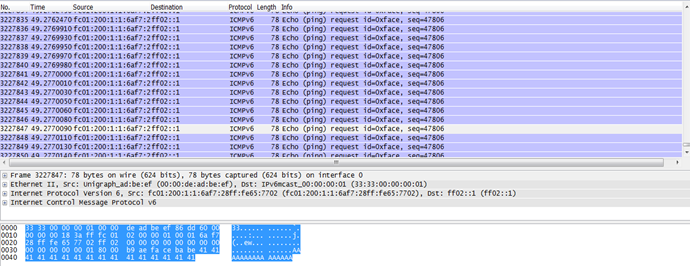

Ở đây trong mạng lan mình sẽ có 5 máy. Trong đấy có 1 máy dùng để tấn công có ip là 10.2.32.102 chạy Kali-Linux và máy nạn nhân có ip 10.2.32.163. Mình sẽ sử dụng công cụ smuft6 được cài trên máy 10.2.32.102 để mô phỏng tấn công.Kết quả

Ta thấy trong vòng 15s thì máy nạn nhân đã nhận được là 124148 gói tin ICMP echo request. Gói tin có dạng như hình dưới:

Sau kết quả này ta nhận thấy đây kiểu tấn công nguy hiểm và dễ thực hiện. Nếu số lượng máy không dùng lại ở 4 máy mà là 100 máy trong mạng lan thì số lượng gói tin gửi tới nạn nhân tăng lên rất nhiều lần.

Cách khắc phục

Kiểu DDoS dạng này đã có cách khắc phục đối với router Cisco. Đây là cách khắc phục đối với routerDùng lệnh: (config)#autosecure hoặc (config)#no ip-directed broadcast

Mọi người thể tham khảo thêm tại:

Lưa ý bài viết chỉ với mục đích để mọi người tham khảo và tiến hành test hệ thống, không phục vụ mục đích xấu.

Chỉnh sửa lần cuối bởi người điều hành: