Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Siemens vá 13 lỗ hổng mới trong thư viện Nucleus TCP/IP

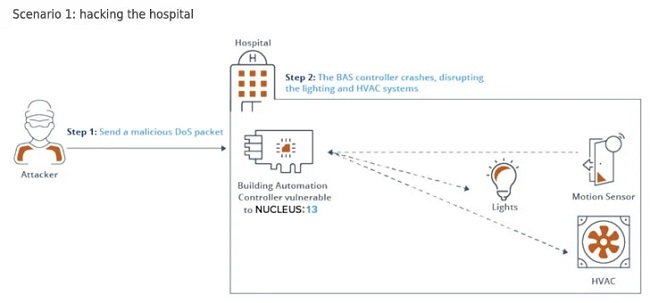

Có tới 13 lỗ hổng an ninh được phát hiện trong ngăn xếp Nucleus TCP/IP, một thư viện phần mềm hiện duy trì bởi Siemens và được sử dụng trong ba tỷ công nghệ vận hành và thiết bị IoT, cho phép hacker thực thi mã từ xa, từ chối dịch vụ (DoS) và rò rỉ thông tin.

Được gọi chung là "NUCLEUS:13", các cuộc tấn công khai thác lỗ hổng có thể "dẫn đến việc các thiết bị chuyển sang ngoại tuyến và bị tấn công logic" và "lây lan mã độc đến bất cứ nơi nào chúng giao tiếp trên mạng", các nhà nghiên cứu từ Forescout và Medigate cho biết hôm thứ Ba.

Siemens sau đó đã phát hành các bản cập nhật an ninh để khắc phục các vấn đề trong Nucleus ReadyStart phiên bản 3 (v2017.02.4 trở lên) và 4 (v4.1.1 trở lên).

Được triển khai chủ yếu trong các ứng dụng ô tô, công nghiệp và y tế, Nucleus là hệ điều hành thời gian thực (RTOS) mã nguồn đóng được sử dụng trong các thiết bị quan trọng về an toàn, chẳng hạn như máy gây mê, máy theo dõi bệnh nhân, máy thở và các thiết bị chăm sóc sức khỏe khác.

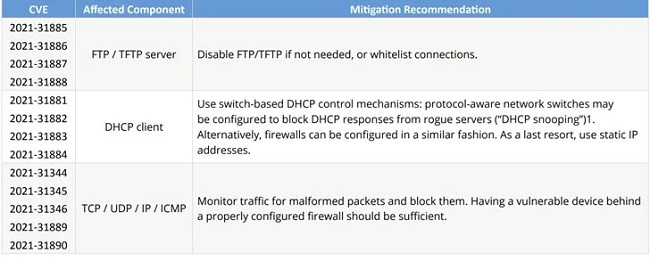

Vấn đề nghiêm trọng nhất CVE-2021-31886 (điểm CVSS: 9,8), lỗ hổng tràn bộ đệm dựa trên ngăn xếp ảnh hưởng đến thành phần máy chủ FTP, cho phép hacker viết mã tùy ý, chiếm đoạt luồng thực thi và thực thi mã, và trong tiến trình này, kiểm soát các thiết bị. Hai lỗ hổng có mức độ nghiêm trọng cao khác (CVE-2021-31887 và CVE-2021-31888) đều ảnh hưởng đến máy chủ FTP, có thể bị lợi dụng để tấn công DoS và thực thi mã từ xa.

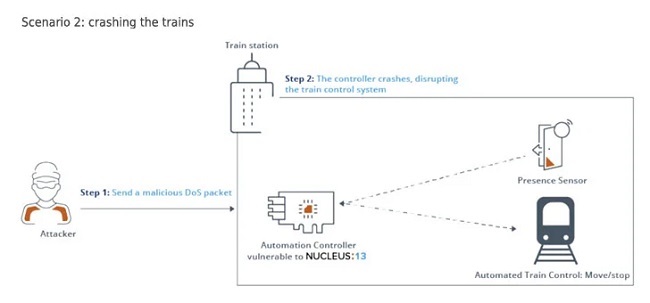

Các cuộc tấn công ngoài thực tế có thể khai thác lỗ hổng để cản trở hoạt động bình thường của các hệ thống tàu hỏa tự động bằng cách gửi một gói FTP độc hại, khiến bộ điều khiển chạy bằng Nucleus gặp sự cố, ngăn đoàn tàu dừng lại ở một nhà ga và khiến nó va chạm với một đoàn tàu khác trên đường ray.

Phân tích đo từ xa của ForeScout cho thấy gần 5.500 thiết bị từ 16 nhà cung cấp, với hầu hết các thiết bị Nucleus ảnh hưởng thuộc lĩnh vực chăm sóc sức khỏe (2.233), tiếp theo là chính phủ (1.066), bán lẻ (348), tài chính (326) và sản xuất (317) .

Đây là lần thứ bảy các điểm yếu an ninh được phát hiện trong các ngăn xếp giao thức làm nền tảng cho hàng triệu thiết bị được kết nối internet.

Trong một tư vấn an ninh, Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) kêu gọi người dùng thực hiện các biện pháp phòng thủ để giảm thiểu nguy cơ bị tấn công, bao gồm giảm thiểu khả năng tiếp xúc mạng cho tất cả các thiết bị hệ thống điều khiển, phân đoạn mạng hệ thống điều khiển từ các mạng doanh nghiệp và sử dụng VPN để truy cập từ xa.

Các nhà nghiên cứu kết luận: "Các nguy cơ đối với các thiết bị kết nối đang thay đổi nhanh chóng, với số lượng ngày càng gia tăng các lỗ hổng nghiêm trọng và những kẻ tấn công được thúc đẩy bởi lợi nhuận tài chính hơn bao giờ hết. Điều này đặc biệt đúng đối với công nghệ vận hành và IoT. Việc các tổ chức áp dụng rộng rãi các loại công nghệ này và tích hợp sâu vào các hoạt động kinh doanh quan trọng sẽ làm tăng giá trị đối với hacker về lâu dài".

Được gọi chung là "NUCLEUS:13", các cuộc tấn công khai thác lỗ hổng có thể "dẫn đến việc các thiết bị chuyển sang ngoại tuyến và bị tấn công logic" và "lây lan mã độc đến bất cứ nơi nào chúng giao tiếp trên mạng", các nhà nghiên cứu từ Forescout và Medigate cho biết hôm thứ Ba.

Siemens sau đó đã phát hành các bản cập nhật an ninh để khắc phục các vấn đề trong Nucleus ReadyStart phiên bản 3 (v2017.02.4 trở lên) và 4 (v4.1.1 trở lên).

Được triển khai chủ yếu trong các ứng dụng ô tô, công nghiệp và y tế, Nucleus là hệ điều hành thời gian thực (RTOS) mã nguồn đóng được sử dụng trong các thiết bị quan trọng về an toàn, chẳng hạn như máy gây mê, máy theo dõi bệnh nhân, máy thở và các thiết bị chăm sóc sức khỏe khác.

Vấn đề nghiêm trọng nhất CVE-2021-31886 (điểm CVSS: 9,8), lỗ hổng tràn bộ đệm dựa trên ngăn xếp ảnh hưởng đến thành phần máy chủ FTP, cho phép hacker viết mã tùy ý, chiếm đoạt luồng thực thi và thực thi mã, và trong tiến trình này, kiểm soát các thiết bị. Hai lỗ hổng có mức độ nghiêm trọng cao khác (CVE-2021-31887 và CVE-2021-31888) đều ảnh hưởng đến máy chủ FTP, có thể bị lợi dụng để tấn công DoS và thực thi mã từ xa.

Các cuộc tấn công ngoài thực tế có thể khai thác lỗ hổng để cản trở hoạt động bình thường của các hệ thống tàu hỏa tự động bằng cách gửi một gói FTP độc hại, khiến bộ điều khiển chạy bằng Nucleus gặp sự cố, ngăn đoàn tàu dừng lại ở một nhà ga và khiến nó va chạm với một đoàn tàu khác trên đường ray.

Phân tích đo từ xa của ForeScout cho thấy gần 5.500 thiết bị từ 16 nhà cung cấp, với hầu hết các thiết bị Nucleus ảnh hưởng thuộc lĩnh vực chăm sóc sức khỏe (2.233), tiếp theo là chính phủ (1.066), bán lẻ (348), tài chính (326) và sản xuất (317) .

Đây là lần thứ bảy các điểm yếu an ninh được phát hiện trong các ngăn xếp giao thức làm nền tảng cho hàng triệu thiết bị được kết nối internet.

Trong một tư vấn an ninh, Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) kêu gọi người dùng thực hiện các biện pháp phòng thủ để giảm thiểu nguy cơ bị tấn công, bao gồm giảm thiểu khả năng tiếp xúc mạng cho tất cả các thiết bị hệ thống điều khiển, phân đoạn mạng hệ thống điều khiển từ các mạng doanh nghiệp và sử dụng VPN để truy cập từ xa.

Các nhà nghiên cứu kết luận: "Các nguy cơ đối với các thiết bị kết nối đang thay đổi nhanh chóng, với số lượng ngày càng gia tăng các lỗ hổng nghiêm trọng và những kẻ tấn công được thúc đẩy bởi lợi nhuận tài chính hơn bao giờ hết. Điều này đặc biệt đúng đối với công nghệ vận hành và IoT. Việc các tổ chức áp dụng rộng rãi các loại công nghệ này và tích hợp sâu vào các hoạt động kinh doanh quan trọng sẽ làm tăng giá trị đối với hacker về lâu dài".

Theo The Hacker News