WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Ransomware Samas lợi dụng các công cụ đánh giá an ninh (pentest) để phát tán

Một loại ransomware khá mới bị phát hiện lợi dụng các công cụ tấn công/đánh giá an ninh (pentest) để phát tán, các nhà nghiên cứu Microsoft cảnh báo.

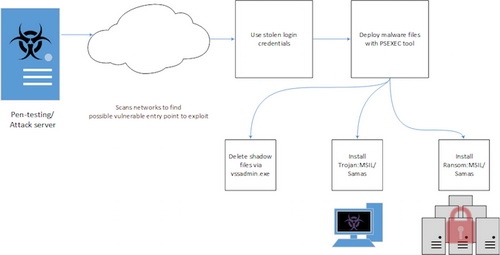

Với tên gọi Samas (Ransom: MSIL/Samas), mã độc này mới xuất hiện trong ba tháng đầu năm 2016 khi các nhà nghiên cứu của Microsoft phát hiện mã độc yêu cầu công cụ và thành phần bổ sung trong quá trình triển khai. Quá trình phát tán bắt đầu từ máy chủ tấn công/đánh giá an ninh pentest nhằm tìm kiếm những mạng lưới có lỗ hổng để khai thác, nhưng kết quả cũng giống với các ransomware khác: các tập tin của người sử dụng đều được mã hóa.

Nhà nghiên cứu Marianne Mallen thuộc Trung tâm phòng chống mã độc của Microsoft (MMPC) giải thích một công cụ công khai có sẵn có tên gọi reGeorg được sử dụng để kết nối đường hầm (tunneling) và các tin tặc đứng sau ransomware này cũng lợi dụng các lỗ hổng Java như lỗi sử dụng trực tiếp Java Native Interface (JNI) không an toàn với các ứng dụng máy chủ JBOSS lỗi thời.

Ngoài ra, theo quan sát, tin tặc đang sử dụng mã độc đánh cắp thông tin như Derusbi/Bladabindi để thu thập thông tin đăng nhập. Tất cả các thông tin bị đánh cắp được liệt kê trong một tệp tin văn bản và được sử dụng để triển khai phần mềm độc hại và các thành phần của chúng thông qua một công cụ có tên PsExec (psexec.exe), cho phép người dùng thực hiện các chương trình trên hệ thống từ xa.

Việc triển khai được thực hiện thông qua các file batch do Microsoft phát hiện như Trojan: BAT/Samas.B và Trojan: BAT/Samas.C, có các phiên bản trước cũng được sử dụng để xóa các file ẩn thông qua công cụ vssadmin.exe. Ngoài ra, ứng dụng độc hại Trojan: MSIL/Samas.A cũng tham gia vào quá trình này.

Samas được thiết kế để tìm kiếm các tiện ích mở rộng tệp tin cụ thể có liên quan đến các file backup trong hệ thống, sau đó xóa chúng. Trojan đảm bảo các file này không bị vướng vào các quy trình khác đơn giản bằng cách tắt các quy trình này, để nó có thể thực hiện các hoạt động của mình mà không bị cản trở.

Microsoft giải thích, một khi tất cả các hoạt động ban đầu đã được thực hiện, ransomware Samas bắt đầu mã hóa tệp tin trong hệ thống bằng thuật toán AES. Mã độc cũng đặt lại tên cho các tệp tin được mã hóa với RSA được mã hóa tiện ích mở rộng và hiển thị một thông báo về khoản tiền chuộc đến người dùng, sau đó mã độc tự hủy khỏi hệ thống.

Điều thú vị là nếu ban đầu ransomware này sử dụng WordPress như website dịch vụ giải mã, thì sau đó nó lại chuyển sang dùng Tor với mục đích ẩn danh.

Tuy các giải pháp phòng chống mã độc uy tín có thể phát hiện mối đe dọa này, nhưng người dùng và quản trị hệ thống vẫn có thể sử dụng các biện pháp an ninh bổ sung để khỏi bị lây nhiễm. Các biện pháp này là các chính sách mật khẩu mạnh, macro Office đã bị vô hiệu hóa và luôn luôn cập nhật phần mềm, đảm bảo rằng các chương trình độc hại không thể khai thác những lỗ hổng đã được vá.

Nguồn: Security Week

Với tên gọi Samas (Ransom: MSIL/Samas), mã độc này mới xuất hiện trong ba tháng đầu năm 2016 khi các nhà nghiên cứu của Microsoft phát hiện mã độc yêu cầu công cụ và thành phần bổ sung trong quá trình triển khai. Quá trình phát tán bắt đầu từ máy chủ tấn công/đánh giá an ninh pentest nhằm tìm kiếm những mạng lưới có lỗ hổng để khai thác, nhưng kết quả cũng giống với các ransomware khác: các tập tin của người sử dụng đều được mã hóa.

Nhà nghiên cứu Marianne Mallen thuộc Trung tâm phòng chống mã độc của Microsoft (MMPC) giải thích một công cụ công khai có sẵn có tên gọi reGeorg được sử dụng để kết nối đường hầm (tunneling) và các tin tặc đứng sau ransomware này cũng lợi dụng các lỗ hổng Java như lỗi sử dụng trực tiếp Java Native Interface (JNI) không an toàn với các ứng dụng máy chủ JBOSS lỗi thời.

Ngoài ra, theo quan sát, tin tặc đang sử dụng mã độc đánh cắp thông tin như Derusbi/Bladabindi để thu thập thông tin đăng nhập. Tất cả các thông tin bị đánh cắp được liệt kê trong một tệp tin văn bản và được sử dụng để triển khai phần mềm độc hại và các thành phần của chúng thông qua một công cụ có tên PsExec (psexec.exe), cho phép người dùng thực hiện các chương trình trên hệ thống từ xa.

Việc triển khai được thực hiện thông qua các file batch do Microsoft phát hiện như Trojan: BAT/Samas.B và Trojan: BAT/Samas.C, có các phiên bản trước cũng được sử dụng để xóa các file ẩn thông qua công cụ vssadmin.exe. Ngoài ra, ứng dụng độc hại Trojan: MSIL/Samas.A cũng tham gia vào quá trình này.

Samas được thiết kế để tìm kiếm các tiện ích mở rộng tệp tin cụ thể có liên quan đến các file backup trong hệ thống, sau đó xóa chúng. Trojan đảm bảo các file này không bị vướng vào các quy trình khác đơn giản bằng cách tắt các quy trình này, để nó có thể thực hiện các hoạt động của mình mà không bị cản trở.

Microsoft giải thích, một khi tất cả các hoạt động ban đầu đã được thực hiện, ransomware Samas bắt đầu mã hóa tệp tin trong hệ thống bằng thuật toán AES. Mã độc cũng đặt lại tên cho các tệp tin được mã hóa với RSA được mã hóa tiện ích mở rộng và hiển thị một thông báo về khoản tiền chuộc đến người dùng, sau đó mã độc tự hủy khỏi hệ thống.

Điều thú vị là nếu ban đầu ransomware này sử dụng WordPress như website dịch vụ giải mã, thì sau đó nó lại chuyển sang dùng Tor với mục đích ẩn danh.

Tuy các giải pháp phòng chống mã độc uy tín có thể phát hiện mối đe dọa này, nhưng người dùng và quản trị hệ thống vẫn có thể sử dụng các biện pháp an ninh bổ sung để khỏi bị lây nhiễm. Các biện pháp này là các chính sách mật khẩu mạnh, macro Office đã bị vô hiệu hóa và luôn luôn cập nhật phần mềm, đảm bảo rằng các chương trình độc hại không thể khai thác những lỗ hổng đã được vá.

Nguồn: Security Week