DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

PoC của lỗ hổng thực thi mã từ xa trong giao thức SMBv3 được công bố

Trong bản vá Patch Tuesday công bố tới người dùng ngày 12 tháng 3, Microsoft đã phát hành bản cập nhật phần mềm khẩn cấp để vá lỗ hổng nguy hiểm được tiết lộ gần đây trong giao thức SMBv3, có thể cho phép kẻ tấn công phát tán mã độc tự động lây lan giữa các máy tính.

CVE-2020-0796 là lỗ hổng thực thi mã từ xa ảnh hưởng đến Windows 10 phiên bản 1903 và 1909, và Windows Server phiên bản 1903 và 1909.

SMB (Server Message Block) chạy trên cổng 445, là một giao thức mạng hỗ trợ việc chia sẻ file, duyệt mạng, in và giao tiếp qua mạng.

Lỗ hổng bắt nguồn từ cách thức SMBv3 xử lý các truy vấn của tính năng nén dữ liệu phần header (compression header), cho phép kẻ tấn công từ xa có thể thực thi mã độc trên máy chủ hoặc máy khách với đặc quyền trên cả hệ thống.

Compression header là một tính năng bổ sung vào giao thức bị ảnh hưởng của các hệ điều hành Windows 10 và Windows Server từ tháng 5/2019, dùng để nén các thư trao đổi giữa máy chủ và máy khách.

Theo Microsoft, để khai thác lỗ hổng trên máy chủ, kẻ tấn công gửi một gói dữ liệu độc hại tới máy chủ SMBv3. Để tấn công người dùng, hacker cần cấu hình một máy chủ SMBv3 chứa mã độc và lừa người dùng kết nối tới server đó.

Về mức độ nghiêm trọng, có thể nói lỗ hổng này có mức độ nguy hiểm tương tự như lỗ hổng Eternal Blue trong giao thức SMB bị tin tặc khai thác để phát tán ransomware WannaCry năm 2017.

Đối với các nhà nghiên cứu và nhà phát triển công cụ bảo mật, mục tiêu của họ là tìm và viết ra mã khai thác để thực thi mã từ xa cho lỗ hổng này. Đối với người dùng, PoC là một cách thức hay để học tập và nghiên cứu.

Trong những ngày đầu tiên khi lỗ hổng này được công bố, đã có một số PoC được công bố trên Internet, nhưng chỉ khiến máy tính nạn nhân bị tấn công từ chối dịch vụ hoặc crash hệ thống.

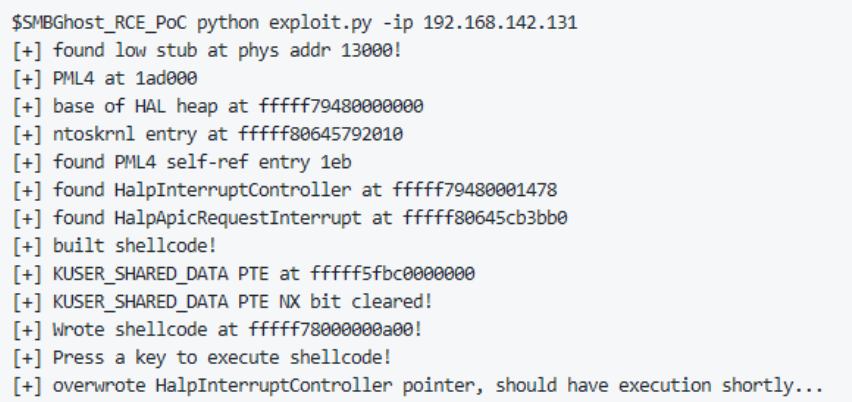

Gần đây, một nhà nghiên cứu bảo mật đã tiết lộ chi tiết mã khai thác cho lỗ hổng này. Cách thức thực hiện rất dễ dàng nhưng có thể khiến hàng nghìn máy tính chưa vá bản cập nhật có nguy cơ bị khai thác. POC này được công khai trên Github.

Để khai thác, thông tin cần nhập vào là địa chỉ IP để khai thác. Với mức độ nguy hiểm của lỗ hổng, Windows 10 của bạn phải ngay lập tức cập nhập bản vá tháng 3 (KB4551762).

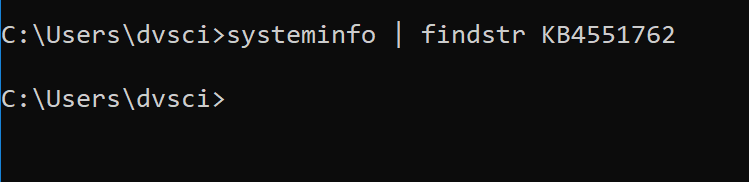

Để kiểm tra hệ thống đã cài đặt bản vá này hay chưa, các bạn sử dụng lệnh như hình dưới đây:

Kết quả là máy tính này chưa cài đặt bản vá cho lỗ hổng này, dẫn tới thiết bị này có thể bị tin tặc khai thác.

Kết quả là máy tính này chưa cài đặt bản vá cho lỗ hổng này, dẫn tới thiết bị này có thể bị tin tặc khai thác.

Để quét các thiết bị chạy Windows 10 trong mạng có bị ảnh hưởng bởi lỗ hổng này hay không, bạn có thể tham khảo bài viết sử dụng Nmap để kiểm tra lỗ hổng CVE-2020-0796 của mod Sugi_b3o nhé.

CVE-2020-0796 là lỗ hổng thực thi mã từ xa ảnh hưởng đến Windows 10 phiên bản 1903 và 1909, và Windows Server phiên bản 1903 và 1909.

SMB (Server Message Block) chạy trên cổng 445, là một giao thức mạng hỗ trợ việc chia sẻ file, duyệt mạng, in và giao tiếp qua mạng.

Lỗ hổng bắt nguồn từ cách thức SMBv3 xử lý các truy vấn của tính năng nén dữ liệu phần header (compression header), cho phép kẻ tấn công từ xa có thể thực thi mã độc trên máy chủ hoặc máy khách với đặc quyền trên cả hệ thống.

Compression header là một tính năng bổ sung vào giao thức bị ảnh hưởng của các hệ điều hành Windows 10 và Windows Server từ tháng 5/2019, dùng để nén các thư trao đổi giữa máy chủ và máy khách.

Theo Microsoft, để khai thác lỗ hổng trên máy chủ, kẻ tấn công gửi một gói dữ liệu độc hại tới máy chủ SMBv3. Để tấn công người dùng, hacker cần cấu hình một máy chủ SMBv3 chứa mã độc và lừa người dùng kết nối tới server đó.

Về mức độ nghiêm trọng, có thể nói lỗ hổng này có mức độ nguy hiểm tương tự như lỗ hổng Eternal Blue trong giao thức SMB bị tin tặc khai thác để phát tán ransomware WannaCry năm 2017.

Đối với các nhà nghiên cứu và nhà phát triển công cụ bảo mật, mục tiêu của họ là tìm và viết ra mã khai thác để thực thi mã từ xa cho lỗ hổng này. Đối với người dùng, PoC là một cách thức hay để học tập và nghiên cứu.

Trong những ngày đầu tiên khi lỗ hổng này được công bố, đã có một số PoC được công bố trên Internet, nhưng chỉ khiến máy tính nạn nhân bị tấn công từ chối dịch vụ hoặc crash hệ thống.

Gần đây, một nhà nghiên cứu bảo mật đã tiết lộ chi tiết mã khai thác cho lỗ hổng này. Cách thức thực hiện rất dễ dàng nhưng có thể khiến hàng nghìn máy tính chưa vá bản cập nhật có nguy cơ bị khai thác. POC này được công khai trên Github.

Để khai thác, thông tin cần nhập vào là địa chỉ IP để khai thác. Với mức độ nguy hiểm của lỗ hổng, Windows 10 của bạn phải ngay lập tức cập nhập bản vá tháng 3 (KB4551762).

Để kiểm tra hệ thống đã cài đặt bản vá này hay chưa, các bạn sử dụng lệnh như hình dưới đây:

Để quét các thiết bị chạy Windows 10 trong mạng có bị ảnh hưởng bởi lỗ hổng này hay không, bạn có thể tham khảo bài viết sử dụng Nmap để kiểm tra lỗ hổng CVE-2020-0796 của mod Sugi_b3o nhé.