Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Phát tán mã độc qua file PowerPoint không cần kích hoạt Macro

Người dùng có thể đã nhiều lần được cảnh báo về việc tin tặc sử dụng kỹ thuật hack dựa trên macro để phát tán mã độc qua tập tin office. Tuy nhiên, trong cuộc tấn công mới được phát hiện, hacker không cần người dùng kích hoạt Macro mà thay vào đó, sử dụng PowerShell nhúng trong tệp tin PowerPoint để phát tán mã độc.

Nguy hiểm hơn, đoạn mã PowerShell độc hại ẩn trong file sẽ thực thi ngay khi nạn nhân di chuột qua liên kết (hình minh họa), tải xuống máy nạn nhân một payload mà chẳng cần người dùng click vào.

Các chuyên gia SentinelOne đã phát hiện một nhóm hacker đang sử dụng các file PowerPoint độc hại để phát tán trojan ngân hàng Zusy (còn có tên gọi khác là Tinba hay Tini Banker).

Được phát hiện vào năm 2012, trojan ngân hàng Zusy nhắm đến các trang web tài chính. Mã độc có khả năng nghe lén lưu lượng mạng và thực hiện các cuộc tấn công Man-in-The-Browser để chèn thêm các form mẫu vào website ngân hàng, yêu cầu nạn nhân chia sẻ nhiều dữ liệu quan trọng như số thẻ tín dụng, TAN và mã xác thực.

“Biến thể mới của mã độc Zusy được tìm thấy trong file PowerPoint đính kèm email spam giả dạng hóa đơn mua hàng, mail xác nhận. Điều thú vị là mã độc không cần người sử dụng kích hoạt Macro để thực thi”, các chuyên gia cho biết.

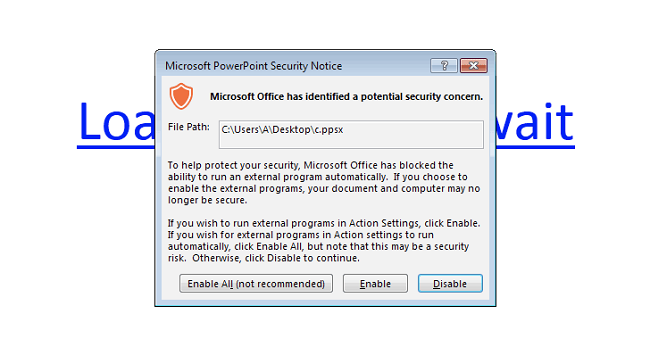

Khi người dùng mở file PowerPoint đính kèm, sẽ thấy hiển thị dòng chữ “Loading ... Please Wait” dưới dạng một link liên kết. Một khi người dùng di chuột qua đường link, đoạn mã PowerShell sẽ tự động được kích hoạt. Tuy nhiên, tính năng Protected View (được mặc định kích hoạt) trên hầu hết các phiên bản Office, kể cả Office 2013 và 2010 sẽ hiển thị một cảnh báo nguy hiểm và hỏi người dùng có cho phép thực thi hay không. Nếu người dùng bỏ qua cảnh báo và chọn “enable”, chương trình độc hại sẽ kết nối tới tên miền “cccn.nl”, tải xuống và thực thi tệp tin dùng để phát tán biến thể trojan ngân hàng mới của Zusy.

Các chuyên gia cho biết: “Vẫn có trường hợp người dùng chọn “enable” cho một chương trình lạ đơn giản vì họ “tiện” tay hoặc đang vội. Hoặc cũng có thể họ chỉ quen với việc chặn Macro thôi còn các chương trình khác thì không. Ngoài ra, một số cấu hình có thể “dễ dãi” hơn khi thực thi các chương trình bên ngoài không phải là macro”.

Các chuyên gia cho biết cuộc tấn công không có tác dụng nếu người dùng mở tệp độc hại bằng PowerPoint Viewer và chọn “disable”. Tuy nhiên, một số người dùng vẫn có thể dính bẫy này.

Nguy hiểm hơn, đoạn mã PowerShell độc hại ẩn trong file sẽ thực thi ngay khi nạn nhân di chuột qua liên kết (hình minh họa), tải xuống máy nạn nhân một payload mà chẳng cần người dùng click vào.

Các chuyên gia SentinelOne đã phát hiện một nhóm hacker đang sử dụng các file PowerPoint độc hại để phát tán trojan ngân hàng Zusy (còn có tên gọi khác là Tinba hay Tini Banker).

Được phát hiện vào năm 2012, trojan ngân hàng Zusy nhắm đến các trang web tài chính. Mã độc có khả năng nghe lén lưu lượng mạng và thực hiện các cuộc tấn công Man-in-The-Browser để chèn thêm các form mẫu vào website ngân hàng, yêu cầu nạn nhân chia sẻ nhiều dữ liệu quan trọng như số thẻ tín dụng, TAN và mã xác thực.

“Biến thể mới của mã độc Zusy được tìm thấy trong file PowerPoint đính kèm email spam giả dạng hóa đơn mua hàng, mail xác nhận. Điều thú vị là mã độc không cần người sử dụng kích hoạt Macro để thực thi”, các chuyên gia cho biết.

Khi người dùng mở file PowerPoint đính kèm, sẽ thấy hiển thị dòng chữ “Loading ... Please Wait” dưới dạng một link liên kết. Một khi người dùng di chuột qua đường link, đoạn mã PowerShell sẽ tự động được kích hoạt. Tuy nhiên, tính năng Protected View (được mặc định kích hoạt) trên hầu hết các phiên bản Office, kể cả Office 2013 và 2010 sẽ hiển thị một cảnh báo nguy hiểm và hỏi người dùng có cho phép thực thi hay không. Nếu người dùng bỏ qua cảnh báo và chọn “enable”, chương trình độc hại sẽ kết nối tới tên miền “cccn.nl”, tải xuống và thực thi tệp tin dùng để phát tán biến thể trojan ngân hàng mới của Zusy.

Các chuyên gia cho biết: “Vẫn có trường hợp người dùng chọn “enable” cho một chương trình lạ đơn giản vì họ “tiện” tay hoặc đang vội. Hoặc cũng có thể họ chỉ quen với việc chặn Macro thôi còn các chương trình khác thì không. Ngoài ra, một số cấu hình có thể “dễ dãi” hơn khi thực thi các chương trình bên ngoài không phải là macro”.

Các chuyên gia cho biết cuộc tấn công không có tác dụng nếu người dùng mở tệp độc hại bằng PowerPoint Viewer và chọn “disable”. Tuy nhiên, một số người dùng vẫn có thể dính bẫy này.

Nguồn: The Hacker News