Phát hiện một số kiểu tấn công mạng bằng wireshark – Phần 1

Trong bài viết này mình sẽ hướng dẫn cách phát hiện được một số kiểu tấn công hoặc thu thập thông tin qua việc bắt các gói tin bằng wireshark. Bài viết này sẽ chia làm 2 phần để dễ theo dõi hơn. Ở phần 1 này mình sẽ đi vào phân tích 3 kiểu: DoS/DdoS, ARP Spoof, Analysing malware.

1. DoS/DDoS

1.1 TCP SYN

Mô tả

Kiểu tấn công TCP SYN flood là một kiểu tấn công trực tiếp vào máy chủ bằng cách tạo ra một số lượng lớn các kết nối TCP nhưng không hoàn thành các kết nối này.

Phía kẻ tấn công sẽ khởi tạo nhiều TCP, trong mỗi kết nối chỉ để cờ TCP SYN. Máy chủ sẽ gửi lại trả lời vớI TCP SYN và ACK. Nhưng sau đó máy tấn công đơn giản là không trả lời thông điệp thứ ba như mong đợi của server theo tiến trình bắt tay ba chiều. Server lúc này sẽ tốn bộ nhớ và tài nguyên trong khi chờ các phiên TCP timeouts hoặc trước khi các kết nối đang thiết lập dang dở được dọn dẹp. Máy server lúc này có thể từ chối các kết nối TCP khác và các thiết bị cân bằng tải trong các server farm lúc này có thể chia tải không cân bằng.

Dấu hiệu nhận biết

Kết luận: Để nhận biết dấu hiệu tấn công SYN ta nhìn vào:

Một cuộc tấn công DoS với quy mô nhỉ được thực hiện bởi hping2, từ địa chỉ 10.0.0.200 đến server 10.0.0.101 với cổng 80

Ta có thể thấy một số lượng lớn TCP segments với cờ SYN được kích hoạt từ địa chỉ 10.0.0.200 đến máy chủ. Máy chủ đã cố gắng tìm địa chỉ MAC của máy client nhiều lần (có thể nhìn rõ ở gói 7852) nhưng không có phản ứng, và từ đó nó không thể gửi lại một ACK-SYN và không thể tiếp tục với thiết lập bắt tay 3 bước.

Có thể thấy được thứ tự gói tin bằng đồ họa trên Wireshark, chọn menu Statistics -> Flow Graph , như trong ảnh nó minh họa trực quan, sử dụng mũi tên, nguồn và đích của mỗi gói.

1.2 UDP Flood và ICMP Flood

Mô tả

Đây là kiểu tấn công DoS/DdoS bằng cách kẻ tấn công gửi một số lượng lớn các gói tin UDP đến mục tiêu, làm tràn băng thông của mục tiêu khiến nó không nhận được các kết nối mới của người dùng bình thường.

Dấu hiệu nhận biết

Để nhận biết dấu hiệu tấn công UDP ta nhìn:

Một cuộc tấn công UDP từ địa chỉ 10.2.32.163 đến địa chỉ 10.2.32.92 với port đích 135 và kích thước là 60 bytes

Như hình trên: ta thấy có rất nhiều gói tin UDP được gửi từ địa chỉ 10.2.32.163 đến 10.2.32.92 với tuần suất lớn ( packet/s) với cùng một kích thước 60 byte.

Để biết cuộc tấn công bắt đầu từ thời gian nào với băng thông bao nhiêu ta sử dụng kiểu hiển thị đồ thị trong wireshark (ở tab Statistics).

Nhìn vào đồ thị ta thấy cuộc tấn công bắt đầu từ giây 12.945. Lưu lượng bắt đầu từ 0 kbps vọt lên 1400kbps.

Với kiểu ICMP thì tương tự.

2. ARP Spoof

Mô tả

Kỹ thuật tấn công Address Resolution Protocol (ARP) spoofing hay còn gọi là ARP flooding, ARP poisoning hay ARP Poison Routing (APR). Đó là kiểu tấn công “nghe trộm” thông tin trao đổi trong mạng LAN. Nó không gây hại cho máy tính, nó chỉ “nghe trộm” thông tin được trao đổi trong mạng. Thường gọi là kiểu tấn công Man In The Middle ( MITM ) – Người nghe lén ở giữa.

Mô hình tấn công:

ARP Poisoning tấn công vào bảng ARP trên máy của victim. ( Bảng ARP là bảng ghi nhận IP – MAC tương ứng trong mạng ). Rõ ràng trong mô hình trên, ta thấy bảng ARP của Target Computer đã bị sai lệch ở dòng cuối – IP Rou nhưng MAC lại là MAC Address của Sni.

Dấu hiệu nhận biết

Kết luận: Để nhận biết dấu hiệu tấn công ARP Spoof ta nhìn:

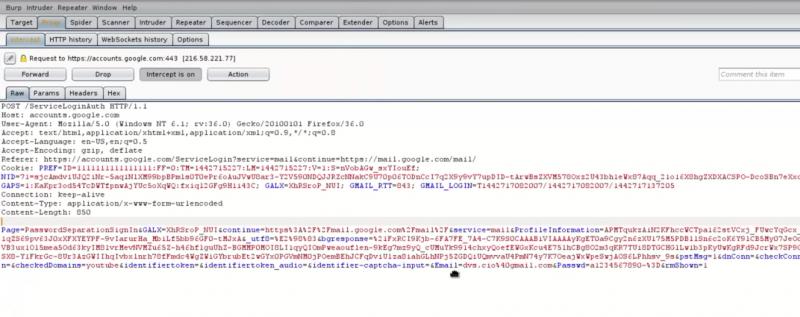

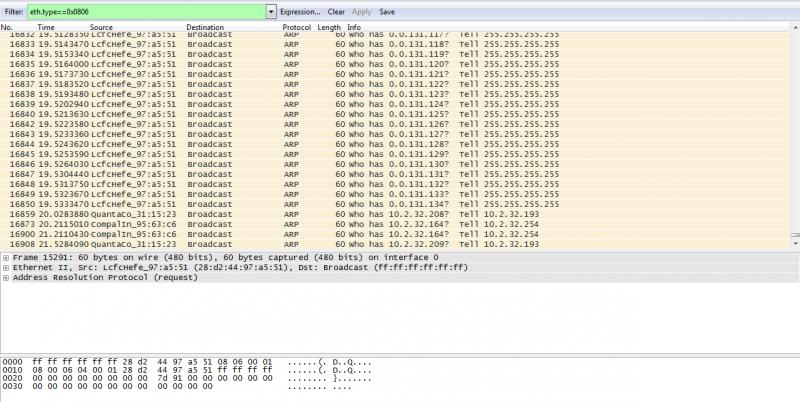

Dưới đây là 2 hình ảnh của Wireshark bắt được các yêu cầu ARP.

Ảnh thứ 2 được chụp lại trong một cuộc tấn công Arp Spoof. Ta thấy có rất nhiều gói tin ARP Reply trả lại từ một nguồn được lặp lại rất nhiều lần từ một nguồn IP. Để xác định nguồn tấn công thì ở trên router ta so sánh địa chỉ MAC của gói tin ARP Reply ứng với địa chỉ nào thì ta sẽ lần ra được.

Ảnh thứ 2 được chụp lại trong một cuộc tấn công Arp Spoof. Ta thấy có rất nhiều gói tin ARP Reply trả lại từ một nguồn được lặp lại rất nhiều lần từ một nguồn IP. Để xác định nguồn tấn công thì ở trên router ta so sánh địa chỉ MAC của gói tin ARP Reply ứng với địa chỉ nào thì ta sẽ lần ra được.

3. Analysing malware

Mô tả

Người dùng bình thường có thể vô tình tải các phần mềm độc hại ở trên mạng về mà không biết đó là mã độc có thể gây hại cho máy tính.

Dấu hiệu nhận biết

Kết luận:

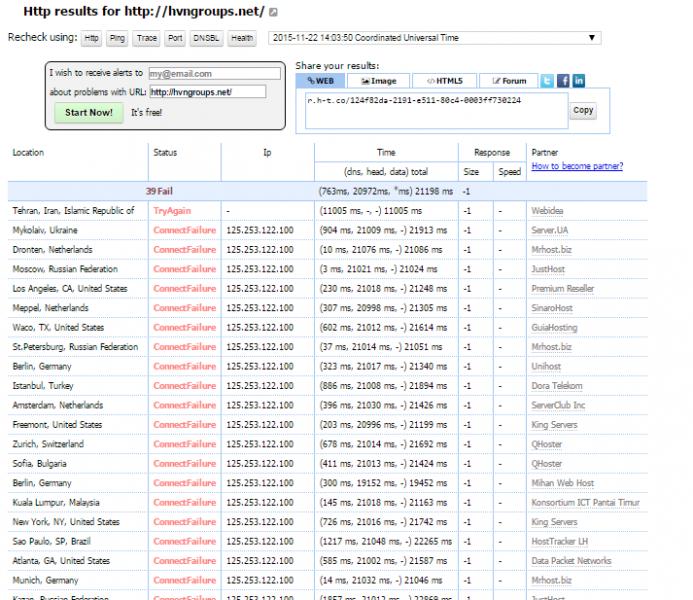

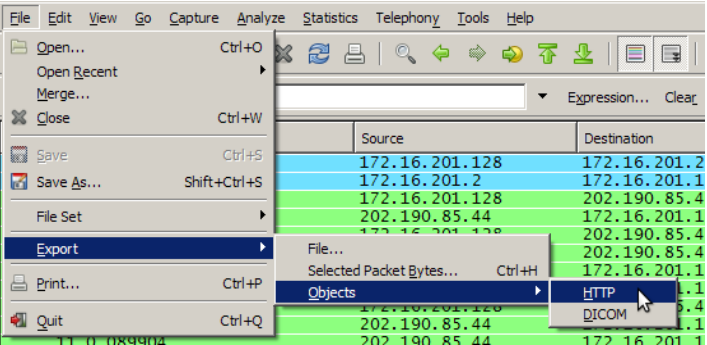

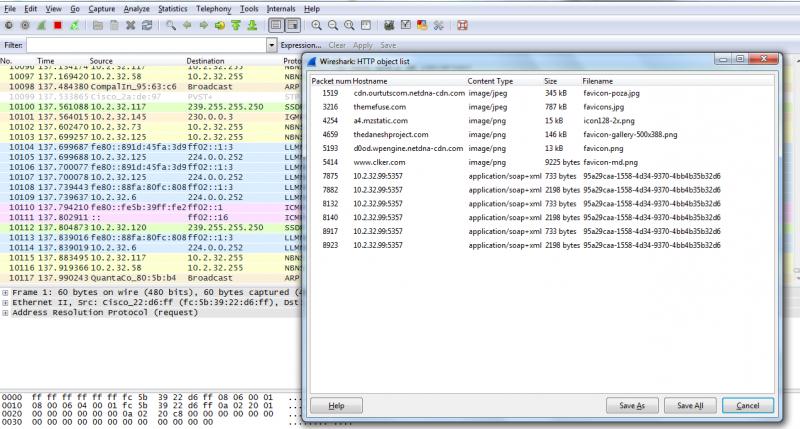

Giả sử bạn đã được cho biết về một máy tính đã bị xâm nhập và bạn cần xác định xem máy tính đó đã tải file độc hại nào. Tận dụng tính năng trong wireshark để xem các file tải về.

Một cửa sổ mới được hiện ra vs tất cả các file mà máy tính bị nhiễm đã tải về.

1. DoS/DDoS

1.1 TCP SYN

Mô tả

Kiểu tấn công TCP SYN flood là một kiểu tấn công trực tiếp vào máy chủ bằng cách tạo ra một số lượng lớn các kết nối TCP nhưng không hoàn thành các kết nối này.

Phía kẻ tấn công sẽ khởi tạo nhiều TCP, trong mỗi kết nối chỉ để cờ TCP SYN. Máy chủ sẽ gửi lại trả lời vớI TCP SYN và ACK. Nhưng sau đó máy tấn công đơn giản là không trả lời thông điệp thứ ba như mong đợi của server theo tiến trình bắt tay ba chiều. Server lúc này sẽ tốn bộ nhớ và tài nguyên trong khi chờ các phiên TCP timeouts hoặc trước khi các kết nối đang thiết lập dang dở được dọn dẹp. Máy server lúc này có thể từ chối các kết nối TCP khác và các thiết bị cân bằng tải trong các server farm lúc này có thể chia tải không cân bằng.

Dấu hiệu nhận biết

Kết luận: Để nhận biết dấu hiệu tấn công SYN ta nhìn vào:

- Loại gói tin TCP SYN với số lượng lớn tới mục tiêu (khoảng packet/s)

- Không nhận được các gói tin ACK-SYN phản hồi từ máy chủ bị tấn công.

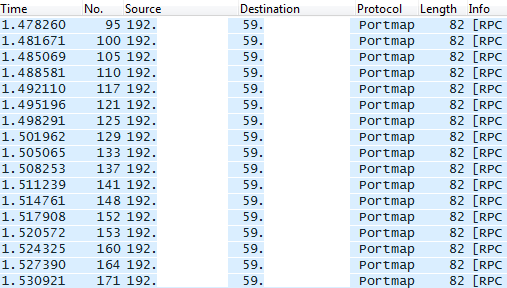

Một cuộc tấn công DoS với quy mô nhỉ được thực hiện bởi hping2, từ địa chỉ 10.0.0.200 đến server 10.0.0.101 với cổng 80

Ta có thể thấy một số lượng lớn TCP segments với cờ SYN được kích hoạt từ địa chỉ 10.0.0.200 đến máy chủ. Máy chủ đã cố gắng tìm địa chỉ MAC của máy client nhiều lần (có thể nhìn rõ ở gói 7852) nhưng không có phản ứng, và từ đó nó không thể gửi lại một ACK-SYN và không thể tiếp tục với thiết lập bắt tay 3 bước.

Có thể thấy được thứ tự gói tin bằng đồ họa trên Wireshark, chọn menu Statistics -> Flow Graph , như trong ảnh nó minh họa trực quan, sử dụng mũi tên, nguồn và đích của mỗi gói.

1.2 UDP Flood và ICMP Flood

Mô tả

Đây là kiểu tấn công DoS/DdoS bằng cách kẻ tấn công gửi một số lượng lớn các gói tin UDP đến mục tiêu, làm tràn băng thông của mục tiêu khiến nó không nhận được các kết nối mới của người dùng bình thường.

Dấu hiệu nhận biết

Để nhận biết dấu hiệu tấn công UDP ta nhìn:

- Loại gói tin UDP với số lượng lớn tới mục tiêu (khoảng packet/s).

- Port cụ thể hoặc random các port đích.

- Kích thước gói tin UDP là giống nhau.

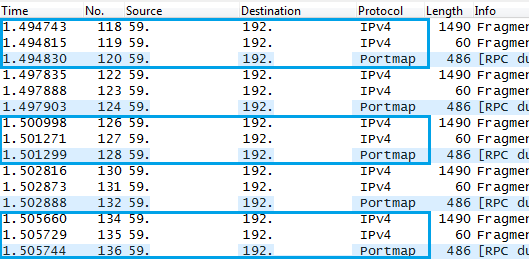

Một cuộc tấn công UDP từ địa chỉ 10.2.32.163 đến địa chỉ 10.2.32.92 với port đích 135 và kích thước là 60 bytes

Như hình trên: ta thấy có rất nhiều gói tin UDP được gửi từ địa chỉ 10.2.32.163 đến 10.2.32.92 với tuần suất lớn ( packet/s) với cùng một kích thước 60 byte.

Để biết cuộc tấn công bắt đầu từ thời gian nào với băng thông bao nhiêu ta sử dụng kiểu hiển thị đồ thị trong wireshark (ở tab Statistics).

Nhìn vào đồ thị ta thấy cuộc tấn công bắt đầu từ giây 12.945. Lưu lượng bắt đầu từ 0 kbps vọt lên 1400kbps.

Với kiểu ICMP thì tương tự.

2. ARP Spoof

Mô tả

Kỹ thuật tấn công Address Resolution Protocol (ARP) spoofing hay còn gọi là ARP flooding, ARP poisoning hay ARP Poison Routing (APR). Đó là kiểu tấn công “nghe trộm” thông tin trao đổi trong mạng LAN. Nó không gây hại cho máy tính, nó chỉ “nghe trộm” thông tin được trao đổi trong mạng. Thường gọi là kiểu tấn công Man In The Middle ( MITM ) – Người nghe lén ở giữa.

Mô hình tấn công:

ARP Poisoning tấn công vào bảng ARP trên máy của victim. ( Bảng ARP là bảng ghi nhận IP – MAC tương ứng trong mạng ). Rõ ràng trong mô hình trên, ta thấy bảng ARP của Target Computer đã bị sai lệch ở dòng cuối – IP Rou nhưng MAC lại là MAC Address của Sni.

Dấu hiệu nhận biết

Kết luận: Để nhận biết dấu hiệu tấn công ARP Spoof ta nhìn:

- Số lượng các gói tin ARP đến máy chủ.

- Số lượng nhiều gói tin ARP Reply từ cùng một địa chỉ đến.

Dưới đây là 2 hình ảnh của Wireshark bắt được các yêu cầu ARP.

3. Analysing malware

Mô tả

Người dùng bình thường có thể vô tình tải các phần mềm độc hại ở trên mạng về mà không biết đó là mã độc có thể gây hại cho máy tính.

Dấu hiệu nhận biết

Kết luận:

- Để xác định các file tải về có bị nhiễm mã độc hay không ta sử dụng tính năng của wireshark để xác định các file đã tải (File >> Export >> Objects >>HTTP) và có thể kiểm tra online xem đấy có phải mã độc thật sự không (http://www.virustotal.com).

Giả sử bạn đã được cho biết về một máy tính đã bị xâm nhập và bạn cần xác định xem máy tính đó đã tải file độc hại nào. Tận dụng tính năng trong wireshark để xem các file tải về.

Một cửa sổ mới được hiện ra vs tất cả các file mà máy tính bị nhiễm đã tải về.

Chỉnh sửa lần cuối bởi người điều hành: