DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Phát hiện lỗ hổng thực thi mã từ xa trong AWS WorkSpaces

Các nhà nghiên cứu của Rhino Security Labs đã phát một lỗ hổng trong phiên bản Desktop Client của AWS WorkSpaces có thể cho phép kẻ tấn công thực thi mã tùy ý từ xa.

Với mã định danh CVE-2021-38112, lỗ hổng có thể được kích hoạt khi người dùng mở WorkSpaces URI độc hại từ trình duyệt, cho phép kẻ tấn công từ xa thực thi mã tùy ý trên hệ thống.

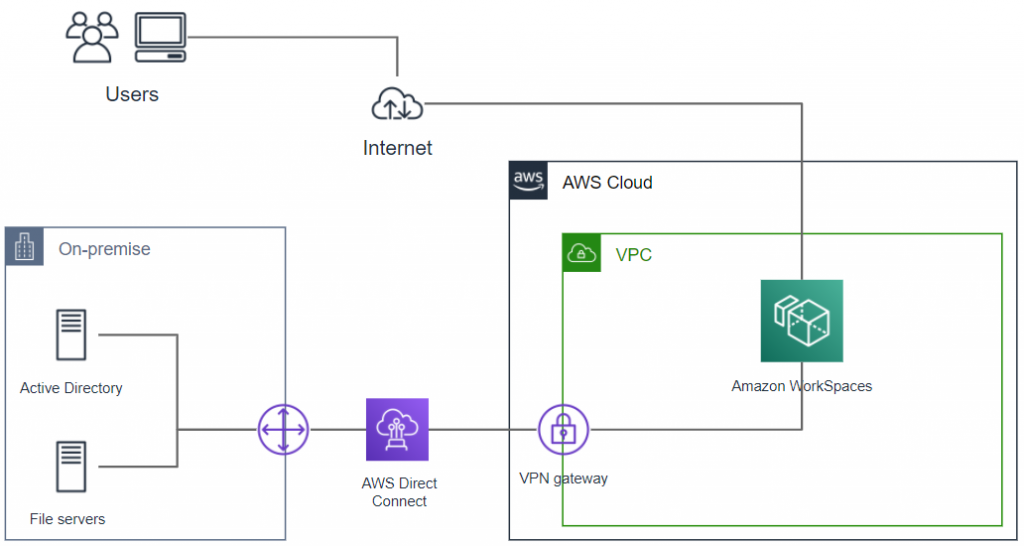

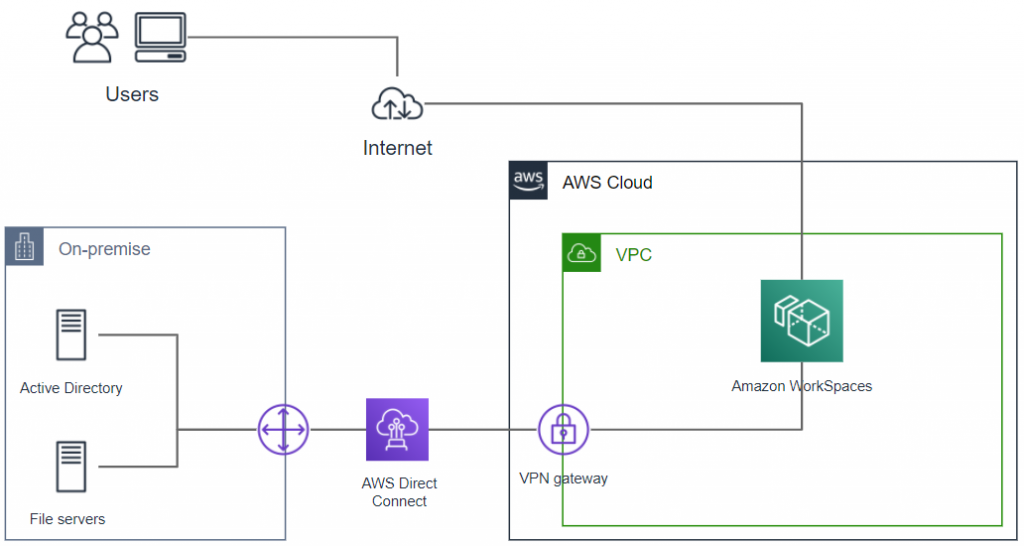

Amazon WorkSpaces là một dịch vụ ảo hóa liên tục máy tính, được quản lý toàn phần giúp người dùng của bạn truy cập vào dữ liệu, ứng dụng và tài nguyên cần thiết, mọi lúc mọi nơi, từ bất kỳ thiết bị nào. Bạn có thể dùng Amazon WorkSpaces để cấp máy tính Windows hoặc Linux chỉ trong vài phút. Amazon WorkSpaces được triển khai trong một Amazon Virtual Private Cloud (VPC) và dữ liệu của người dùng không được lưu trữ trên thiết bị cục bộ.

Khi được cài đặt trên Windows, máy khách đăng ký một URI tùy chỉnh cho phép người dùng khởi chạy WorkSpaces từ trình duyệt.

Các nhà nghiên cứu của Rhino Security cho biết, khi khởi sử dụng URI, ứng dụng WorkSpaces đã không kiểm soát đúng cách các tham số được chuyển đến dòng lệnh để xác thực cho dịch vụ Amazon, điều này có thể dẫn đến việc thực hiện các lệnh tùy ý.

Nhà nghiên cứu giải thích: "Vì máy khách WorkSpaces dựa trên Chromium Embedded Framework (CEF), cho phép việc lạm dụng đối số dòng lệnh gỡ lỗi CEF (–gpu-launcher) xảy ra khi nó được chèn vào dòng lệnh, cho phép thực thi các lệnh tùy ý."

Các trình duyệt hiện nay đều mã hóa các kí tự đặc biệt trong URI để ngăn chặn việc chèn lệnh hoặc đối số vào URL. Tuy nhiên, trong WorkSpace, vấn đề nằm ở giải mã URL, do các tham số trong đối số URI được sử dụng để khởi chạy một lệnh mới mà không được xử lý kỹ lưỡng.

Tham số RegCode được kiểm tra khi khởi động nhằm đảm bảo nó là mã đăng ký WorkSpaces hợp lệ, có nghĩa là kẻ tấn công có thể sử dụng bất kỳ mã hợp lệ nào và sau đó chèn đối số “–gpu-launcher” vào URI, chỉ định một lệnh mà CEF sẽ thực thi.

Các nhà nghiên cứu cho biết: “Lỗ hổng này cũng có thể cho phép kẻ tấn công xâm nhập vào máy chủ AWS WorkSpaces bằng cách thiết lập cấu hình cài đặt proxy trong chính ứng dụng khách WorkSpaces hoặc ghi lại thông tin đăng nhập khi nạn nhân truy cập hợp pháp vào môi trường WorkSpaces”.

Rhino Security đã báo cáo lỗ hổng cho Amazon vào ngày 25 tháng 5. Lỗi này đã được giải quyết bằng việc phát hành AWS WorkSpaces phiên bản 3.1.9, vào ngày 29 tháng 6.

Với mã định danh CVE-2021-38112, lỗ hổng có thể được kích hoạt khi người dùng mở WorkSpaces URI độc hại từ trình duyệt, cho phép kẻ tấn công từ xa thực thi mã tùy ý trên hệ thống.

Amazon WorkSpaces là một dịch vụ ảo hóa liên tục máy tính, được quản lý toàn phần giúp người dùng của bạn truy cập vào dữ liệu, ứng dụng và tài nguyên cần thiết, mọi lúc mọi nơi, từ bất kỳ thiết bị nào. Bạn có thể dùng Amazon WorkSpaces để cấp máy tính Windows hoặc Linux chỉ trong vài phút. Amazon WorkSpaces được triển khai trong một Amazon Virtual Private Cloud (VPC) và dữ liệu của người dùng không được lưu trữ trên thiết bị cục bộ.

Khi được cài đặt trên Windows, máy khách đăng ký một URI tùy chỉnh cho phép người dùng khởi chạy WorkSpaces từ trình duyệt.

Các nhà nghiên cứu của Rhino Security cho biết, khi khởi sử dụng URI, ứng dụng WorkSpaces đã không kiểm soát đúng cách các tham số được chuyển đến dòng lệnh để xác thực cho dịch vụ Amazon, điều này có thể dẫn đến việc thực hiện các lệnh tùy ý.

Nhà nghiên cứu giải thích: "Vì máy khách WorkSpaces dựa trên Chromium Embedded Framework (CEF), cho phép việc lạm dụng đối số dòng lệnh gỡ lỗi CEF (–gpu-launcher) xảy ra khi nó được chèn vào dòng lệnh, cho phép thực thi các lệnh tùy ý."

Các trình duyệt hiện nay đều mã hóa các kí tự đặc biệt trong URI để ngăn chặn việc chèn lệnh hoặc đối số vào URL. Tuy nhiên, trong WorkSpace, vấn đề nằm ở giải mã URL, do các tham số trong đối số URI được sử dụng để khởi chạy một lệnh mới mà không được xử lý kỹ lưỡng.

Tham số RegCode được kiểm tra khi khởi động nhằm đảm bảo nó là mã đăng ký WorkSpaces hợp lệ, có nghĩa là kẻ tấn công có thể sử dụng bất kỳ mã hợp lệ nào và sau đó chèn đối số “–gpu-launcher” vào URI, chỉ định một lệnh mà CEF sẽ thực thi.

Các nhà nghiên cứu cho biết: “Lỗ hổng này cũng có thể cho phép kẻ tấn công xâm nhập vào máy chủ AWS WorkSpaces bằng cách thiết lập cấu hình cài đặt proxy trong chính ứng dụng khách WorkSpaces hoặc ghi lại thông tin đăng nhập khi nạn nhân truy cập hợp pháp vào môi trường WorkSpaces”.

Rhino Security đã báo cáo lỗ hổng cho Amazon vào ngày 25 tháng 5. Lỗi này đã được giải quyết bằng việc phát hành AWS WorkSpaces phiên bản 3.1.9, vào ngày 29 tháng 6.

Theo: securityweek

Chỉnh sửa lần cuối bởi người điều hành: