WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Phát hiện kiểu tấn công mới kết hợp nhiều ứng dụng Android

Các nhà nghiên cứu đã phát hiện một loại mã độc lây lan qua hàng ngàn gói Android và khi kết hợp với nhau sẽ cho phép tin tặc phối hợp và khởi động tấn công người dùng.

Tấn công MAC (Mobile App Collusion – kết hợp ứng dụng di động), dựa vào việc các nhà phát triển mã độc chia các đoạn mã cho nhiều ứng dụng khác nhau, nhiều thư viện mã được chia sẻ hoặc các phương tiện khác.

Nếu người dùng cài đặt từ hai ứng dụng trở lên trên điện thoại di động, iOS hoặc Android, mã độc sẽ kết hợp và cho phép kẻ gian tiến hành các cuộc tấn công.

Vì chức năng độc hại được chia cho nhiều ứng dụng khác nhau hoặc thông qua nhiều phương pháp, các kiểm tra an ninh tự động của các cửa hàng ứng dụng như Google hay Apple, sẽ không nhận thấy bất kỳ điều gì đáng ngờ vì các ứng dụng được kiểm tra riêng rẽ.

Tấn công Mobile App Collusion là gì?

Theo Intel Security, tin tặc có thể thực hiện tấn công kết hợp qua ba phương pháp.

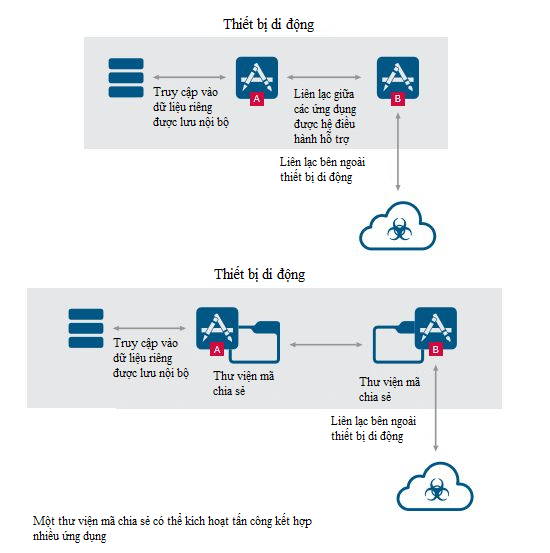

Phương pháp đầu tiên là chia mã độc cho nhiều ứng dụng khác nhau và sử dụng các tính năng giao tiếp trong nội bộ ứng dụng của hệ điều hành di động để khởi động các cuộc tấn công.

Kẻ tấn công chỉ sử dụng phương pháp này khi hoàn toàn chắc chắn là có thể lừa người dùng cài đặt từ hai ứng dụng của mình. Intel cho biết, các ứng dụng được phân phối bởi cùng một nhà phát triển qua các chương trình đồng cài đặt có thể sử dụng phương pháp này.

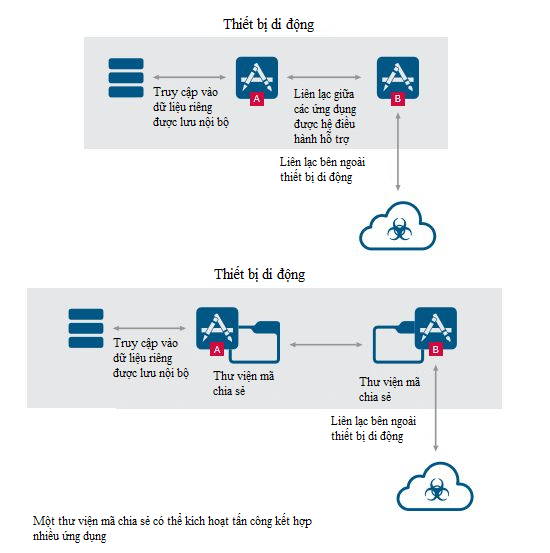

Phương pháp thứ hai tập trung vào các thư viện mã được chia sẻ, như SDK. Kẻ xấu phát triển các SDK, sau đó phân phát cho các nhà phát triển ứng dụng. Một ứng dụng có thể sử dụng một phần của SDK, ứng dụng khác sử dụng một phần khác, và ứng dụng thứ ba sử dụng một phần khác nữa.

Kẻ xấu có thể giấu một vài chức năng độc hại trong nhiều gói khác nhau của SDK, và khi hai, ba hoặc bốn chức năng SDK nhiễm độc được sử dụng trong các ứng dụng trên thiết bị di động, chúng có thể khởi động tấn công và phá hoại điện thoại thông minh.

Tấn công MAC theo phương pháp thứ nhất và thứ hai

Phương pháp thứ ba dựa trên một ứng dụng di động độc hại khai thác các lỗ hổng trong các ứng dụng khác trên thiết bị. Phương pháp này không hẳn là tấn công kết hợp ứng dụng di động mà là kết hợp ép buộc vì chỉ có một ứng dụng độc hại trong quá trình khai thác.

Từ lý thuyết đến thực tế

Các nhà nghiên cứu đã biết về các cuộc tấn công MAC ít nhất một năm, và một số đã cùng nhau xây dựng dự án Acid nhằm phát hiện tấn công kết hợp ứng dụng di động.

Qua các cuộc thử nghiệm, Intel đã phát hiện hơn 5.000 gói cài đặt tượng trưng cho 21 ứng dụng di động, qua đó kẻ gian đã khai thác tấn công MAC để leo thang đặc quyền, vượt qua hạn chế của hệ thống, và thực hiện các hoạt động độc hại.

Các ứng dụng độc hại bị phát hiện này sử dụng rất nhiều chức năng được cung cấp bởi một SDK quảng cáo của Baidu, tên là Moplus.

Kết hợp các ứng dụng di động rất khó bị phát hiện tự động

"Kết hợp là một phần của vấn đề chung về cô lập phần mềm hiệu quả. Vấn đề này tồn tại trong tất cả các môi trường thực hiện sandbox phần mềm, từ hệ điều hành di động đến các máy ảo", Intel cho biết.

Do cách cả hai hệ điều hành Android và iOS được thiết kế, hầu hết các ứng dụng đều giao tiếp, làm cho việc phân tích khó khăn hơn. Trong hầu hết các trường hợp, cách duy nhất để phát hiện việc kết hợp các ứng dụng là phân tích thủ công toàn bộ đoạn mã.

Theo Softpedia

Tấn công MAC (Mobile App Collusion – kết hợp ứng dụng di động), dựa vào việc các nhà phát triển mã độc chia các đoạn mã cho nhiều ứng dụng khác nhau, nhiều thư viện mã được chia sẻ hoặc các phương tiện khác.

Nếu người dùng cài đặt từ hai ứng dụng trở lên trên điện thoại di động, iOS hoặc Android, mã độc sẽ kết hợp và cho phép kẻ gian tiến hành các cuộc tấn công.

Vì chức năng độc hại được chia cho nhiều ứng dụng khác nhau hoặc thông qua nhiều phương pháp, các kiểm tra an ninh tự động của các cửa hàng ứng dụng như Google hay Apple, sẽ không nhận thấy bất kỳ điều gì đáng ngờ vì các ứng dụng được kiểm tra riêng rẽ.

Tấn công Mobile App Collusion là gì?

Theo Intel Security, tin tặc có thể thực hiện tấn công kết hợp qua ba phương pháp.

Phương pháp đầu tiên là chia mã độc cho nhiều ứng dụng khác nhau và sử dụng các tính năng giao tiếp trong nội bộ ứng dụng của hệ điều hành di động để khởi động các cuộc tấn công.

Kẻ tấn công chỉ sử dụng phương pháp này khi hoàn toàn chắc chắn là có thể lừa người dùng cài đặt từ hai ứng dụng của mình. Intel cho biết, các ứng dụng được phân phối bởi cùng một nhà phát triển qua các chương trình đồng cài đặt có thể sử dụng phương pháp này.

Phương pháp thứ hai tập trung vào các thư viện mã được chia sẻ, như SDK. Kẻ xấu phát triển các SDK, sau đó phân phát cho các nhà phát triển ứng dụng. Một ứng dụng có thể sử dụng một phần của SDK, ứng dụng khác sử dụng một phần khác, và ứng dụng thứ ba sử dụng một phần khác nữa.

Kẻ xấu có thể giấu một vài chức năng độc hại trong nhiều gói khác nhau của SDK, và khi hai, ba hoặc bốn chức năng SDK nhiễm độc được sử dụng trong các ứng dụng trên thiết bị di động, chúng có thể khởi động tấn công và phá hoại điện thoại thông minh.

Tấn công MAC theo phương pháp thứ nhất và thứ hai

Phương pháp thứ ba dựa trên một ứng dụng di động độc hại khai thác các lỗ hổng trong các ứng dụng khác trên thiết bị. Phương pháp này không hẳn là tấn công kết hợp ứng dụng di động mà là kết hợp ép buộc vì chỉ có một ứng dụng độc hại trong quá trình khai thác.

Từ lý thuyết đến thực tế

Các nhà nghiên cứu đã biết về các cuộc tấn công MAC ít nhất một năm, và một số đã cùng nhau xây dựng dự án Acid nhằm phát hiện tấn công kết hợp ứng dụng di động.

Qua các cuộc thử nghiệm, Intel đã phát hiện hơn 5.000 gói cài đặt tượng trưng cho 21 ứng dụng di động, qua đó kẻ gian đã khai thác tấn công MAC để leo thang đặc quyền, vượt qua hạn chế của hệ thống, và thực hiện các hoạt động độc hại.

Các ứng dụng độc hại bị phát hiện này sử dụng rất nhiều chức năng được cung cấp bởi một SDK quảng cáo của Baidu, tên là Moplus.

Kết hợp các ứng dụng di động rất khó bị phát hiện tự động

"Kết hợp là một phần của vấn đề chung về cô lập phần mềm hiệu quả. Vấn đề này tồn tại trong tất cả các môi trường thực hiện sandbox phần mềm, từ hệ điều hành di động đến các máy ảo", Intel cho biết.

Do cách cả hai hệ điều hành Android và iOS được thiết kế, hầu hết các ứng dụng đều giao tiếp, làm cho việc phân tích khó khăn hơn. Trong hầu hết các trường hợp, cách duy nhất để phát hiện việc kết hợp các ứng dụng là phân tích thủ công toàn bộ đoạn mã.

Theo Softpedia