DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Phần mềm độc hại đào tiền ảo tấn công các máy chủ Apache, Oracle và Redis

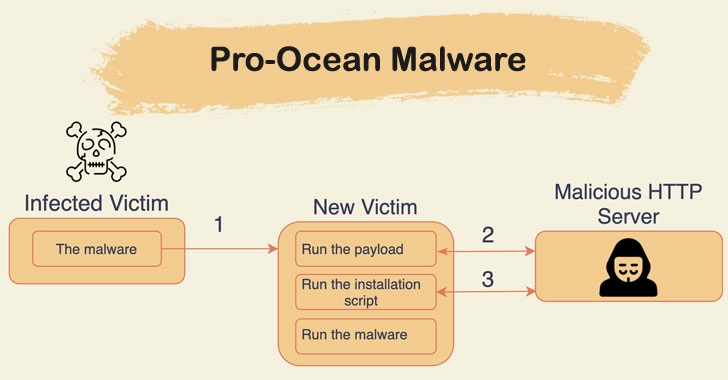

Theo nghiên cứu gần đây, một nhóm tin tặc khét tiếng vì thu lợi bất chính thông qua tấn công cryptojacking (cryptojacking là phương thức tấn công sử dụng tài nguyên phần cứng của nạn nhân để đào tiền điện tử), đã khai thác phần mềm độc hại được cải tiến để nhắm đến cơ sở hạ tầng đám mây thông qua lỗ hổng trong công nghệ máy chủ web.

Các nhà nghiên cứu Unit 42 thuộc công ty Palo Alto Networks cho biết, nhóm tội phạm mạng Rocke từ Trung Quốc đã phát tán phần mềm độc hại Pro-Ocean mang các đặc tính của một rootkit, sâu máy tính được cải tiến và có thể tránh các biện pháp phát hiện của các công ty an ninh mạng.

Các nhà nghiên cứu Unit 42 thuộc công ty Palo Alto Networks cho biết, nhóm tội phạm mạng Rocke từ Trung Quốc đã phát tán phần mềm độc hại Pro-Ocean mang các đặc tính của một rootkit, sâu máy tính được cải tiến và có thể tránh các biện pháp phát hiện của các công ty an ninh mạng.

"Pro-Ocean khai thác các lỗ hổng đã biết để nhắm đến các ứng dụng đám mây. Khi phân tích, chúng tôi nhận thấy Pro-Ocean nhắm mục tiêu đến Apache ActiveMQ (CVE-2016-3088), Oracle WebLogic (CVE-2017-10271) và Redis (các máy chủ không an toàn)", các chuyên gia giải thích.

"Sau khi được cài đặt, phần mềm độc hại sẽ kết thúc bất kỳ tiến trình nào chiếm nhiều tài nguyên CPU để nó có thể sử dụng 100% CPU và khai thác Monero hiệu quả."

Được phát hiện lần đầu tiên bởi Cisco Talos vào năm 2018, Rocke phát tán phần mềm độc hại khai thác tiền điện tử thông qua một bộ công cụ đa dạng gồm kho lưu trữ Git và nhiều mã độc như tập lệnh shell, backdoor JavaScript cũng như các tệp thực thi di động.

Trong khi các biến thể trước của phần mềm độc hại này có khả năng tìm và loại bỏ các sản phẩm bảo mật đám mây do Tencent Cloud và Alibaba Cloud phát triển thông qua khai thác các lỗ hổng trong Apache Struts 2, Oracle WebLogic và Adobe ColdFusion, Pro-Ocean, biến thể mới đã mở rộng phạm vi tấn công bằng cách nhắm vào các máy chủ Apache ActiveMQ, Oracle WebLogic và Redis.

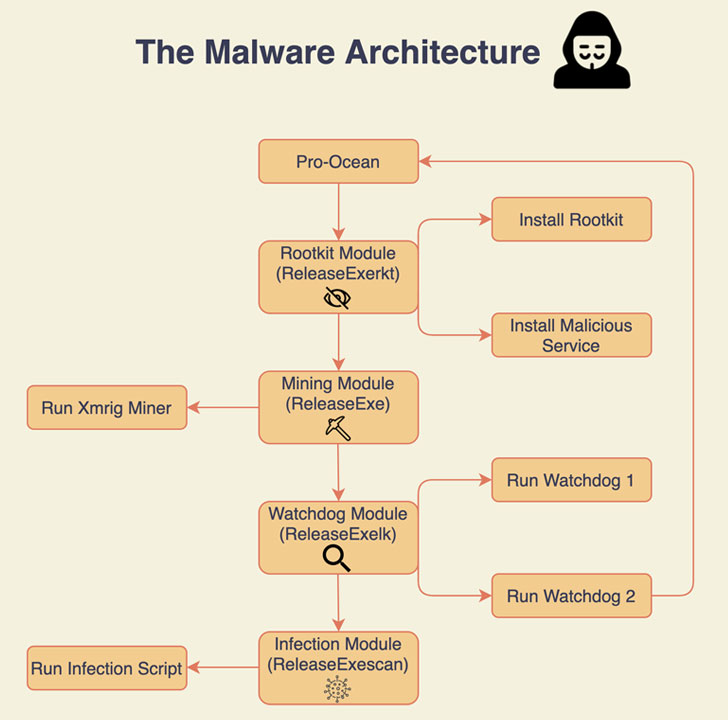

Bên cạnh khả năng tự lây lan và kỹ thuật che giấu tốt hơn cho phép malware này thoát được sự giám sát của các công cụ bảo mật và lây lan sang phần mềm chưa được vá trên mạng, sau khi được cài đặt, nó sẽ gỡ cài đặt các phần mềm giám sát để tránh bị phát hiện và xóa các phần mềm độc hại và công cụ khai thác khác khỏi hệ thống bị nhiễm.

Để thực hiện được điều này, Pro-Ocean tận dụng một tính năng Linux gốc có tên LD_PRELOAD để che dấu hoạt động độc hại của nó, một thư viện có tên Libprocesshider để ẩn và sử dụng một tập lệnh Python để lấy địa chỉ IP công khai của máy bị nhiễm, từ đó lây nhiễm tất cả các máy trong cùng một mạng con 16-bit (ví dụ: 10.0.XX).

Pro-Ocean cũng loại bỏ sự cạnh tranh bằng cách tiêu diệt phần mềm độc hại và công cụ đào tiền điện tử khác như Luoxk, BillGates, XMRig và Hashfish chạy trên máy chủ bị xâm nhập. Ngoài ra, nó được trang bị một mô-đun giám sát được viết bằng Bash để duy trì tính bền bỉ và kết thúc tất cả các tiến trình sử dụng hơn 30% CPU, từ đó có thể khai thác Monero một cách hiệu quả.

Nhà nghiên cứu Aviv Sasson của Unit 42 cho biết: "Phần mềm độc hại này là một ví dụ chứng minh các giải pháp bảo mật dựa trên agent của nhà cung cấp đám mây không thể ngăn chặn phần mềm độc hại tinh vi nhắm mục tiêu vào cơ sở hạ tầng đám mây công cộng".

"Pro-Ocean khai thác các lỗ hổng đã biết để nhắm đến các ứng dụng đám mây. Khi phân tích, chúng tôi nhận thấy Pro-Ocean nhắm mục tiêu đến Apache ActiveMQ (CVE-2016-3088), Oracle WebLogic (CVE-2017-10271) và Redis (các máy chủ không an toàn)", các chuyên gia giải thích.

"Sau khi được cài đặt, phần mềm độc hại sẽ kết thúc bất kỳ tiến trình nào chiếm nhiều tài nguyên CPU để nó có thể sử dụng 100% CPU và khai thác Monero hiệu quả."

Được phát hiện lần đầu tiên bởi Cisco Talos vào năm 2018, Rocke phát tán phần mềm độc hại khai thác tiền điện tử thông qua một bộ công cụ đa dạng gồm kho lưu trữ Git và nhiều mã độc như tập lệnh shell, backdoor JavaScript cũng như các tệp thực thi di động.

Trong khi các biến thể trước của phần mềm độc hại này có khả năng tìm và loại bỏ các sản phẩm bảo mật đám mây do Tencent Cloud và Alibaba Cloud phát triển thông qua khai thác các lỗ hổng trong Apache Struts 2, Oracle WebLogic và Adobe ColdFusion, Pro-Ocean, biến thể mới đã mở rộng phạm vi tấn công bằng cách nhắm vào các máy chủ Apache ActiveMQ, Oracle WebLogic và Redis.

Bên cạnh khả năng tự lây lan và kỹ thuật che giấu tốt hơn cho phép malware này thoát được sự giám sát của các công cụ bảo mật và lây lan sang phần mềm chưa được vá trên mạng, sau khi được cài đặt, nó sẽ gỡ cài đặt các phần mềm giám sát để tránh bị phát hiện và xóa các phần mềm độc hại và công cụ khai thác khác khỏi hệ thống bị nhiễm.

Để thực hiện được điều này, Pro-Ocean tận dụng một tính năng Linux gốc có tên LD_PRELOAD để che dấu hoạt động độc hại của nó, một thư viện có tên Libprocesshider để ẩn và sử dụng một tập lệnh Python để lấy địa chỉ IP công khai của máy bị nhiễm, từ đó lây nhiễm tất cả các máy trong cùng một mạng con 16-bit (ví dụ: 10.0.XX).

Pro-Ocean cũng loại bỏ sự cạnh tranh bằng cách tiêu diệt phần mềm độc hại và công cụ đào tiền điện tử khác như Luoxk, BillGates, XMRig và Hashfish chạy trên máy chủ bị xâm nhập. Ngoài ra, nó được trang bị một mô-đun giám sát được viết bằng Bash để duy trì tính bền bỉ và kết thúc tất cả các tiến trình sử dụng hơn 30% CPU, từ đó có thể khai thác Monero một cách hiệu quả.

Nhà nghiên cứu Aviv Sasson của Unit 42 cho biết: "Phần mềm độc hại này là một ví dụ chứng minh các giải pháp bảo mật dựa trên agent của nhà cung cấp đám mây không thể ngăn chặn phần mềm độc hại tinh vi nhắm mục tiêu vào cơ sở hạ tầng đám mây công cộng".

Theo Thehackernews