WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Phần mềm độc hại ChromeLoader đang trở nên nguy hiểm hơn

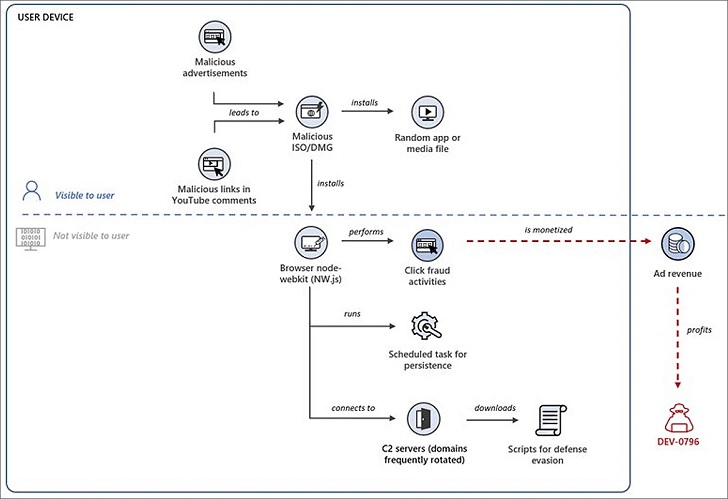

Chiến dịch phát tán phần mềm độc hại ChromeLoader đã phát triển thành mối đe dọa nguy hiểm hơn, có khả năng phân phối các tiện ích mở rộng độc hại, phần mềm độc hại node-WebKit và thậm chí cả ransomware.

Số lượng lây nhiễm ChromeLoader tăng mạnh trong quý 1 năm 2022. Khi đó, mã độc lây nhiễm Chrome bằng một tiện ích mở rộng độc hại nhằm chuyển hướng lưu lượng truy cập của người dùng đến các trang web quảng cáo để thực hiện hành vi gian lận click và tạo thu nhập cho hacker.

Vài tháng sau, ChromeLoader phát triển thành mã độc đánh cắp thông tin, lấy dữ liệu được lưu trữ trên các trình duyệt trong khi vẫn giữ lại các chức năng của phần mềm quảng cáo.

Cuối tuần trước, Microsoft cảnh báo về một “chiến dịch gian lận click trên diện rộng” được cho là do hacker DEV-0796 sử dụng ChromeLoader để lây nhiễm các phần mềm độc hại khác nhau.

Quy trình tấn công của ChromeLoader

Tuần này, VMware cũng vừa công bố một báo cáo mô tả các biến thể khác nhau của ChromeLoader đã được sử dụng trong tháng 8 và tháng 9.

Các biến thể mới

ChromeLoader được phân phối trong các tệp ISO, phát tán thông qua các quảng cáo độc hại, chuyển hướng trình duyệt và trong các nhận xét video YouTube. (Các tệp ISO đã trở thành phương pháp phổ biến để phát tán phần mềm độc hại kể từ khi Microsoft bắt đầu chặn các macro Office theo mặc định.)

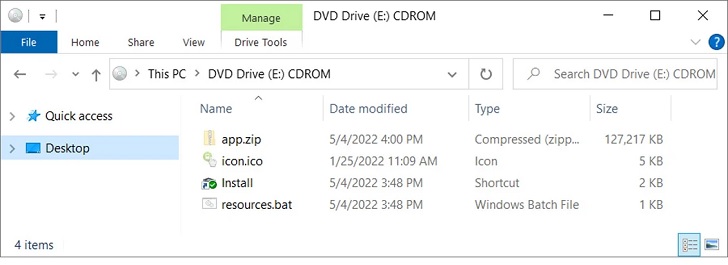

Các tệp có trong kho lưu trữ ISO của ChromeLoader

Các ISO của ChromeLoader thường chứa bốn tệp, tệp nén ZIP chứa phần mềm độc hại, tệp ICON, tệp batch (thường được đặt tên là Resources.bat) để cài đặt phần mềm độc hại và một shortcut Windows khởi chạy tệp batch.

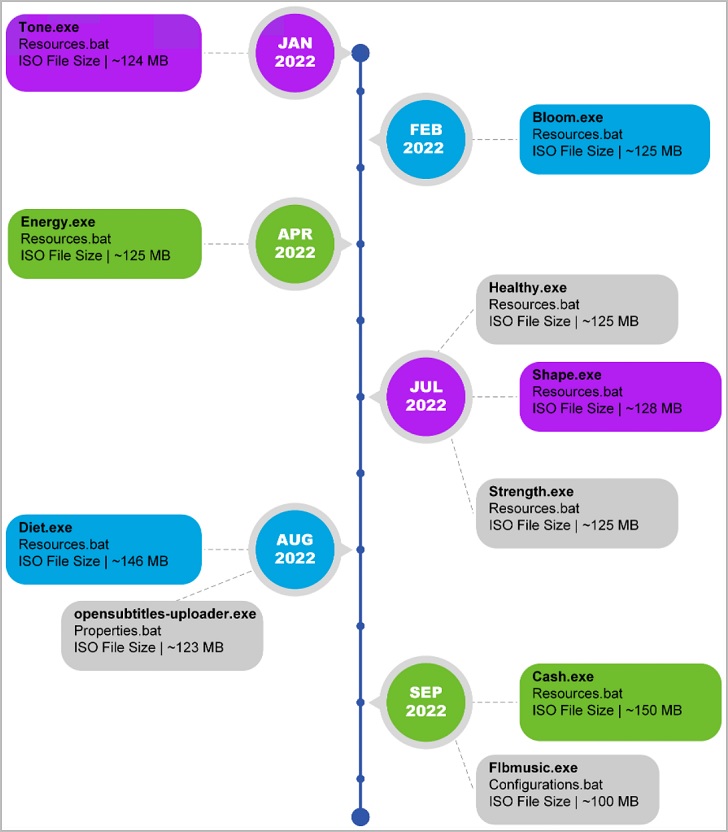

Trong nghiên cứu của mình, VMware đã thu thập ít nhất mười biến thể ChromeLoader kể từ đầu năm.

Timeline phát triển của ChromeLoader

Đầu tiên là một chương trình bắt chước OpenSubtitles, tiện ích giúp người dùng chọn phụ đề cho phim và chương trình truyền hình. Trong chiến dịch này, hacker sử dụng tệp có tên "property.bat" để cài đặt phần mềm độc hại và thiết lập sự tồn tại lâu dài bằng cách thêm các khóa đăng ký.

Một trường hợp khác là "Flbmusic.exe", bắt chước trình phát nhạc FLB, cho phép phần mềm độc hại tải các mô-đun bổ sung để theo dõi giao tiếp mạng và cổng.

Với một số biến thể khác, các cuộc tấn công mang tính phá hoại hơn, giải nén ZipBombs làm quá tải hệ thống với hoạt động giải nén lớn.

Đáng quan tâm hơn nữa, các biến thể ChromeLoader gần đây đang triển khai mã độc tống tiền Enigma trong một tệp HTML.

Enigma là một dòng ransomware cũ sử dụng trình cài đặt trên JavaScript và tệp thực thi được nhúng để có thể khởi chạy trực tiếp từ trình duyệt mặc định.

Sau khi mã hóa hoàn tất, phần mở rộng tên tệp ".enigma" được nối vào các tệp, trong khi ransomware thả tệp "readme.txt" chứa hướng dẫn cho nạn nhân.

Không thể bỏ qua phần mềm quảng cáo

Bởi vì phần mềm quảng cáo không tạo ra thiệt hại đáng kể cho hệ thống của nạn nhân, nó thường bị các nhà phân tích bỏ qua hoặc không coi là nghiêm trọng.

Tuy nhiên, mọi phần mềm thâm nhập vào hệ thống mà không bị phát hiện đều là ứng cử viên gây ra nhiều rắc rối nghiêm trọng hơn, vì tác giả của nó có thể áp dụng các sửa đổi để tạo điều kiện cho các tùy chọn kiếm tiền.

Bắt đầu như một phần mềm quảng cáo, ChromeLoader là một ví dụ hoàn hảo về cách hacker đang thử nghiệm với nhiều tải trọng mạnh mẽ hơn, khám phá các lựa chọn thay thế có lợi hơn cho gian lận quảng cáo.

Số lượng lây nhiễm ChromeLoader tăng mạnh trong quý 1 năm 2022. Khi đó, mã độc lây nhiễm Chrome bằng một tiện ích mở rộng độc hại nhằm chuyển hướng lưu lượng truy cập của người dùng đến các trang web quảng cáo để thực hiện hành vi gian lận click và tạo thu nhập cho hacker.

Vài tháng sau, ChromeLoader phát triển thành mã độc đánh cắp thông tin, lấy dữ liệu được lưu trữ trên các trình duyệt trong khi vẫn giữ lại các chức năng của phần mềm quảng cáo.

Cuối tuần trước, Microsoft cảnh báo về một “chiến dịch gian lận click trên diện rộng” được cho là do hacker DEV-0796 sử dụng ChromeLoader để lây nhiễm các phần mềm độc hại khác nhau.

Quy trình tấn công của ChromeLoader

Tuần này, VMware cũng vừa công bố một báo cáo mô tả các biến thể khác nhau của ChromeLoader đã được sử dụng trong tháng 8 và tháng 9.

Các biến thể mới

ChromeLoader được phân phối trong các tệp ISO, phát tán thông qua các quảng cáo độc hại, chuyển hướng trình duyệt và trong các nhận xét video YouTube. (Các tệp ISO đã trở thành phương pháp phổ biến để phát tán phần mềm độc hại kể từ khi Microsoft bắt đầu chặn các macro Office theo mặc định.)

Các tệp có trong kho lưu trữ ISO của ChromeLoader

Các ISO của ChromeLoader thường chứa bốn tệp, tệp nén ZIP chứa phần mềm độc hại, tệp ICON, tệp batch (thường được đặt tên là Resources.bat) để cài đặt phần mềm độc hại và một shortcut Windows khởi chạy tệp batch.

Trong nghiên cứu của mình, VMware đã thu thập ít nhất mười biến thể ChromeLoader kể từ đầu năm.

Timeline phát triển của ChromeLoader

Đầu tiên là một chương trình bắt chước OpenSubtitles, tiện ích giúp người dùng chọn phụ đề cho phim và chương trình truyền hình. Trong chiến dịch này, hacker sử dụng tệp có tên "property.bat" để cài đặt phần mềm độc hại và thiết lập sự tồn tại lâu dài bằng cách thêm các khóa đăng ký.

Một trường hợp khác là "Flbmusic.exe", bắt chước trình phát nhạc FLB, cho phép phần mềm độc hại tải các mô-đun bổ sung để theo dõi giao tiếp mạng và cổng.

Với một số biến thể khác, các cuộc tấn công mang tính phá hoại hơn, giải nén ZipBombs làm quá tải hệ thống với hoạt động giải nén lớn.

Đáng quan tâm hơn nữa, các biến thể ChromeLoader gần đây đang triển khai mã độc tống tiền Enigma trong một tệp HTML.

Enigma là một dòng ransomware cũ sử dụng trình cài đặt trên JavaScript và tệp thực thi được nhúng để có thể khởi chạy trực tiếp từ trình duyệt mặc định.

Sau khi mã hóa hoàn tất, phần mở rộng tên tệp ".enigma" được nối vào các tệp, trong khi ransomware thả tệp "readme.txt" chứa hướng dẫn cho nạn nhân.

Không thể bỏ qua phần mềm quảng cáo

Bởi vì phần mềm quảng cáo không tạo ra thiệt hại đáng kể cho hệ thống của nạn nhân, nó thường bị các nhà phân tích bỏ qua hoặc không coi là nghiêm trọng.

Tuy nhiên, mọi phần mềm thâm nhập vào hệ thống mà không bị phát hiện đều là ứng cử viên gây ra nhiều rắc rối nghiêm trọng hơn, vì tác giả của nó có thể áp dụng các sửa đổi để tạo điều kiện cho các tùy chọn kiếm tiền.

Bắt đầu như một phần mềm quảng cáo, ChromeLoader là một ví dụ hoàn hảo về cách hacker đang thử nghiệm với nhiều tải trọng mạnh mẽ hơn, khám phá các lựa chọn thay thế có lợi hơn cho gian lận quảng cáo.

Theo Bleeping Computer

Chỉnh sửa lần cuối: