-

09/04/2020

-

85

-

554 bài viết

NÓNG: Lỗ hổng nghiêm trọng trong Sophos Firewall cho phép thực thi mã từ xa

Cập nhật ngày 2/4/2022

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) hôm thứ Năm đã yêu cầu các cơ quan liên bang vá lỗ hổng CVE-2022-1040 trong Sophos Firewall cùng bảy lỗ hổng khác trong vòng 3 tuần tới, tất cả đều đang bị khai thác trong thực tế.

------------------------------------------------------------

Sophos vừa vá một lỗ hổng nghiêm trọng trong sản phẩm Sophos Firewall cho phép thực thi mã từ xa (RCE). Lỗ hổng này do một nhà nghiên cứu giấu tên báo cáo thông qua chương trình Bug Bounty của hãng.

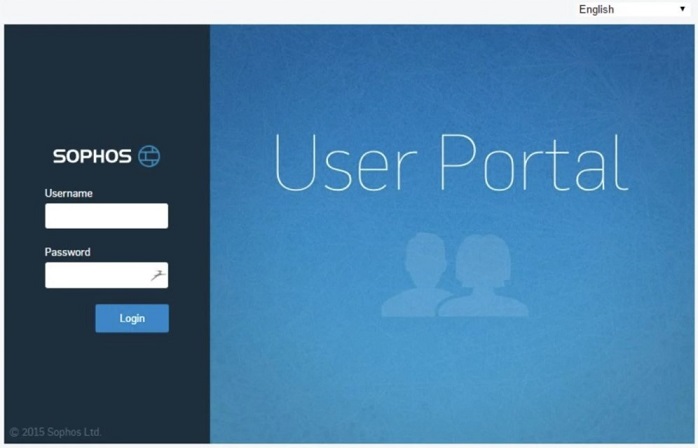

Có mã định danh CVE-2022-1040, điểm CVSS 9.8 (version 3.x), đây là lỗi vượt qua xác thực tồn tại trong User Portal và Webadmin của Sophos Firewall. Công ty cho biết thêm trong công bố được sửa đổi ngày 28 tháng 3: "Chúng tôi đã quan sát thấy lỗ hổng này đang bị khai thác trong thực tế, được sử dụng để nhắm mục tiêu vào số ít các tổ chức chủ yếu ở khu vực Nam Á và đã thông báo trực tiếp cho từng tổ chức này".

Theo thống kê của WhiteHat, hiện trên thế giới có khoảng 300.000 thiết bị Sophos Firewall, trong đó Việt Nam có gần 1.000 thiết bị đang tồn tại lỗ hổng. Giá của mỗi thiết bị hiện nay từ 500 đô la trở lên (tương đương 11.327.000 VNĐ) nên không ngạc nhiên khi con số thiết bị Sophos Firewall bị tấn công sẽ gia tăng trong thời gian tới.

Để giải quyết lỗ hổng này, Sophos đã phát hành các bản sửa lỗi khẩn cấp (hotfix), theo mặc định sẽ tự động cập nhật trong hầu hết các trường hợp. Sophos giải thích trong khuyến cáo an ninh của mình: "Khách hàng của Sophos Firewall không cần thực hiện thao tác nào vì tính năng 'Allow automatic installation of hotfixes' (Cho phép cài đặt tự động các bản sửa lỗi khẩn cấp) đã được bật mặc định. Người dùng các phiên bản Sophos Firewall cũ hơn được yêu cầu nâng cấp ngay để nhận giải pháp bảo vệ mới nhất và bản vá cho lỗi này.

Tuy nhiên, khuyến cáo an ninh cũng đề cập đến việc một số phiên bản cũ hơn và các sản phẩm đã không còn được hỗ trợ (end-of-life) có thể cần phải được cập nhật thủ công. Cụ thể một công ty bảo mật phần mềm của Anh cho biết các phiên bản end-of-life không được hỗ trợ từ 17.5 MR12 đến MR15, 18.0 MR3 và MR4 và 18.5 GA, cho thấy mức độ nghiêm trọng của lỗ hổng này gây ra.

Nhằm giảm thiểu ảnh hưởng của lỗ hổng, Sophos khuyến cáo khách hàng cẩn đảm bảo giao diện User Portal và Webadmin của mình an toàn. Cụ thể:

Lỗi zero-day tương tự cũng đã bị tin tặc khai thác khi lây nhiễm mã độc tống tiền Ragnarok vào hệ thống Windows của các công ty. Do đó, người dùng Sophos Firewall nên đảm bảo rằng sản phẩm được cập nhật phiên bản mới nhất. Trang web hỗ trợ của Sophos đã hướng dẫn cách bật cài đặt hotfix tự động và xác minh hotfix cho CVE-2022-1040 thành công. Sau khi thiết lập bật hotfix tự động, Sophos Firewall sẽ kiểm tra các bản hotfix 30 phút/lần và sau mỗi lần khởi động lại.

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) hôm thứ Năm đã yêu cầu các cơ quan liên bang vá lỗ hổng CVE-2022-1040 trong Sophos Firewall cùng bảy lỗ hổng khác trong vòng 3 tuần tới, tất cả đều đang bị khai thác trong thực tế.

------------------------------------------------------------

Sophos vừa vá một lỗ hổng nghiêm trọng trong sản phẩm Sophos Firewall cho phép thực thi mã từ xa (RCE). Lỗ hổng này do một nhà nghiên cứu giấu tên báo cáo thông qua chương trình Bug Bounty của hãng.

Có mã định danh CVE-2022-1040, điểm CVSS 9.8 (version 3.x), đây là lỗi vượt qua xác thực tồn tại trong User Portal và Webadmin của Sophos Firewall. Công ty cho biết thêm trong công bố được sửa đổi ngày 28 tháng 3: "Chúng tôi đã quan sát thấy lỗ hổng này đang bị khai thác trong thực tế, được sử dụng để nhắm mục tiêu vào số ít các tổ chức chủ yếu ở khu vực Nam Á và đã thông báo trực tiếp cho từng tổ chức này".

Theo thống kê của WhiteHat, hiện trên thế giới có khoảng 300.000 thiết bị Sophos Firewall, trong đó Việt Nam có gần 1.000 thiết bị đang tồn tại lỗ hổng. Giá của mỗi thiết bị hiện nay từ 500 đô la trở lên (tương đương 11.327.000 VNĐ) nên không ngạc nhiên khi con số thiết bị Sophos Firewall bị tấn công sẽ gia tăng trong thời gian tới.

Lỗi RCE trong bảng điều khiển quản trị web

Lỗi này ảnh hưởng đến các phiên bản Sophos Firewall từ 18.5 MR3 (18.5.3) trở về trước, cho phép kẻ tấn công từ xa có thể truy cập vào User Portal của tường lửa hoặc giao diện Webadmin để vượt qua xác thực và thực thi mã tùy ý.Để giải quyết lỗ hổng này, Sophos đã phát hành các bản sửa lỗi khẩn cấp (hotfix), theo mặc định sẽ tự động cập nhật trong hầu hết các trường hợp. Sophos giải thích trong khuyến cáo an ninh của mình: "Khách hàng của Sophos Firewall không cần thực hiện thao tác nào vì tính năng 'Allow automatic installation of hotfixes' (Cho phép cài đặt tự động các bản sửa lỗi khẩn cấp) đã được bật mặc định. Người dùng các phiên bản Sophos Firewall cũ hơn được yêu cầu nâng cấp ngay để nhận giải pháp bảo vệ mới nhất và bản vá cho lỗi này.

Tuy nhiên, khuyến cáo an ninh cũng đề cập đến việc một số phiên bản cũ hơn và các sản phẩm đã không còn được hỗ trợ (end-of-life) có thể cần phải được cập nhật thủ công. Cụ thể một công ty bảo mật phần mềm của Anh cho biết các phiên bản end-of-life không được hỗ trợ từ 17.5 MR12 đến MR15, 18.0 MR3 và MR4 và 18.5 GA, cho thấy mức độ nghiêm trọng của lỗ hổng này gây ra.

Nhằm giảm thiểu ảnh hưởng của lỗ hổng, Sophos khuyến cáo khách hàng cẩn đảm bảo giao diện User Portal và Webadmin của mình an toàn. Cụ thể:

- Khách hàng có thể tự bảo vệ mình khỏi các cuộc tấn công bằng cách đảm bảo User Portal và Webadmin không để lộ ra ngoài mạng WAN (Wide Area Network).

- Tắt quyền truy cập WAN đến User Portal và Webadmin bằng cách tuân theo các phương pháp tốt nhất để truy cập đến thiết bị và thay vào đó sử dụng VPN và/hoặc Sophos Central để truy cập và quản lý từ xa.

Các lỗ hổng Sophos Firewall đã từng bị khai thác

Đầu năm 2020, Sophos đã vá một lỗ hổng zero-day tiêm nhiễm SQL trong XG Firewall sau khi được báo cáo tin tặc đang tích cực khai thác. Từ tháng 4 năm 2020, kẻ tấn công đứng sau phần mềm độc hại trojan Asnarök đã khai thác zero-day để cố gắng đánh cắp tên người dùng firewall và mật khẩu đã được băm từ các phiên bản tường lửa XG tồn tại lỗ hổng.Lỗi zero-day tương tự cũng đã bị tin tặc khai thác khi lây nhiễm mã độc tống tiền Ragnarok vào hệ thống Windows của các công ty. Do đó, người dùng Sophos Firewall nên đảm bảo rằng sản phẩm được cập nhật phiên bản mới nhất. Trang web hỗ trợ của Sophos đã hướng dẫn cách bật cài đặt hotfix tự động và xác minh hotfix cho CVE-2022-1040 thành công. Sau khi thiết lập bật hotfix tự động, Sophos Firewall sẽ kiểm tra các bản hotfix 30 phút/lần và sau mỗi lần khởi động lại.

Nguồn: Tổng hợp

Chỉnh sửa lần cuối: