DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

MEGA vá lỗ hổng nghiêm trọng dẫn đến rò rỉ dữ liệu người dùng được mã hóa

MEGA đã phát hành bản cập nhật an ninh để giải quyết một loạt lỗ hổng nghiêm trọng có thể làm lộ dữ liệu người dùng, ngay cả khi dữ liệu được lưu trữ ở dạng mã hóa.

MEGA là một dịch vụ lưu trữ đám mây có trụ sở tại New Zealand với hơn 250 triệu người dùng đã đăng ký từ hơn 200 quốc gia. Người dùng đã tải lên tổng cộng 120 tỷ tệp riêng biệt có dung lượng lên tới 1000 petabyte.

Một trong những tính năng nổi bật của MEGA là dữ liệu được mã hóa đầu cuối, chỉ người dùng mới có quyền truy cập vào khóa giải mã. Tuy nhiên, các nhà nghiên cứu đã tìm thấy các lỗ hổng trong thuật toán mã hóa đã cho phép hacker truy cập vào dữ liệu mã hóa của người dùng.

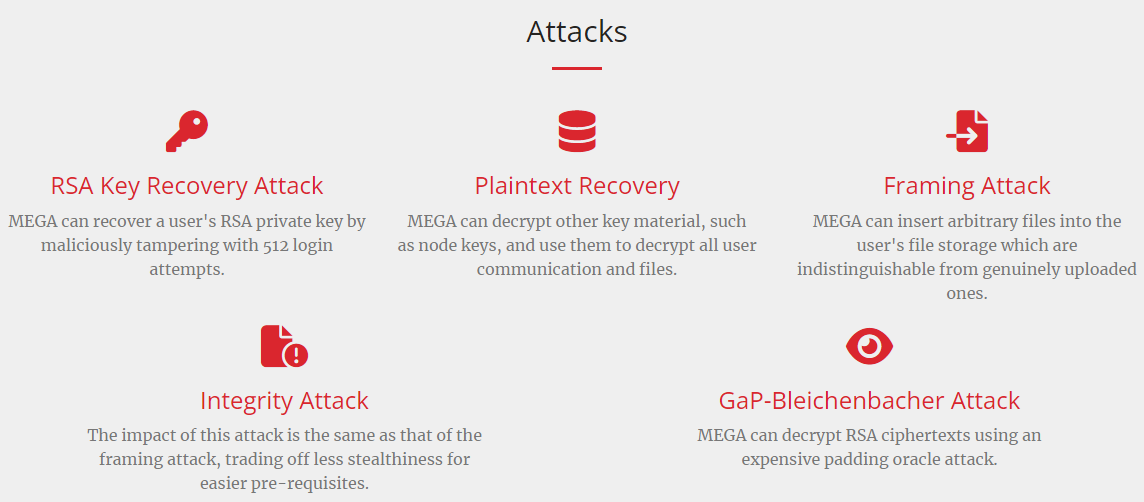

5 lỗ hổng trong cơ chế mã hóa của MEGA được phát hiện bởi các nhà nghiên cứu tại ETH Zurich, Thụy Sĩ, và báo cáo cho công ty vào ngày 24 tháng 3 năm 2022. Các lỗi này được phát hiện dựa vào việc đánh cắp và giải mã khóa RSA.

MEGA chưa ghi nhận bất kỳ vấn đề rò rỉ dữ liệu cũng như các cuộc tấn công liên quan đến lỗ hổng. Tuy nhiên, phát hiện này có thể ảnh hưởng đến vấn đề bảo mật dữ liệu người dùng của công ty.

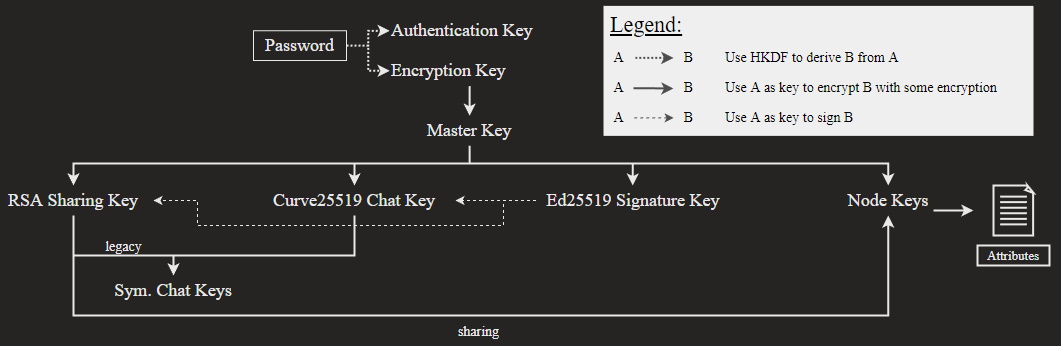

MEGA sử dụng hệ thống mã hóa end-to-end do người dùng kiểm soát (UCE) để bảo vệ dữ liệu người dùng ngay cả khi truy cập nội bộ. Cơ chế của hệ thống này là một khóa mã hóa được tạo ra từ mật khẩu đăng nhập thông thường của người dùng.

Sau đó, khóa chính được tạo thông qua một quy trình ngẫu nhiên và được sử dụng để mã hóa nhiều khóa con, bao gồm cặp khóa RSA, khóa Curve được sử dụng cho chức năng trò chuyện, khóa chữ ký Ed và các khóa Node.

Khóa RSA của mỗi người dùng được lưu trữ trên các máy chủ của MEGA mà không toàn vẹn không được tuân thủ.

Nhóm ETH Zurich tìm ra một cách mới để thực hiện một cuộc tấn công xem giữa (MITM) có thể khôi phục các khóa RSA của các tài khoản MEGA được nhắm mục tiêu. Các nhà nghiên cứu cũng đã phát hành video PoC:

Tuy nhiên rất khó khăn để khai thác lỗ hổng thành công. Tấn công cần 512 lần đăng nhập để đoán và so sánh các tham số, hơn nữa, tin tặc cần phải truy cập vào máy chủ của MEGA để thực hiện khai thác.

Đối với các mối đe dọa từ bên ngoài, việc khai thác gần như là không thể. Nhưng đố với các nhân viên của MEGA thì hoàn toàn có thể thực hiện việc khai thác lỗ hổng.

Khi khóa RSA của tài khoản bị nhắm mục tiêu làm rò rỉ mật mã của người dùng, hacker có thể khôi phục AES-ECB của khóa chính ở dạng bản rõ và sau đó giải mã toàn bộ tập hợp các khóa con.

Cuối cùng, tin tặc có thể giải mã dữ liệu người dùng được lưu trữ trên MEGA, truy cập các cuộc trò chuyện ở dạng văn bản rõ ràng và thậm chí tải nội dung mới lên kho lưu trữ của tài khoản.

MEGA đã sửa hai lỗ hổng có thể dẫn đến giải mã dữ liệu người dùng trên tất cả các máy khách (khôi phục khóa RSA và khôi phục bản rõ), giảm thiểu lỗ hổng framing và có kế hoạch giải quyết hai lỗ hổng còn lại trong các bản cập nhật sắp tới.

MEGA là một dịch vụ lưu trữ đám mây có trụ sở tại New Zealand với hơn 250 triệu người dùng đã đăng ký từ hơn 200 quốc gia. Người dùng đã tải lên tổng cộng 120 tỷ tệp riêng biệt có dung lượng lên tới 1000 petabyte.

Một trong những tính năng nổi bật của MEGA là dữ liệu được mã hóa đầu cuối, chỉ người dùng mới có quyền truy cập vào khóa giải mã. Tuy nhiên, các nhà nghiên cứu đã tìm thấy các lỗ hổng trong thuật toán mã hóa đã cho phép hacker truy cập vào dữ liệu mã hóa của người dùng.

5 lỗ hổng trong cơ chế mã hóa của MEGA được phát hiện bởi các nhà nghiên cứu tại ETH Zurich, Thụy Sĩ, và báo cáo cho công ty vào ngày 24 tháng 3 năm 2022. Các lỗi này được phát hiện dựa vào việc đánh cắp và giải mã khóa RSA.

MEGA chưa ghi nhận bất kỳ vấn đề rò rỉ dữ liệu cũng như các cuộc tấn công liên quan đến lỗ hổng. Tuy nhiên, phát hiện này có thể ảnh hưởng đến vấn đề bảo mật dữ liệu người dùng của công ty.

MEGA sử dụng hệ thống mã hóa end-to-end do người dùng kiểm soát (UCE) để bảo vệ dữ liệu người dùng ngay cả khi truy cập nội bộ. Cơ chế của hệ thống này là một khóa mã hóa được tạo ra từ mật khẩu đăng nhập thông thường của người dùng.

Sau đó, khóa chính được tạo thông qua một quy trình ngẫu nhiên và được sử dụng để mã hóa nhiều khóa con, bao gồm cặp khóa RSA, khóa Curve được sử dụng cho chức năng trò chuyện, khóa chữ ký Ed và các khóa Node.

Khóa RSA của mỗi người dùng được lưu trữ trên các máy chủ của MEGA mà không toàn vẹn không được tuân thủ.

Nhóm ETH Zurich tìm ra một cách mới để thực hiện một cuộc tấn công xem giữa (MITM) có thể khôi phục các khóa RSA của các tài khoản MEGA được nhắm mục tiêu. Các nhà nghiên cứu cũng đã phát hành video PoC:

Tuy nhiên rất khó khăn để khai thác lỗ hổng thành công. Tấn công cần 512 lần đăng nhập để đoán và so sánh các tham số, hơn nữa, tin tặc cần phải truy cập vào máy chủ của MEGA để thực hiện khai thác.

Đối với các mối đe dọa từ bên ngoài, việc khai thác gần như là không thể. Nhưng đố với các nhân viên của MEGA thì hoàn toàn có thể thực hiện việc khai thác lỗ hổng.

Khi khóa RSA của tài khoản bị nhắm mục tiêu làm rò rỉ mật mã của người dùng, hacker có thể khôi phục AES-ECB của khóa chính ở dạng bản rõ và sau đó giải mã toàn bộ tập hợp các khóa con.

Cuối cùng, tin tặc có thể giải mã dữ liệu người dùng được lưu trữ trên MEGA, truy cập các cuộc trò chuyện ở dạng văn bản rõ ràng và thậm chí tải nội dung mới lên kho lưu trữ của tài khoản.

MEGA đã sửa hai lỗ hổng có thể dẫn đến giải mã dữ liệu người dùng trên tất cả các máy khách (khôi phục khóa RSA và khôi phục bản rõ), giảm thiểu lỗ hổng framing và có kế hoạch giải quyết hai lỗ hổng còn lại trong các bản cập nhật sắp tới.

Theo: Bleeping Computer

Chỉnh sửa lần cuối bởi người điều hành: