WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Mã độc trên JavaScript thay đổi thiết lập DNS của router

Các nhà nghiên cứu phát hiện một mã độc mới trên JavaScript, lây nhiễm không chỉ các thiết bị di động mà còn tấn công router gia đình, thay đổi thiết lập DNS (Domain Name System).

Được đặt tên là JS_JITON, mối đe dọa mới này lần đầu tiên được phát hiện trong các cuộc tấn công vào cuối tháng 12/2015, đến nay vẫn đang tiếp tục lây nhiễm các thiết bị, đỉnh điểm là tháng 2/2016 lây nhiễm hơn 1.500 thiết bị mỗi ngày.

JS_JITON phát tán từ các trang web bị lây nhiễm tại Nga và châu Á

Tiến trình lây nhiễm của malware rất đơn giản. Trend Micro cho hay hacker sẽ cài mã độc trên các website bị lây nhiễm và chờ đến khi người dùng truy cập các trang này trên thiết bị di động.

Sau đó, mã độc sẽ được tải về điện thoại di động và bắt đầu thực thi, kết nối với IP router mạng gia đình bằng cách sử dụng một chuỗi các cặp mật khẩu và tài khoản admin đã được mã hóa cứng trong mã nguồn JS_JITON.

Tổng cộng có hơn 1.400 thông tin đăng nhập được trang bị sẵn cho malware, và một khi xác thực thành công trên thiết bị, mã độc sẽ thay đổi cài đặt DNS của router.

JS_JITON vẫn đang trong giai đoạn phát triển, tiến hóa mỗi tuần

Hiện tại vẫn chưa biết lý do tại sao mã độc thực thi theo cách đó. Tuy nhiên, dựa vào thực tế là đã có lúc malware này bao gồm mã độc thực thi từ máy tính để bàn, Trend Micro cho rằng mã độc "đang trong giai đoạn phát triển" và nó vẫn đang tự khám phá khả năng tấn công của mình.

Kết luận này cũng được củng cố bởi thực tế rằng tin tặc thường xuyên cập nhật mã nguồn của JS_JITON, thay đổi đôi chút ở chỗ này hay chỗ kia, điều chỉnh các cuộc tấn công. Ngoài ra, tại một thời điểm, mã nguồn của JS_JITON còn bao gồm cả thành phần keylogging.

Các nhà nghiên cứu lưu ý rằng JS_JITON có thể tấn công router D-Link và TP-Link, nhưng đồng thời cũng có một bộ khai thác đặc biệt lợi dụng lỗi CVE-2014-2321 – một lỗ hổng cũ trong modem ZTE.

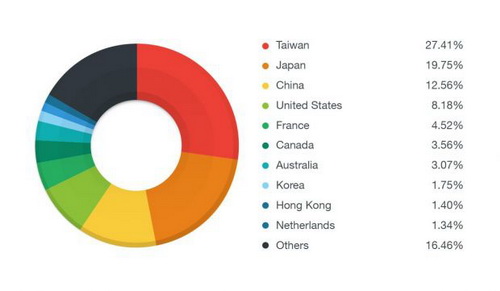

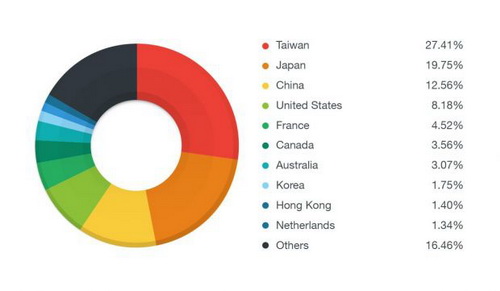

Hầu hết mã JS_JITON được lưu trữ trên các trang web bị lây nhiễm ở Nga và các nước châu Á, nhưng điều này không ngăn được tin tặc ngừng việc tìm kiếm nạn nhân trên toàn thế giới. Thiết bị bị lây nhiễm được tìm thấy nhiều nhất ở Đài Loan (27%), Nhật Bản (20%), Trung Quốc (13%), Mỹ (8%) và Pháp (5%).

Nguồn: Softpedia

Được đặt tên là JS_JITON, mối đe dọa mới này lần đầu tiên được phát hiện trong các cuộc tấn công vào cuối tháng 12/2015, đến nay vẫn đang tiếp tục lây nhiễm các thiết bị, đỉnh điểm là tháng 2/2016 lây nhiễm hơn 1.500 thiết bị mỗi ngày.

JS_JITON phát tán từ các trang web bị lây nhiễm tại Nga và châu Á

Tiến trình lây nhiễm của malware rất đơn giản. Trend Micro cho hay hacker sẽ cài mã độc trên các website bị lây nhiễm và chờ đến khi người dùng truy cập các trang này trên thiết bị di động.

Sau đó, mã độc sẽ được tải về điện thoại di động và bắt đầu thực thi, kết nối với IP router mạng gia đình bằng cách sử dụng một chuỗi các cặp mật khẩu và tài khoản admin đã được mã hóa cứng trong mã nguồn JS_JITON.

Tổng cộng có hơn 1.400 thông tin đăng nhập được trang bị sẵn cho malware, và một khi xác thực thành công trên thiết bị, mã độc sẽ thay đổi cài đặt DNS của router.

JS_JITON vẫn đang trong giai đoạn phát triển, tiến hóa mỗi tuần

Hiện tại vẫn chưa biết lý do tại sao mã độc thực thi theo cách đó. Tuy nhiên, dựa vào thực tế là đã có lúc malware này bao gồm mã độc thực thi từ máy tính để bàn, Trend Micro cho rằng mã độc "đang trong giai đoạn phát triển" và nó vẫn đang tự khám phá khả năng tấn công của mình.

Kết luận này cũng được củng cố bởi thực tế rằng tin tặc thường xuyên cập nhật mã nguồn của JS_JITON, thay đổi đôi chút ở chỗ này hay chỗ kia, điều chỉnh các cuộc tấn công. Ngoài ra, tại một thời điểm, mã nguồn của JS_JITON còn bao gồm cả thành phần keylogging.

Các nhà nghiên cứu lưu ý rằng JS_JITON có thể tấn công router D-Link và TP-Link, nhưng đồng thời cũng có một bộ khai thác đặc biệt lợi dụng lỗi CVE-2014-2321 – một lỗ hổng cũ trong modem ZTE.

Hầu hết mã JS_JITON được lưu trữ trên các trang web bị lây nhiễm ở Nga và các nước châu Á, nhưng điều này không ngăn được tin tặc ngừng việc tìm kiếm nạn nhân trên toàn thế giới. Thiết bị bị lây nhiễm được tìm thấy nhiều nhất ở Đài Loan (27%), Nhật Bản (20%), Trung Quốc (13%), Mỹ (8%) và Pháp (5%).

Nguồn: Softpedia