WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Mã độc tống tiền thiết bị Android sử dụng giao thức XMPP, giả mạo được gửi từ NSA

Biến thể mới của Simplocker, mã độc mã hóa dữ liệu trong smartphone Android, giả mạo là một ứng dụng hợp pháp trên các app store và các trang download. Simplocker sử dụng một giao thức mở trong nhắn tin nhanh để trao đổi với máy chủ điều khiển.

Mã độc cần có quyền quản trị để xâm nhập sâu vào thiết bị Android. Một khi đã được cài đặt, mã độc lừa nạn nhân là nó được gửi từ NSA – và để lấy lại dữ liệu, nạn nhân phải trả một khoản “tiền phạt”.

Ofer Caspi của nhóm nghiên cứu mã độc Check Point cho biết nhóm của ông đã tìm thấy “bằng chứng cho thấy người dùng đã trả hàng trăm nghìn đô la để lấy lại dữ liệu “không bị mã hóa” từ biến thể mới này. Ông ước tính số thiết bị bị lây nhiễm đến nay lên đến hàng chục nghìn, nhưng có thể còn cao hơn nữa. Vì mã độc không dễ dàng được gỡ bỏ khi đã cài đặt, và vì dữ liệu đã bị mã hóa không thể phục hồi mà không có sự can thiệp của mã độc, nạn nhân không có sự lựa chọn nào khác là trả 500$ để lấy lại dữ liệu không bị mã hóa, hoặc dọn dẹp thiết bị và bắt đầu lại từ đầu.

Mặc dù việc giả dạng chính quyền để dọa nạt nạn nhân trả tiền không phải là mới, việc sử dụng Extensible Messaging and Presence Protocol (XMPP), giao thức nhắn tin nhanh được Jabber sử dụng và trước đó là Gtalk, là một chuyển đổi về chiến thuật để tránh bị phát hiện bởi các công cụ chống mã độc. Việc phát hiện ra mã độc sử dụng XMPP sẽ khó khăn hơn vì mã độc ngụy trang liên lạc của mình với mạng điều khiển giống như các liên lạc tin nhắn thông thường.

Hầu hết các gói mã độc tống tiền trước đây đều liên lạc với một trang web thông qua HTTPS để có được khóa mã hóa; những trang web này có thể được xác định qua URL, địa chỉ IP hoặc dấu hiệu của các truy vấn Web và sau đó chặn lại. Một ứng dụng gửi một yêu cầu HTTP an toàn tới một đích đến đáng nghi có thể là dấu hiệu cho thấy điều gì đó tồi tệ đang được tiến hành. Nhưng kênh liên lạc XMPP mà biến thể mới của Simplocker sử dụng lại dùng một thư viện Android bên ngoài để liên lạc với mạng điều khiển thông qua một máy chủ relay nhắn tin hợp pháp. Và những tin nhắn này có thể được mã hóa bằng cách sử dụng TLS. Tin nhắn được lấy ra từ mạng điều khiển bởi các nhà điều hành thông qua Tor.

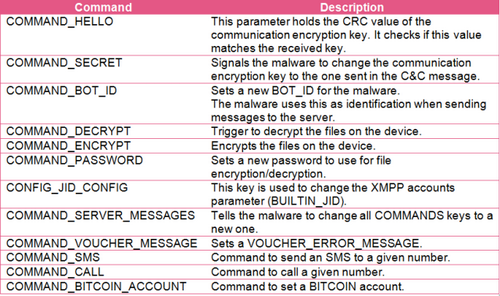

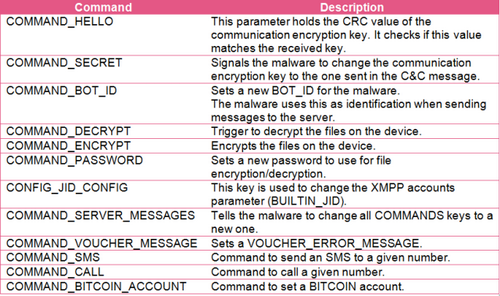

Kênh XMPP cho phép một lượng lớn các lệnh khác được gửi đi từ xa bởi tin tặc, bao gồm gửi tin nhắn SMS và thay thế các cuộc gọi, cũng như cài đặt lại cấu hình các liên lạc của mã độc (và tài khoản Bitcoin được sử dụng để nạn nhân tiến hành thanh toán). Mã độc cũng có các phiên bản riêng cho Saudi Arabia, Các Tiểu Vương quốc Ả Rập thống nhất và Iran, mỗi phiên bản lại gửi cảnh báo giả mạo từ chính quyền của đất nước đó tới nạn nhân.

Check Point đã thông báo cho các nhà điều hành về việc máy chủ relay XMPP bị mã độc tống tiền sử dụng, cung cấp các chi tiết cho phép những nhà cung cấp dịch vụ này có thể chặn lưu lượng cung cấp cho mã độc khóa mã hóa cần thiết để tiến hành tấn công. Tuy nhiên, các phiên bản mới của mã độc “vẫn xuất hiện hàng ngày”, Caspi cảnh báo.

Mã độc cần có quyền quản trị để xâm nhập sâu vào thiết bị Android. Một khi đã được cài đặt, mã độc lừa nạn nhân là nó được gửi từ NSA – và để lấy lại dữ liệu, nạn nhân phải trả một khoản “tiền phạt”.

Ofer Caspi của nhóm nghiên cứu mã độc Check Point cho biết nhóm của ông đã tìm thấy “bằng chứng cho thấy người dùng đã trả hàng trăm nghìn đô la để lấy lại dữ liệu “không bị mã hóa” từ biến thể mới này. Ông ước tính số thiết bị bị lây nhiễm đến nay lên đến hàng chục nghìn, nhưng có thể còn cao hơn nữa. Vì mã độc không dễ dàng được gỡ bỏ khi đã cài đặt, và vì dữ liệu đã bị mã hóa không thể phục hồi mà không có sự can thiệp của mã độc, nạn nhân không có sự lựa chọn nào khác là trả 500$ để lấy lại dữ liệu không bị mã hóa, hoặc dọn dẹp thiết bị và bắt đầu lại từ đầu.

Mặc dù việc giả dạng chính quyền để dọa nạt nạn nhân trả tiền không phải là mới, việc sử dụng Extensible Messaging and Presence Protocol (XMPP), giao thức nhắn tin nhanh được Jabber sử dụng và trước đó là Gtalk, là một chuyển đổi về chiến thuật để tránh bị phát hiện bởi các công cụ chống mã độc. Việc phát hiện ra mã độc sử dụng XMPP sẽ khó khăn hơn vì mã độc ngụy trang liên lạc của mình với mạng điều khiển giống như các liên lạc tin nhắn thông thường.

Hầu hết các gói mã độc tống tiền trước đây đều liên lạc với một trang web thông qua HTTPS để có được khóa mã hóa; những trang web này có thể được xác định qua URL, địa chỉ IP hoặc dấu hiệu của các truy vấn Web và sau đó chặn lại. Một ứng dụng gửi một yêu cầu HTTP an toàn tới một đích đến đáng nghi có thể là dấu hiệu cho thấy điều gì đó tồi tệ đang được tiến hành. Nhưng kênh liên lạc XMPP mà biến thể mới của Simplocker sử dụng lại dùng một thư viện Android bên ngoài để liên lạc với mạng điều khiển thông qua một máy chủ relay nhắn tin hợp pháp. Và những tin nhắn này có thể được mã hóa bằng cách sử dụng TLS. Tin nhắn được lấy ra từ mạng điều khiển bởi các nhà điều hành thông qua Tor.

Kênh XMPP cho phép một lượng lớn các lệnh khác được gửi đi từ xa bởi tin tặc, bao gồm gửi tin nhắn SMS và thay thế các cuộc gọi, cũng như cài đặt lại cấu hình các liên lạc của mã độc (và tài khoản Bitcoin được sử dụng để nạn nhân tiến hành thanh toán). Mã độc cũng có các phiên bản riêng cho Saudi Arabia, Các Tiểu Vương quốc Ả Rập thống nhất và Iran, mỗi phiên bản lại gửi cảnh báo giả mạo từ chính quyền của đất nước đó tới nạn nhân.

Một số lệnh được tin tặc sử dụng qua giao thức XMPP

Check Point đã thông báo cho các nhà điều hành về việc máy chủ relay XMPP bị mã độc tống tiền sử dụng, cung cấp các chi tiết cho phép những nhà cung cấp dịch vụ này có thể chặn lưu lượng cung cấp cho mã độc khóa mã hóa cần thiết để tiến hành tấn công. Tuy nhiên, các phiên bản mới của mã độc “vẫn xuất hiện hàng ngày”, Caspi cảnh báo.

Nguồn: Ars Technica

Chỉnh sửa lần cuối bởi người điều hành: