WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Mã độc tống tiền sử dụng chương trình mã hóa GnuPG để khóa file

Từ lâu tội phạm mạng đã nhận thức được tiềm năng của mã độc tống tiền, và nay bắt đầu khai thác loại mã độc này dựa vào mã miễn phí có sẵn như chương trình mã nguồn mở GnuPG để mã hóa dữ liệu trên máy tính nạn nhân.

Hacker đứng sau mã độc tống tiền VaultCrypt “khởi nghiệp” tại Nga, nhưng theo các báo cáo gần đây, mã độc này đã bắt đầu nhắm vào người dùng tại các phần lãnh thổ nói tiếng Anh trên thế giới.

Các file sử dụng cho mã hóa bị ghi đè 16 lần

Về bản chất, mã độc VaultCrypt không phức tạp như các anh em CryptoLocker hoặc CryptoWall của nó, nhưng cũng không vì thế mà bớt đi tính nguy hiểm.

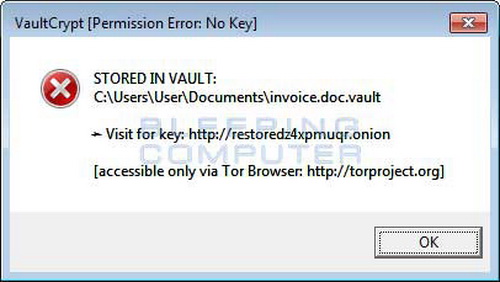

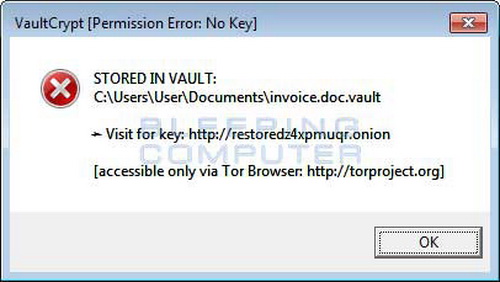

Việc không hiển thị cảnh báo tống tiền cho đến khi một trong những file bị mã hóa được khởi chạy khiến VaultCrypt trông có vẻ đơn giản. Tuy nhiên, trên thực tế mã độc lại sử dụng cặp khóa RSA 1024 bit ở mức mạnh cho mục đích mã hóa và xóa bỏ những bản sao của file để ngăn chặn khả năng khôi phục.

Theo phân tích từ hãng Bleeping Computer, tội phạm mạng khai thác VaultCrypt đã sử dụng một vài cách thức thú vị để đạt được mục đích.

Ngoài GnuPG, mã độc còn dựa vào ngôn ngữ lập trình VBS, tất cả được gói gọn trong một file batch của Windows. Hacker còn sử dụng ứng dụng Xóa của Microsoft để xóa dữ liệu được sử dụng trong quá trình mã hóa, đồng thời ghi đè 16 lần.

Khóa riêng được mã hóa

Nghiên cứu cho thấy, VaultCrypt phát hành khóa giải mã trong file “vaultkey.vlt”, file này đồng thời cũng chứa thông tin về máy tính bị ảnh hưởng. Thông tin đó được sử dụng cho mục đích cá nhân hóa trang tống tiền và cung cấp một phần trăm lượng dữ liệu bị khóa.

Chìa khóa vòm (vault key) sau đó bị mã hóa bằng public key có tác dụng với tất cả hệ thống bị ảnh hưởng. File kết quả được lưu nội bộ với tên “VAULT.KEY”, cùng khóa giải mã riêng lúc nào cũng ở chỗ kẻ tấn công.

Đoạn dữ liệu chính kích hoạt mã độc được công khai trên mạng và bị theo dõi trên dịch vụ web Pastebin bởi nhà nghiên cứu an ninh mạng Fabian Wosar của Emsisoft.

Một mã độc khác được tải về máy tính

Dường như mã hóa dữ liệu thôi là chưa đủ, VaultCrypt còn tải một mã độc khác có tên “ssl.exe” từ một miền ẩn trên mạng ẩn danh Tor. Mã độc này có mục đích thu thập những thông tin đăng nhập từ các website mà nạn nhân truy cập.

Máy chủ C&C cũng được đặt trên Tor và việc truy cập vào máy chủ được bảo vệ bằng cửa sổ đăng nhập.

Đăng ký dựa trên file VAULT.KEY phải được gửi đi để nhận được ID người dùng và mật khẩu. Đây là cách duy nhất người dùng có thể biết được số tiền chuộc (khoảng 1 bitcoin) và cách thức thanh toán. Hầu hết đăng ký bằng tiếng Nga; tuy nhiên, một số trang lại đăng link với nội dung giới thiệu bằng tiếng Anh trên Pastebin.

Có cơ hội khôi phục file mà không phải trả tiền chuộc

Người dùng bị ảnh hưởng bởi mã độc VaultCrypt không hoàn toàn không có hy vọng bởi mã độc không xóa dữ liệu mã hóa mà hé mở cánh cửa khôi phục file bằng cách sử dụng phần mềm miễn phí.

Tuy nhiên, cách thức này không đảm bảo. Việc khôi phục từ dữ liệu backup là cách an toàn nhất để tránh bị mất dữ liệu (XLS, DOC, PDF, RTF, PSD, DWG, CDR, CD, MDB, 1CD, DBF, SQLITE, JPG và ZIP) hoặc trả tiền chuộc.

Hacker đứng sau mã độc tống tiền VaultCrypt “khởi nghiệp” tại Nga, nhưng theo các báo cáo gần đây, mã độc này đã bắt đầu nhắm vào người dùng tại các phần lãnh thổ nói tiếng Anh trên thế giới.

Các file sử dụng cho mã hóa bị ghi đè 16 lần

Về bản chất, mã độc VaultCrypt không phức tạp như các anh em CryptoLocker hoặc CryptoWall của nó, nhưng cũng không vì thế mà bớt đi tính nguy hiểm.

Việc không hiển thị cảnh báo tống tiền cho đến khi một trong những file bị mã hóa được khởi chạy khiến VaultCrypt trông có vẻ đơn giản. Tuy nhiên, trên thực tế mã độc lại sử dụng cặp khóa RSA 1024 bit ở mức mạnh cho mục đích mã hóa và xóa bỏ những bản sao của file để ngăn chặn khả năng khôi phục.

Theo phân tích từ hãng Bleeping Computer, tội phạm mạng khai thác VaultCrypt đã sử dụng một vài cách thức thú vị để đạt được mục đích.

Ngoài GnuPG, mã độc còn dựa vào ngôn ngữ lập trình VBS, tất cả được gói gọn trong một file batch của Windows. Hacker còn sử dụng ứng dụng Xóa của Microsoft để xóa dữ liệu được sử dụng trong quá trình mã hóa, đồng thời ghi đè 16 lần.

Khóa riêng được mã hóa

Nghiên cứu cho thấy, VaultCrypt phát hành khóa giải mã trong file “vaultkey.vlt”, file này đồng thời cũng chứa thông tin về máy tính bị ảnh hưởng. Thông tin đó được sử dụng cho mục đích cá nhân hóa trang tống tiền và cung cấp một phần trăm lượng dữ liệu bị khóa.

Chìa khóa vòm (vault key) sau đó bị mã hóa bằng public key có tác dụng với tất cả hệ thống bị ảnh hưởng. File kết quả được lưu nội bộ với tên “VAULT.KEY”, cùng khóa giải mã riêng lúc nào cũng ở chỗ kẻ tấn công.

Đoạn dữ liệu chính kích hoạt mã độc được công khai trên mạng và bị theo dõi trên dịch vụ web Pastebin bởi nhà nghiên cứu an ninh mạng Fabian Wosar của Emsisoft.

Một mã độc khác được tải về máy tính

Dường như mã hóa dữ liệu thôi là chưa đủ, VaultCrypt còn tải một mã độc khác có tên “ssl.exe” từ một miền ẩn trên mạng ẩn danh Tor. Mã độc này có mục đích thu thập những thông tin đăng nhập từ các website mà nạn nhân truy cập.

Máy chủ C&C cũng được đặt trên Tor và việc truy cập vào máy chủ được bảo vệ bằng cửa sổ đăng nhập.

Đăng ký dựa trên file VAULT.KEY phải được gửi đi để nhận được ID người dùng và mật khẩu. Đây là cách duy nhất người dùng có thể biết được số tiền chuộc (khoảng 1 bitcoin) và cách thức thanh toán. Hầu hết đăng ký bằng tiếng Nga; tuy nhiên, một số trang lại đăng link với nội dung giới thiệu bằng tiếng Anh trên Pastebin.

Có cơ hội khôi phục file mà không phải trả tiền chuộc

Người dùng bị ảnh hưởng bởi mã độc VaultCrypt không hoàn toàn không có hy vọng bởi mã độc không xóa dữ liệu mã hóa mà hé mở cánh cửa khôi phục file bằng cách sử dụng phần mềm miễn phí.

Tuy nhiên, cách thức này không đảm bảo. Việc khôi phục từ dữ liệu backup là cách an toàn nhất để tránh bị mất dữ liệu (XLS, DOC, PDF, RTF, PSD, DWG, CDR, CD, MDB, 1CD, DBF, SQLITE, JPG và ZIP) hoặc trả tiền chuộc.

Nguồn: Softpedia