WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Mã độc tống tiền DMA Locker 4.0 đang chuẩn bị để tấn công diện rộng

Các nhà nghiên cứu cho biết phiên bản mới nhất của mã độc tống tiền DMA Locker đang có những bước tiến quan trọng trong việc nâng cao chất lượng và sẵn sàng cho một chiến dịch phát tán lớn.

Phiên bản đầu tiên của DMA Locker xuất hiện vào tháng 1/2016. Về mặt kỹ thuật, ransomware này chỉ là một trò đùa, cùng những sai sót ngớ ngẩn như khóa giải mã được mã hóa cứng trong nhị phân ransomware, và ransomware hoạt động như một công cụ giải mã.

Các nhà nghiên cứu đã dễ dàng tạo ra một công cụ giải mã phục hồi tập tin người dùng. Điều tương tự cũng xảy ra với DM Locker 2.0, xuất hiện gần một tháng sau đó, vào đầu tháng 2. Tuy nhiên, các nhà nghiên cứu ghi nhận cải tiến so với phiên bản đầu tiên.

Không thể giải mã DMA Locker 3.0 và 4.0

Phiên bản 3.0, xuất hiện vào cuối tháng 2, là phiên bản đầu tiên mà các nhà phân tích mã độc không thể crack. Phiên bản này cũng cho thấy các dấu hiệu đầu tiên của hệ thống mã hóa tốt hơn.

Một vài ngày trước, nhà nghiên cứu Hasherezade lần đầu tiên phát hiện DMA Locker 4.0. Phiên bản mới này có rất nhiều cải tiến, đưa DMA Locker ra khỏi dòng ransomware bình thường, tiến tới mức độ nguy hiểm.

Ransomware này, vốn luôn hoạt động ngoại tuyến, nay sử dụng máy chủ C&C. Thay vì một khóa mã hóa đơn lẻ được mã hóa cứng trong chính ransomware, DMA Locker tạo khóa mã hóa AES duy nhất cho mỗi tập tin và mã hóa các khóa AES này với khóa RSA công cộng có được từ máy chủ C&C.

Để giải mã tất cả các tập tin bị khóa, người sử dụng cần một phần khác của khóa RSA, được gọi là khóa RSA riêng. Để có được khóa này, người dùng phải liên lạc với tác giả của DMA Locker. Đây là một thay đổi lớn so với các phiên bản trước đó.

DMA Locker hoạt động với một máy chủ C&C

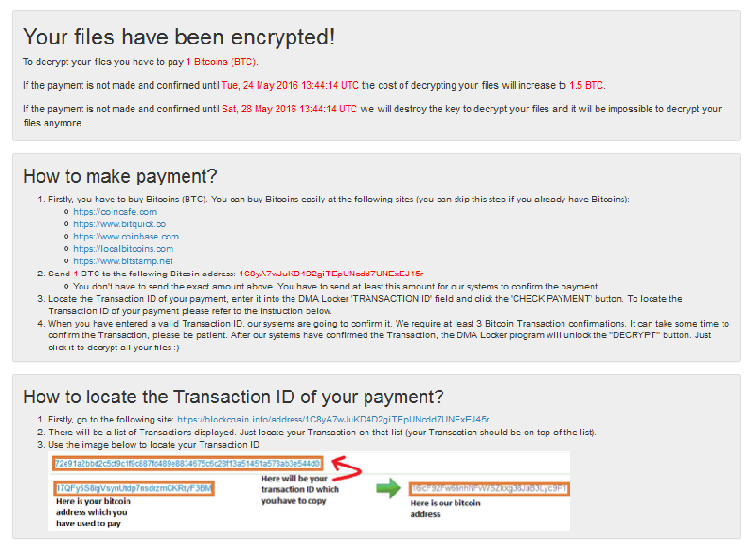

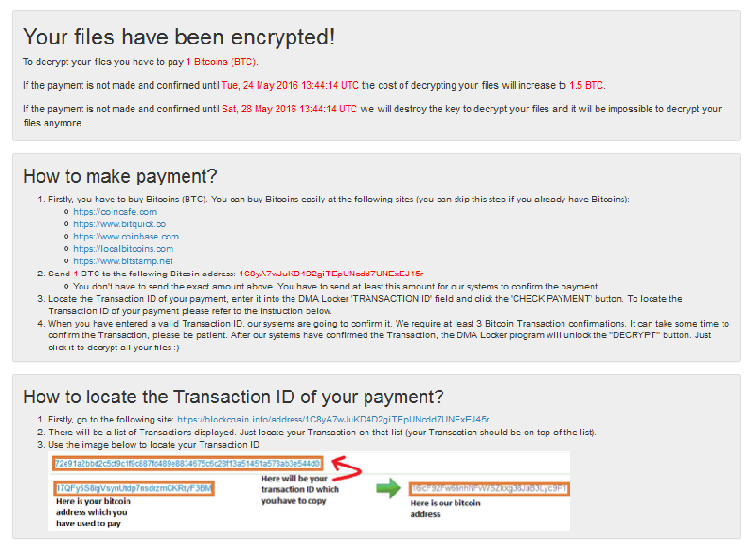

Trước đây, ransomware yêu cầu người dùng gửi email cho tác giả để có được khóa giải mã. Bây giờ, DMA Locker 4.0 đã được tự động hoàn toàn và thậm chí có trang web riêng để người dùng trả tiền chuộc, giống như các ransomware nguy hiểm khác.

Website đòi tiền chuộc của DMA Locker 4.0

Tuy nhiên, trang web này không có đầy đủ chức năng, và Hasherezade cho biết thử nghiệm giải mã miễn phí không trả lại tập tin giải mã. Ngoài ra, trang web được lưu trữ trên một IP công cộng, không trên Dark Web, nên rất dễ bị gỡ xuống.

Hơn nữa, trang web được lưu trữ trên cùng một IP với máy chủ C&C, do đó đánh sập máy chủ này sẽ phá hủy toàn bộ hoạt động của kẻ lừa đảo.

So với phiên bản trước đó, DMA Locker đã có một bước nhảy rất lớn, tiến gần hơn tới cách mà các ransomware chuyên nghiệp như Locky hoặc CryptoWall hoạt động. Hasherezade tin rằng chiến dịch phát tán trên diện rộng của mã độc sẽ nhanh chóng diễn ra.

"Những thay đổi gần đây cho thấy mã độc này đang chuẩn bị được phân phối trên quy mô lớn", Malwarebytes cho biết. "Việc phát tán được dựa trên bộ khai tác – giúp mã độc lây nhiễm nhiều mục tiêu hơn. Việc mua bán khóa và quản lý thanh toán được hỗ trợ qua bảng điều khiển chuyên dụng - Không cần có sự tương tác của con người".

Theo Softpedia

Phiên bản đầu tiên của DMA Locker xuất hiện vào tháng 1/2016. Về mặt kỹ thuật, ransomware này chỉ là một trò đùa, cùng những sai sót ngớ ngẩn như khóa giải mã được mã hóa cứng trong nhị phân ransomware, và ransomware hoạt động như một công cụ giải mã.

Các nhà nghiên cứu đã dễ dàng tạo ra một công cụ giải mã phục hồi tập tin người dùng. Điều tương tự cũng xảy ra với DM Locker 2.0, xuất hiện gần một tháng sau đó, vào đầu tháng 2. Tuy nhiên, các nhà nghiên cứu ghi nhận cải tiến so với phiên bản đầu tiên.

Không thể giải mã DMA Locker 3.0 và 4.0

Phiên bản 3.0, xuất hiện vào cuối tháng 2, là phiên bản đầu tiên mà các nhà phân tích mã độc không thể crack. Phiên bản này cũng cho thấy các dấu hiệu đầu tiên của hệ thống mã hóa tốt hơn.

Một vài ngày trước, nhà nghiên cứu Hasherezade lần đầu tiên phát hiện DMA Locker 4.0. Phiên bản mới này có rất nhiều cải tiến, đưa DMA Locker ra khỏi dòng ransomware bình thường, tiến tới mức độ nguy hiểm.

Ransomware này, vốn luôn hoạt động ngoại tuyến, nay sử dụng máy chủ C&C. Thay vì một khóa mã hóa đơn lẻ được mã hóa cứng trong chính ransomware, DMA Locker tạo khóa mã hóa AES duy nhất cho mỗi tập tin và mã hóa các khóa AES này với khóa RSA công cộng có được từ máy chủ C&C.

Để giải mã tất cả các tập tin bị khóa, người sử dụng cần một phần khác của khóa RSA, được gọi là khóa RSA riêng. Để có được khóa này, người dùng phải liên lạc với tác giả của DMA Locker. Đây là một thay đổi lớn so với các phiên bản trước đó.

DMA Locker hoạt động với một máy chủ C&C

Trước đây, ransomware yêu cầu người dùng gửi email cho tác giả để có được khóa giải mã. Bây giờ, DMA Locker 4.0 đã được tự động hoàn toàn và thậm chí có trang web riêng để người dùng trả tiền chuộc, giống như các ransomware nguy hiểm khác.

Website đòi tiền chuộc của DMA Locker 4.0

Tuy nhiên, trang web này không có đầy đủ chức năng, và Hasherezade cho biết thử nghiệm giải mã miễn phí không trả lại tập tin giải mã. Ngoài ra, trang web được lưu trữ trên một IP công cộng, không trên Dark Web, nên rất dễ bị gỡ xuống.

Hơn nữa, trang web được lưu trữ trên cùng một IP với máy chủ C&C, do đó đánh sập máy chủ này sẽ phá hủy toàn bộ hoạt động của kẻ lừa đảo.

So với phiên bản trước đó, DMA Locker đã có một bước nhảy rất lớn, tiến gần hơn tới cách mà các ransomware chuyên nghiệp như Locky hoặc CryptoWall hoạt động. Hasherezade tin rằng chiến dịch phát tán trên diện rộng của mã độc sẽ nhanh chóng diễn ra.

"Những thay đổi gần đây cho thấy mã độc này đang chuẩn bị được phân phối trên quy mô lớn", Malwarebytes cho biết. "Việc phát tán được dựa trên bộ khai tác – giúp mã độc lây nhiễm nhiều mục tiêu hơn. Việc mua bán khóa và quản lý thanh toán được hỗ trợ qua bảng điều khiển chuyên dụng - Không cần có sự tương tác của con người".

Theo Softpedia

Chỉnh sửa lần cuối bởi người điều hành: