Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Mã độc ‘tàng hình’ tấn công 140 ngân hàng, công ty viễn thông và cơ quan chính phủ

Tội phạm mạng đã lây nhiễm tại hơn 40 quốc gia một mã độc ‘giấu mình’ nhằm đánh cắp mật khẩu và dữ liệu tài chính.

Mã độc không được tìm thấy trên các ổ đĩa cứng bởi đã ẩn trong bộ nhớ của máy tính lây nhiễm. Điều này khiến mã độc dường như ‘vô hình’ khi hacker trích xuất thông tin quản trị hệ thống và các dữ liệu nhạy cảm khác. Khi một thiết bị mục tiêu khởi động lại, gần như tất cả các dấu vết của các mã độc đều biến mất.

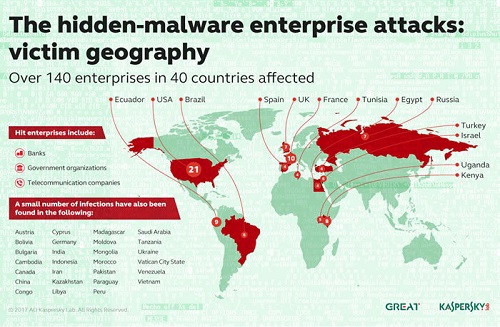

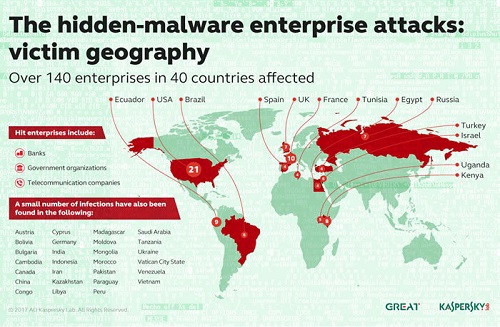

Hơn 140 mạng doanh nghiệp, ngân hàng, tổ chức chính phủ và công ty viễn thông từ 40 quốc gia đã bị xâm nhập, theo thống kê của Kaspersky Lab. Tội phạm mạng đang sử dụng các phương pháp và mã độc tinh vi từng được dùng bởi các hacker do quốc gia tài trợ để tấn công.

Mỹ dẫn đầu trong danh sách các quốc gia bị nhắm tới với 21 cuộc tấn công của mã độc ‘ẩn’, tiếp theo sau là Pháp với 10 cuộc tấn công. Ecuador 9, Kenya 8, Anh và Nga cùng bị nhắm tới bởi 7 cuộc tấn công.

Bởi mã độc ẩn mình rất khéo léo, và biến mất sau khi thiết bị reboot, số lượng lây nhiễm có thể cao hơn nhiều so với thống kê hiện tại.

“Các cuộc tấn công đang được tiến hành trên toàn cầu nhắm tới các ngân hàng", chuyên gia Kurt Baumgartner của Kaspersky Lab cho biết. "Các ngân hàng vẫn chưa chuẩn bị đầy đủ trong nhiều trường hợp để đối phó với các cuộc tấn công này". Những kẻ tấn công đang nhắm tới các máy tính chạy các máy rút tiền tự động nhằm ‘moi’ tiền từ các ngân hàng.

Những kẻ tấn công đã sử dụng các kỹ thuật chống điều tra lần vết (anti-forensic) để tránh bị phát hiện; mã độc được tải lên RAM thay vì ổ cứng để tránh bị phát hiện khi dữ liệu bị lấy cắp và các hệ thống bị điều khiển từ xa. Những kẻ tấn công đã sử dụng các tên miền hết hạn không có thông tin WHOIS. Bằng cách sử dụng mã nguồn mở và các công cụ hợp pháp, tội phạm mạng khiến việc phát hiện vô cùng khó khăn.

Các chuyên gia lần đầu tiên biết tới mã độc ‘không file’ (fileless) sau khi một ngân hàng bị tấn công và yêu cầu giúp đỡ phân tích điều tra. Ngân hàng này đã phát hiện mã Meterpreter trong bộ nhớ của máy chủ; Meterpreter thường sẽ không ở trong bộ nhớ vật lý của bộ điều khiển domain. Tìm hiểu sâu hơn, các chuyên gia thấy đoạn mã đã được chèn vào bộ nhớ bằng lệnh PowerShell. Các script PowerShell được ẩn trong Windows registry.

Những kẻ tấn công sử dụng Mimikatz để lấy thông tin từ các tài khoản với quyền quản trị và NETSH để gửi dữ liệu lấy cắp được trở lại máy chủ của mình.

Hiện vẫn chưa rõ hacker là một nhóm hay một vài nhóm đang sử dụng cùng công cụ. "Thực tế các hacker sử dụng framework Metasploit, các tiện ích Windows tiêu chuẩn và các domain không có thông tin WHOIS, điều này làm cho việc điều tra vô cùng khó khăn", các chuyên gia cho biết. Tuy nhiên, các nhà nghiên cứu lưu ý rằng các kỹ thuật tương tự đã được sử dụng bởi các nhóm GCMAN và Carbanak.

Kaspersky Lab sẽ tiết lộ thêm chi tiết về các cuộc tấn công, cũng như cách thức tội phạm mạng rút tiền từ các cây ATM tại Hội nghị Security Analyst Summit vào tháng 4 tới.

Hiện tại, các chuyên gia đã liệt kê các con số của các cuộc tấn công; "việc phát hiện cuộc tấn công chỉ có thể qua bộ nhớ RAM, mạng và registry". Sau khi một máy bị lây nhiễm được “dọn sạch”, toàn bộ các mật khẩu cần được thay đổi.

Nguồn: ComputerWorld

Mã độc không được tìm thấy trên các ổ đĩa cứng bởi đã ẩn trong bộ nhớ của máy tính lây nhiễm. Điều này khiến mã độc dường như ‘vô hình’ khi hacker trích xuất thông tin quản trị hệ thống và các dữ liệu nhạy cảm khác. Khi một thiết bị mục tiêu khởi động lại, gần như tất cả các dấu vết của các mã độc đều biến mất.

Hơn 140 mạng doanh nghiệp, ngân hàng, tổ chức chính phủ và công ty viễn thông từ 40 quốc gia đã bị xâm nhập, theo thống kê của Kaspersky Lab. Tội phạm mạng đang sử dụng các phương pháp và mã độc tinh vi từng được dùng bởi các hacker do quốc gia tài trợ để tấn công.

Mỹ dẫn đầu trong danh sách các quốc gia bị nhắm tới với 21 cuộc tấn công của mã độc ‘ẩn’, tiếp theo sau là Pháp với 10 cuộc tấn công. Ecuador 9, Kenya 8, Anh và Nga cùng bị nhắm tới bởi 7 cuộc tấn công.

Bởi mã độc ẩn mình rất khéo léo, và biến mất sau khi thiết bị reboot, số lượng lây nhiễm có thể cao hơn nhiều so với thống kê hiện tại.

“Các cuộc tấn công đang được tiến hành trên toàn cầu nhắm tới các ngân hàng", chuyên gia Kurt Baumgartner của Kaspersky Lab cho biết. "Các ngân hàng vẫn chưa chuẩn bị đầy đủ trong nhiều trường hợp để đối phó với các cuộc tấn công này". Những kẻ tấn công đang nhắm tới các máy tính chạy các máy rút tiền tự động nhằm ‘moi’ tiền từ các ngân hàng.

Những kẻ tấn công đã sử dụng các kỹ thuật chống điều tra lần vết (anti-forensic) để tránh bị phát hiện; mã độc được tải lên RAM thay vì ổ cứng để tránh bị phát hiện khi dữ liệu bị lấy cắp và các hệ thống bị điều khiển từ xa. Những kẻ tấn công đã sử dụng các tên miền hết hạn không có thông tin WHOIS. Bằng cách sử dụng mã nguồn mở và các công cụ hợp pháp, tội phạm mạng khiến việc phát hiện vô cùng khó khăn.

Các chuyên gia lần đầu tiên biết tới mã độc ‘không file’ (fileless) sau khi một ngân hàng bị tấn công và yêu cầu giúp đỡ phân tích điều tra. Ngân hàng này đã phát hiện mã Meterpreter trong bộ nhớ của máy chủ; Meterpreter thường sẽ không ở trong bộ nhớ vật lý của bộ điều khiển domain. Tìm hiểu sâu hơn, các chuyên gia thấy đoạn mã đã được chèn vào bộ nhớ bằng lệnh PowerShell. Các script PowerShell được ẩn trong Windows registry.

Những kẻ tấn công sử dụng Mimikatz để lấy thông tin từ các tài khoản với quyền quản trị và NETSH để gửi dữ liệu lấy cắp được trở lại máy chủ của mình.

Hiện vẫn chưa rõ hacker là một nhóm hay một vài nhóm đang sử dụng cùng công cụ. "Thực tế các hacker sử dụng framework Metasploit, các tiện ích Windows tiêu chuẩn và các domain không có thông tin WHOIS, điều này làm cho việc điều tra vô cùng khó khăn", các chuyên gia cho biết. Tuy nhiên, các nhà nghiên cứu lưu ý rằng các kỹ thuật tương tự đã được sử dụng bởi các nhóm GCMAN và Carbanak.

Kaspersky Lab sẽ tiết lộ thêm chi tiết về các cuộc tấn công, cũng như cách thức tội phạm mạng rút tiền từ các cây ATM tại Hội nghị Security Analyst Summit vào tháng 4 tới.

Hiện tại, các chuyên gia đã liệt kê các con số của các cuộc tấn công; "việc phát hiện cuộc tấn công chỉ có thể qua bộ nhớ RAM, mạng và registry". Sau khi một máy bị lây nhiễm được “dọn sạch”, toàn bộ các mật khẩu cần được thay đổi.

Nguồn: ComputerWorld