WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Mã độc mã hóa file giả mạo bản cập nhật Google Chrome

Một chiến dịch thư rác mới liên quan đến mã độc mã hóa file Critroni nhằm lừa người dùng cập nhật trình duyệt Chrome từ đường link được nhúng trong thư.

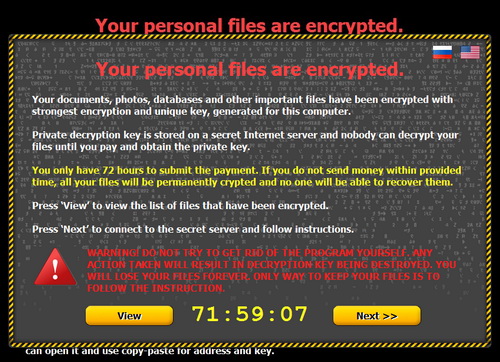

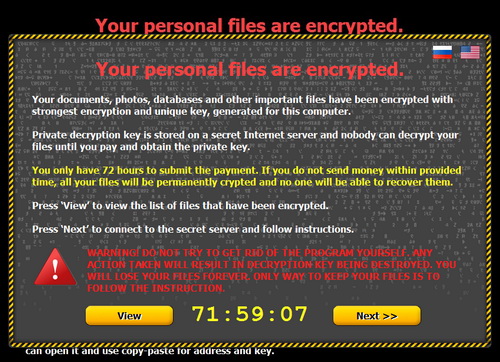

Critroni, còn gọi là CTB-Locker, là một loại mã độc tống tiền (ransomware) có khả năng mã hóa dữ liệu trên hệ thống, sau đó hiển thị một đoạn thông điệp yêu cầu nạn nhân trả tiền chuộc để giải mã dữ liệu của mình.

Theo nhà nghiên cứu Jerome Segura từ hãng Malwarebytes, mã độc được tải từ các website có khả năng đã bị tội phạm mạng chiếm quyền kiểm soát làm nơi chứa mã độc CTB-Locker.

Nguy cơ tấn công nằm ở cơ chế chuyển hướng linh động, được xác định là nằm tại địa chỉ assetdigitalmarketing[.]com/redirect[.]php. Thứ mà nạn nhân nhận được là file giả mạo chương trình cài đặt của Google Chrome. Sau khi tải về, quá trình mã hóa sẽ bắt đầu và thông điệp tống tiền sẽ xuất hiện sau khi hoàn thành bước mã hóa.

Người dùng chỉ có thể khôi phục dữ liệu mà không cần trả tiền chuộc nếu đây là loại biến thể cũ của mã độc bởi biến thể cũ không xóa bản sao của các file được tạo dựng bởi dịch vụ sao lưu ổ đĩa (Windows Volume Shadow Service). Nếu may mắn, dữ liệu có thể phục hồi bằng cách sử dụng các chương trình như Shadow Explorer; tuy nhiên, không phải tất cả các biến thể đều có lỗi này.

Chuyên gia của Bkav khuyến cáo: “Người dùng tuyệt đối không mở file đính kèm từ các email không rõ nguồn gốc. Trong trường hợp bắt buộc phải mở để xem nội dung, người sử dụng có thể mở file trong môi trường cách ly an toàn Safe Run".

Tin bài liên quan:

Bkav phát hành công cụ diệt CTB Locker

Critroni, còn gọi là CTB-Locker, là một loại mã độc tống tiền (ransomware) có khả năng mã hóa dữ liệu trên hệ thống, sau đó hiển thị một đoạn thông điệp yêu cầu nạn nhân trả tiền chuộc để giải mã dữ liệu của mình.

Theo nhà nghiên cứu Jerome Segura từ hãng Malwarebytes, mã độc được tải từ các website có khả năng đã bị tội phạm mạng chiếm quyền kiểm soát làm nơi chứa mã độc CTB-Locker.

Nguy cơ tấn công nằm ở cơ chế chuyển hướng linh động, được xác định là nằm tại địa chỉ assetdigitalmarketing[.]com/redirect[.]php. Thứ mà nạn nhân nhận được là file giả mạo chương trình cài đặt của Google Chrome. Sau khi tải về, quá trình mã hóa sẽ bắt đầu và thông điệp tống tiền sẽ xuất hiện sau khi hoàn thành bước mã hóa.

Người dùng chỉ có thể khôi phục dữ liệu mà không cần trả tiền chuộc nếu đây là loại biến thể cũ của mã độc bởi biến thể cũ không xóa bản sao của các file được tạo dựng bởi dịch vụ sao lưu ổ đĩa (Windows Volume Shadow Service). Nếu may mắn, dữ liệu có thể phục hồi bằng cách sử dụng các chương trình như Shadow Explorer; tuy nhiên, không phải tất cả các biến thể đều có lỗi này.

Chuyên gia của Bkav khuyến cáo: “Người dùng tuyệt đối không mở file đính kèm từ các email không rõ nguồn gốc. Trong trường hợp bắt buộc phải mở để xem nội dung, người sử dụng có thể mở file trong môi trường cách ly an toàn Safe Run".

Theo Bkav, SoftPedia

Tin bài liên quan:

Bkav phát hành công cụ diệt CTB Locker

Chỉnh sửa lần cuối bởi người điều hành: