MrQuậy

Well-Known Member

-

24/09/2013

-

178

-

2.221 bài viết

Mã độc đầu tiên lây vào Mac OS X qua quá trình khởi động

Việc bảo vệ các máy Mac chống lại sự thâm nhập của mã độc ngày càng khó khăn hơn, nhất là sau khi xuất hiện mã độc POC mới, có khả năng sửa firmware của hầu hết các máy được sản xuất từ năm 2011 trở lại đây, chỉ với quyền truy cập trực tiếp trong một thời gian rất ngắn.

Sau khi được cài đặt, bootkit này có thể kiểm soát hệ thống và bỏ qua mật khẩu bảo vệ của firmware, mật khẩu người dùng đăng nhập, để giải mã ổ cứng và cài đặt cổng hậu vào hệ điều hành trước khi nó khởi động. Vì bootkit có sự độc lập với hệ điều hành và ổ cứng của máy, nên mã độc sẽ sống sót ngay cả khi bạn định dạng lại ổ cứng và cài đặt lại hệ điều hành.

Hơn nữa bootkit này thay khóa công khai mà Apple dùng để đảm bảo chỉ firmware “xịn” mới chạy trên máy Mac bằng một khóa khác, đồng thời kiểm soát quá trình cập nhật (vô hiệu hóa Option ROM) nên có rất ít cách để khử độc cho hệ thống. Hơn nữa, cũng chưa có cách nào để phát hiện sự có mặt của mã độc trong máy.

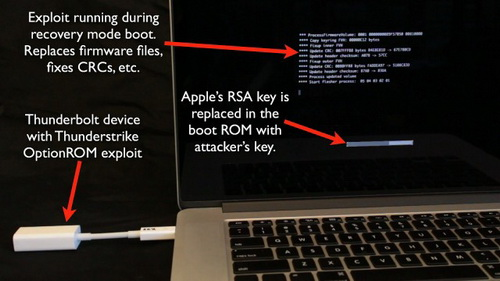

Mã độc được đặt tên là Thunderstrike vì nó được truyền qua một thiết bị cắm vào cổng Thunderbolt của các máy Mac. Khi được cắm vào một máy Mac đang trong quá trình khởi động, thiết bị sẽ đưa thứ được gọi là Option ROM vào giao diện firmware mở rộng (EFI). Option ROM độc hại này thay thế khóa mã hóa RSA mà máy Mac dùng để đảm bảo chỉ những firmware được xác thực mới được phép cài đặt. Mã độc này chỉ bị gỡ bỏ bằng cách biết được khóa mã mới. Nếu máy tính đang hoạt động và bị khóa bởi người dùng, kẻ xấu chỉ cần nhấn và giữ nút nguồn trong vài giây để khởi động lại.

Thunderstrike xuất hiện lần đầu vào cuối tháng 12/2014 tại Hội thảo Chaos Communication Congress. Người phát triển mã độc này là Trammell Hudson, nhân viên của Quỹ đầu cơ công nghệ cao Two Sigma Investments ở New York, Mỹ. Thunderstrike phát triển dựa trên một kiểu tấn công tương tự, từng được trình diễn tại hội nghị Blackhat năm 2012. Thủ thuật tấn công năm 2012 cũng lợi dụng cổng Thunderbolt để chèn mã độc vào quá trình khởi động nhưng không có khả năng sửa ROM. Những đột phá của Thunderstrike là việc phát hiện ra cách kiểm tra ROM firmware bằng CRC32 và tải Option ROM trong chế độ khởi động recovery, điều này cho phép Hudson tìm ra cách thay thế mã EFI của Apple.

Thunderstrike cũng chỉ là một trong nhiều kiểu tấn công dựa trên EFI được trình diễn tại Chaos Communication Congress. Trong một bài phát biểu khác xem xét Unified Extensible Firmware Interface – một cơ chế tương tự dùng để khởi động các máy tính Windows và Linux. Hudson nói rằng kỹ thuật tấn công Dark Jedi được trình bày trong bài phát biểu đó có thể được chỉnh sửa để khiến cho cách làm của ông dùng được từ xa, và như thế kẻ tấn công không cần truy cập trực tiếp tới máy tính. Trước đó, US CERT đã công bố 3 cảnh báo về các lỗ hổng tồn tại trong các chip UEFI đang được dùng rộng rãi trên thị trường.

Mặc dù Hudson nói rằng Apple đang vá một phần lỗ hổng, bằng cách không cho phép tải Option ROM trong quá trình cập nhật firmware, nhưng điều đó không giải quyết triệt để vấn đề. Trong một bài viết mô tả chi tiết về Thunderstrike trên blog của mình, Hudson nhận định rằng: vì Option ROM vẫn được nạp trong quá trình khởi động thông thường nên kiểu tấn công năm 2012 vẫn có thể thực hiện được. Các máy Mac cũ có thể bị tấn công downgrade (chuyển xuống phiên bản cũ) thông qua việc cập nhật trở lại phiên bản firmware có thể bị lợi dụng.

Cho đến khi Apple đưa ra giải pháp triệt để vấn đề này, người dùng sẽ không có nhiều lựa chọn để ngăn ngừa các cuộc tấn công kiểu Thunderstrike. Việc đổ keo vào cổng Thunderbolt sẽ làm khó cho những kẻ tấn công, vì chúng buộc phải mở vỏ máy để truy cập chip flash ROM ở bên trong. Tuy nhiên điều đó đồng nghĩa với việc vô hiệu hóa nhiều tính năng quan trọng. Giải pháp luôn giữ máy bên mình cũng không khả thi. Các két an toàn ở khách sạn hay các hộp bảo vệ tự mang theo chỉ có tác dụng phần nào (vì người ta dễ dàng vượt qua chúng). Nhân viên hải quan ở các cửa khẩu quốc tế thường có quyền truy cập tới các loại máy tính được mang qua đó (trong lúc không có chủ nhân của chúng giám sát). Các tài liệu do Edward Snowden tiết lộ cho biết chính phủ Mỹ chặn các thiết bị sẽ được chuyển cho các tổ chức họ muốn theo dõi để cài firmware đã chỉnh sửa vào đó.

Hơn nữa bootkit này thay khóa công khai mà Apple dùng để đảm bảo chỉ firmware “xịn” mới chạy trên máy Mac bằng một khóa khác, đồng thời kiểm soát quá trình cập nhật (vô hiệu hóa Option ROM) nên có rất ít cách để khử độc cho hệ thống. Hơn nữa, cũng chưa có cách nào để phát hiện sự có mặt của mã độc trong máy.

Mã độc được đặt tên là Thunderstrike vì nó được truyền qua một thiết bị cắm vào cổng Thunderbolt của các máy Mac. Khi được cắm vào một máy Mac đang trong quá trình khởi động, thiết bị sẽ đưa thứ được gọi là Option ROM vào giao diện firmware mở rộng (EFI). Option ROM độc hại này thay thế khóa mã hóa RSA mà máy Mac dùng để đảm bảo chỉ những firmware được xác thực mới được phép cài đặt. Mã độc này chỉ bị gỡ bỏ bằng cách biết được khóa mã mới. Nếu máy tính đang hoạt động và bị khóa bởi người dùng, kẻ xấu chỉ cần nhấn và giữ nút nguồn trong vài giây để khởi động lại.

Thunderstrike xuất hiện lần đầu vào cuối tháng 12/2014 tại Hội thảo Chaos Communication Congress. Người phát triển mã độc này là Trammell Hudson, nhân viên của Quỹ đầu cơ công nghệ cao Two Sigma Investments ở New York, Mỹ. Thunderstrike phát triển dựa trên một kiểu tấn công tương tự, từng được trình diễn tại hội nghị Blackhat năm 2012. Thủ thuật tấn công năm 2012 cũng lợi dụng cổng Thunderbolt để chèn mã độc vào quá trình khởi động nhưng không có khả năng sửa ROM. Những đột phá của Thunderstrike là việc phát hiện ra cách kiểm tra ROM firmware bằng CRC32 và tải Option ROM trong chế độ khởi động recovery, điều này cho phép Hudson tìm ra cách thay thế mã EFI của Apple.

Thunderstrike cũng chỉ là một trong nhiều kiểu tấn công dựa trên EFI được trình diễn tại Chaos Communication Congress. Trong một bài phát biểu khác xem xét Unified Extensible Firmware Interface – một cơ chế tương tự dùng để khởi động các máy tính Windows và Linux. Hudson nói rằng kỹ thuật tấn công Dark Jedi được trình bày trong bài phát biểu đó có thể được chỉnh sửa để khiến cho cách làm của ông dùng được từ xa, và như thế kẻ tấn công không cần truy cập trực tiếp tới máy tính. Trước đó, US CERT đã công bố 3 cảnh báo về các lỗ hổng tồn tại trong các chip UEFI đang được dùng rộng rãi trên thị trường.

Mặc dù Hudson nói rằng Apple đang vá một phần lỗ hổng, bằng cách không cho phép tải Option ROM trong quá trình cập nhật firmware, nhưng điều đó không giải quyết triệt để vấn đề. Trong một bài viết mô tả chi tiết về Thunderstrike trên blog của mình, Hudson nhận định rằng: vì Option ROM vẫn được nạp trong quá trình khởi động thông thường nên kiểu tấn công năm 2012 vẫn có thể thực hiện được. Các máy Mac cũ có thể bị tấn công downgrade (chuyển xuống phiên bản cũ) thông qua việc cập nhật trở lại phiên bản firmware có thể bị lợi dụng.

Cho đến khi Apple đưa ra giải pháp triệt để vấn đề này, người dùng sẽ không có nhiều lựa chọn để ngăn ngừa các cuộc tấn công kiểu Thunderstrike. Việc đổ keo vào cổng Thunderbolt sẽ làm khó cho những kẻ tấn công, vì chúng buộc phải mở vỏ máy để truy cập chip flash ROM ở bên trong. Tuy nhiên điều đó đồng nghĩa với việc vô hiệu hóa nhiều tính năng quan trọng. Giải pháp luôn giữ máy bên mình cũng không khả thi. Các két an toàn ở khách sạn hay các hộp bảo vệ tự mang theo chỉ có tác dụng phần nào (vì người ta dễ dàng vượt qua chúng). Nhân viên hải quan ở các cửa khẩu quốc tế thường có quyền truy cập tới các loại máy tính được mang qua đó (trong lúc không có chủ nhân của chúng giám sát). Các tài liệu do Edward Snowden tiết lộ cho biết chính phủ Mỹ chặn các thiết bị sẽ được chuyển cho các tổ chức họ muốn theo dõi để cài firmware đã chỉnh sửa vào đó.

Nguyễn Anh Tuấn (theo Ars Technica)

Chỉnh sửa lần cuối bởi người điều hành: