WhiteHat News #ID:3333

VIP Members

-

04/06/2014

-

37

-

446 bài viết

Lỗi zero-day của APC UPS có thể làm cháy thiết bị từ xa, vô hiệu hóa nguồn điện

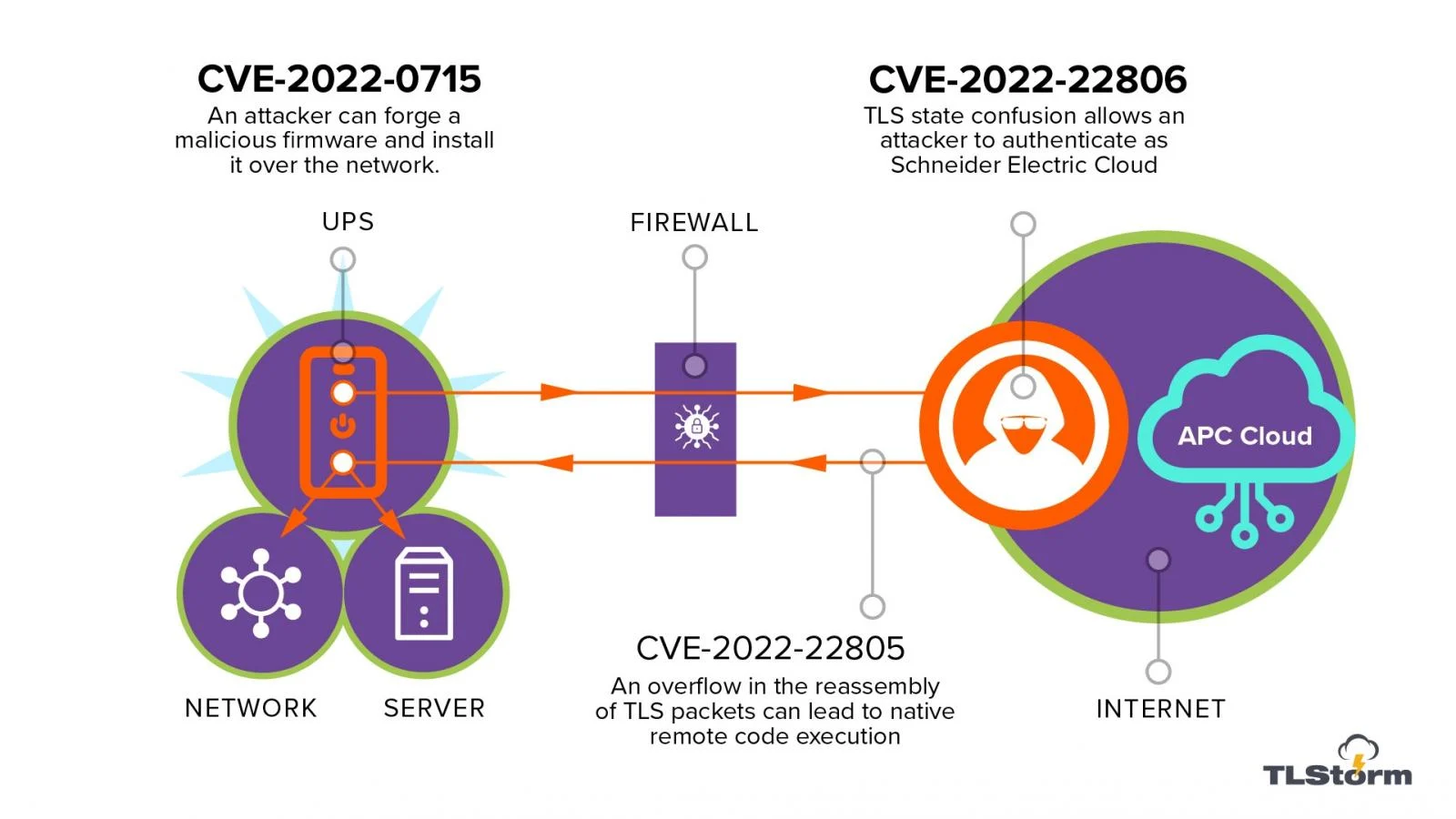

Một bộ ba lỗ hổng zero-day nghiêm trọng hiện được theo dõi vì TLStorm có thể cho phép tin tặc kiểm soát các thiết bị cung cấp điện liên tục (UPS) từ APC, một công ty con của Schneider Electric.

Các sai sót ảnh hưởng đến hệ thống APC Smart-UPS phổ biến trong nhiều lĩnh vực hoạt động, bao gồm chính phủ, chăm sóc sức khỏe, công nghiệp, CNTT và bán lẻ.

Các thiết bị UPS hoạt động như các giải pháp dự phòng điện khẩn cấp và có mặt trong các trung tâm dữ liệu, cơ sở công nghiệp, bệnh viện…

Các nhà nghiên cứu tại Armis, một công ty cung cấp giải pháp an ninh mạng cho các thiết bị được kết nối trong doanh nghiệp, đã tìm ra ba lỗ hổng trong dòng sản phẩm APC’s SmartConnect và Smart-UPS.

Hai trong số các lỗ hổng CVE-2022-22805 và CVE-2022-22806 đang triển khai giao thức TLS (Transport Layer Security) kết nối các thiết bị Smart-UPS có tính năng “SmartConnect” với Schneider Electric management cloud.

Lỗ hổng thứ ba, được xác định là CVE-2022-0715, liên quan đến firmware của “hầu hết các thiết bị APC Smart-UPS”, không được ký bằng mật mã và không thể xác minh tính xác thực của nó khi được cài đặt trên hệ thống.

Mặc dù firmware được mã hóa (đối xứng), nhưng lại thiếu chữ ký mật mã, cho phép các tác nhân đe dọa tạo ra một phiên bản độc hại và gửi dưới dạng bản cập nhật cho các thiết bị UPS nhắm mục tiêu để thực thi mã từ xa (RCE).

Các nhà nghiên cứu của Armis đã có thể khai thác lỗ hổng và xây dựng phiên bản firmware APC độc hại được các thiết bị Smart-UPS chấp nhận như một bản cập nhật chính thức, một quá trình được thực hiện khác nhau tùy thuộc vào mục tiêu:

“[CVE-2022-22806 và CVE-2022-22805] liên quan đến kết nối TLS giữa UPS và đám mây Schneider Electric. Các thiết bị hỗ trợ tính năng SmartConnect sẽ tự động thiết lập kết nối TLS khi khởi động hoặc bất cứ khi nào kết nối đám mây tạm thời bị mất”- Armis Labs

Cả hai lỗ hổng đều do xử lý lỗi TLS không đúng trong kết nối TLS từ Smart-UPS đến máy chủ Schneider Electric và chúng dẫn đến việc thực thi mã từ xa khi được khai thác đúng cách.

Báo cáo của các nhà nghiên cứu giải thích các khía cạnh kỹ thuật cho cả ba lỗ hổng TLStorm và cung cấp một loạt các khuyến nghị để bảo mật các thiết bị UPS:

Các sai sót ảnh hưởng đến hệ thống APC Smart-UPS phổ biến trong nhiều lĩnh vực hoạt động, bao gồm chính phủ, chăm sóc sức khỏe, công nghiệp, CNTT và bán lẻ.

Các thiết bị UPS hoạt động như các giải pháp dự phòng điện khẩn cấp và có mặt trong các trung tâm dữ liệu, cơ sở công nghiệp, bệnh viện…

Các nhà nghiên cứu tại Armis, một công ty cung cấp giải pháp an ninh mạng cho các thiết bị được kết nối trong doanh nghiệp, đã tìm ra ba lỗ hổng trong dòng sản phẩm APC’s SmartConnect và Smart-UPS.

Hai trong số các lỗ hổng CVE-2022-22805 và CVE-2022-22806 đang triển khai giao thức TLS (Transport Layer Security) kết nối các thiết bị Smart-UPS có tính năng “SmartConnect” với Schneider Electric management cloud.

Mặc dù firmware được mã hóa (đối xứng), nhưng lại thiếu chữ ký mật mã, cho phép các tác nhân đe dọa tạo ra một phiên bản độc hại và gửi dưới dạng bản cập nhật cho các thiết bị UPS nhắm mục tiêu để thực thi mã từ xa (RCE).

Các nhà nghiên cứu của Armis đã có thể khai thác lỗ hổng và xây dựng phiên bản firmware APC độc hại được các thiết bị Smart-UPS chấp nhận như một bản cập nhật chính thức, một quá trình được thực hiện khác nhau tùy thuộc vào mục tiêu:

- Các thiết bị Smart-UPS mới nhất có chức năng kết nối đám mây SmartConnect có thể được nâng cấp từ bảng điều khiển quản lý đám mây qua Internet.

- Các thiết bị Smart-UPS cũ hơn sử dụng Thẻ quản lý mạng (NMC) có thể được cập nhật qua mạng cục bộ

- Hầu hết các thiết bị Smart-UPS cũng có thể được nâng cấp bằng ổ USB

“[CVE-2022-22806 và CVE-2022-22805] liên quan đến kết nối TLS giữa UPS và đám mây Schneider Electric. Các thiết bị hỗ trợ tính năng SmartConnect sẽ tự động thiết lập kết nối TLS khi khởi động hoặc bất cứ khi nào kết nối đám mây tạm thời bị mất”- Armis Labs

Cả hai lỗ hổng đều do xử lý lỗi TLS không đúng trong kết nối TLS từ Smart-UPS đến máy chủ Schneider Electric và chúng dẫn đến việc thực thi mã từ xa khi được khai thác đúng cách.

Báo cáo của các nhà nghiên cứu giải thích các khía cạnh kỹ thuật cho cả ba lỗ hổng TLStorm và cung cấp một loạt các khuyến nghị để bảo mật các thiết bị UPS:

- Cài đặt các bản vá có sẵn trên trang web Schneider Electric

- Nếu bạn đang sử dụng NMC, hãy thay đổi mật khẩu NMC mặc định (“apc”) và cài đặt chứng chỉ SSL được ký công khai để kẻ tấn công trên mạng của bạn sẽ không thể chặn mật khẩu mới. Để hạn chế hơn nữa bề mặt tấn công của NMC của bạn, hãy tham khảo Sổ tay Bảo mật Schneider Electric dành cho NMC 2 và NMC 3.

- Triển khai danh sách kiểm soát truy cập (ACL) trong đó các thiết bị UPS chỉ được phép giao tiếp với một nhóm thiết bị quản lý nhỏ và Schneider Electric Cloud thông qua liên lạc được mã hóa.

Theo: Bleeping computer