WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Lỗi POODLE qua mặt cơ chế mã hóa TLS ảnh hưởng tới 10% website

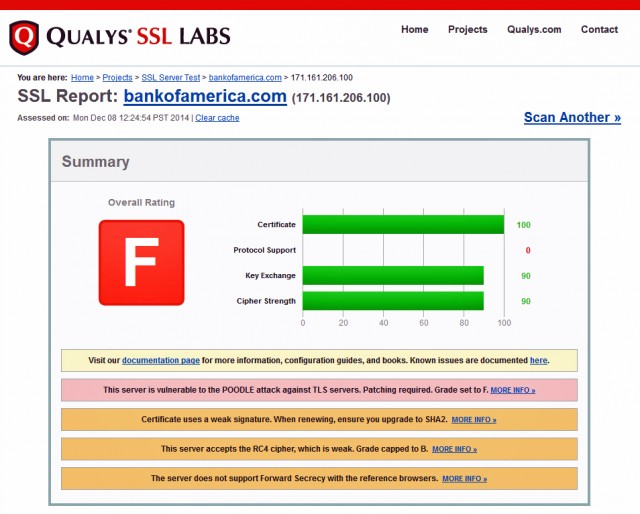

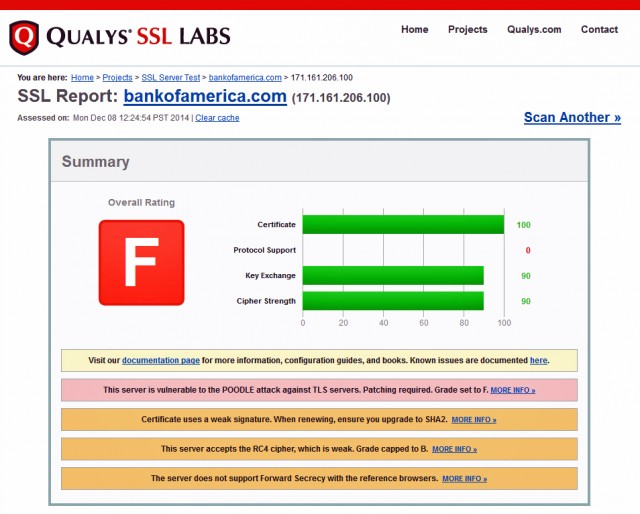

Một số trang web hàng đầu thế giới – bao gồm website của Bank of America, công ty VMware, Bộ Cựu chiến binh Hoa Kỳ, và hãng Accenture – đứng trước nguy cơ trở thành nạn nhân của những vụ tấn công vượt qua cơ chế mã hóa TLS (Transport Layer Security).

Tấn công TLS được cho là biến thể của tấn công POODLE qua mặt cơ chế SSL được phát hiện 2 tháng trước. POODLE cho phép tin tặc kiểm soát thiết bị phát Wi-Fi và các kết nối Internet không an toàn khác để giải mã lưu lượng HTTPS được mã hóa bởi SSL 3.0. Các nhà phát triển trình duyệt nhanh chóng phản ứng bằng cách hạn chế hoặc ngừng sử dụng SSL 3.0. Đây là động thái được cho là ngăn chặn được việc khai thác lỗi này.

Theo các chuyên gia an ninh mạng, để tấn công theo hình thức POODLE, tin tặc phải thực hiện khá nhiều công đoạn phức tạp và khó thành công trong thực tế. Tin tặc cần giả mạo gói tin được trao đổi giữa trang web và người dùng cuối, buộc họ sử dụng SSL 3.0. Ngoài ra, tin tặc cũng phải thay đổi các giao dịch hàng nghìn lần mới có thể đoán được nội dung các đoạn dữ liệu đã được mã hóa, từng ký tự một. Sử dụng hình thức tấn công padding oracle để giảm nội dung các đoạn dữ liệu, tin tặc có thể lấy được cookie xác thực hoặc token an ninh được sử dụng để truy cập tài khoản người dùng hoặc các phần giới hạn của trang web có lỗ hổng. Hình thức tấn công mới qua mặt TLS cũng hoạt động theo cách tương tự, nhưng khai thác đơn giản hơn.

“Mức độ ảnh hưởng của tấn công TLS tương tự với POODLE, ngoại trừ việc khá dễ thực hiện – không cần hạ cấp client xuống SSL 3.0, bởi vì tin tặc có thể sử dụng ngay cả TLS 1.2. Mục tiêu chính là các trình duyệt, vì tin tặc phải cài JavaScript độc hại để khởi phát cuộc tấn công. Một cuộc tấn công thành công sử dụng 256 truy vấn để mở một ký tự cookie, hoặc chỉ 4096 truy vấn để giải mã một cookie 16 ký tự. Do đó, hình thức tấn công này có tính thực thi khá cao”, Giám đốc hãng an ninh Qualys cho biết.

Cho đến thời điểm hiện tại, các giải pháp cân bằng tải máy chủ và các thiết bị tương tự của 2 nhà sản xuất F5 và A10 được xác định có lỗ hổng. Mặc dù các phiên bản gần đây của TLS yêu cầu cơ chế kiểm tra tấn công Oracle, F5 và A10 lại bỏ qua bước này, khiến các thiết bị đứng trước nguy cơ bị tấn công. F5 vừa đưa ra thông báo chi tiết về các sản phẩm có lỗ hổng và hướng dẫn khắc phục, trong khi chưa thấy động thái gì từ phía A10.

Tấn công TLS được cho là biến thể của tấn công POODLE qua mặt cơ chế SSL được phát hiện 2 tháng trước. POODLE cho phép tin tặc kiểm soát thiết bị phát Wi-Fi và các kết nối Internet không an toàn khác để giải mã lưu lượng HTTPS được mã hóa bởi SSL 3.0. Các nhà phát triển trình duyệt nhanh chóng phản ứng bằng cách hạn chế hoặc ngừng sử dụng SSL 3.0. Đây là động thái được cho là ngăn chặn được việc khai thác lỗi này.

Theo các chuyên gia an ninh mạng, để tấn công theo hình thức POODLE, tin tặc phải thực hiện khá nhiều công đoạn phức tạp và khó thành công trong thực tế. Tin tặc cần giả mạo gói tin được trao đổi giữa trang web và người dùng cuối, buộc họ sử dụng SSL 3.0. Ngoài ra, tin tặc cũng phải thay đổi các giao dịch hàng nghìn lần mới có thể đoán được nội dung các đoạn dữ liệu đã được mã hóa, từng ký tự một. Sử dụng hình thức tấn công padding oracle để giảm nội dung các đoạn dữ liệu, tin tặc có thể lấy được cookie xác thực hoặc token an ninh được sử dụng để truy cập tài khoản người dùng hoặc các phần giới hạn của trang web có lỗ hổng. Hình thức tấn công mới qua mặt TLS cũng hoạt động theo cách tương tự, nhưng khai thác đơn giản hơn.

“Mức độ ảnh hưởng của tấn công TLS tương tự với POODLE, ngoại trừ việc khá dễ thực hiện – không cần hạ cấp client xuống SSL 3.0, bởi vì tin tặc có thể sử dụng ngay cả TLS 1.2. Mục tiêu chính là các trình duyệt, vì tin tặc phải cài JavaScript độc hại để khởi phát cuộc tấn công. Một cuộc tấn công thành công sử dụng 256 truy vấn để mở một ký tự cookie, hoặc chỉ 4096 truy vấn để giải mã một cookie 16 ký tự. Do đó, hình thức tấn công này có tính thực thi khá cao”, Giám đốc hãng an ninh Qualys cho biết.

Cho đến thời điểm hiện tại, các giải pháp cân bằng tải máy chủ và các thiết bị tương tự của 2 nhà sản xuất F5 và A10 được xác định có lỗ hổng. Mặc dù các phiên bản gần đây của TLS yêu cầu cơ chế kiểm tra tấn công Oracle, F5 và A10 lại bỏ qua bước này, khiến các thiết bị đứng trước nguy cơ bị tấn công. F5 vừa đưa ra thông báo chi tiết về các sản phẩm có lỗ hổng và hướng dẫn khắc phục, trong khi chưa thấy động thái gì từ phía A10.

Nguồn: Ars Technica

Chỉnh sửa lần cuối bởi người điều hành: