-

18/08/2021

-

45

-

73 bài viết

Lợi dụng challenge “Invisible Body” của TikTok để phát tán mã độc

Tin tặc đang lợi dụng một thử thách thịnh hành trên TikTok có tên 'Invisible Challenge' (Thử thách vô hình) để phát tán mã độc trên hàng nghìn thiết bị. Hacker sẽ đánh cắp mật khẩu, tài khoản Discord và ví tiền điện tử của các nạn nhân.

Một thử thách TikTok mới và thịnh hành yêu cầu bạn quay video “không mặc gì” và sử dụng bộ lọc "Invisible Body" của TikTok, bộ lọc này sẽ loại bỏ phần thân khỏi video và thay thế bằng hình nền mờ.

Invisible Body đã dẫn đến việc người dùng đăng tải các video được cho là khi họ “không mặc gì” nhưng bị che bởi bộ lọc lên Tiktok

Tận dụng điều này, tin tặc đã tạo video TikTok nói rằng chúng cung cấp bộ lọc đặc biệt có thể loại bỏ hiệu ứng “che cơ thể” của TikTok và phơi bày hình ảnh nhạy cảm của chủ video.

Tuy nhiên, phần mềm này là giả mạo, nó tải về và cài đặt phần mềm độc hại "WASP Stealer (Discord Token Grabber)", có khả năng đánh cắp tài khoản, mật khẩu và thẻ tín dụng Discord được lưu trữ trên trình duyệt, ví tiền điện tử và cả tệp tin từ máy tính của nạn nhân.

Những video này đã nhận được hơn một triệu lượt xem ngay sau khi được đăng, một máy chủ Discord của tin tặc có hơn 30,000 thành viên.

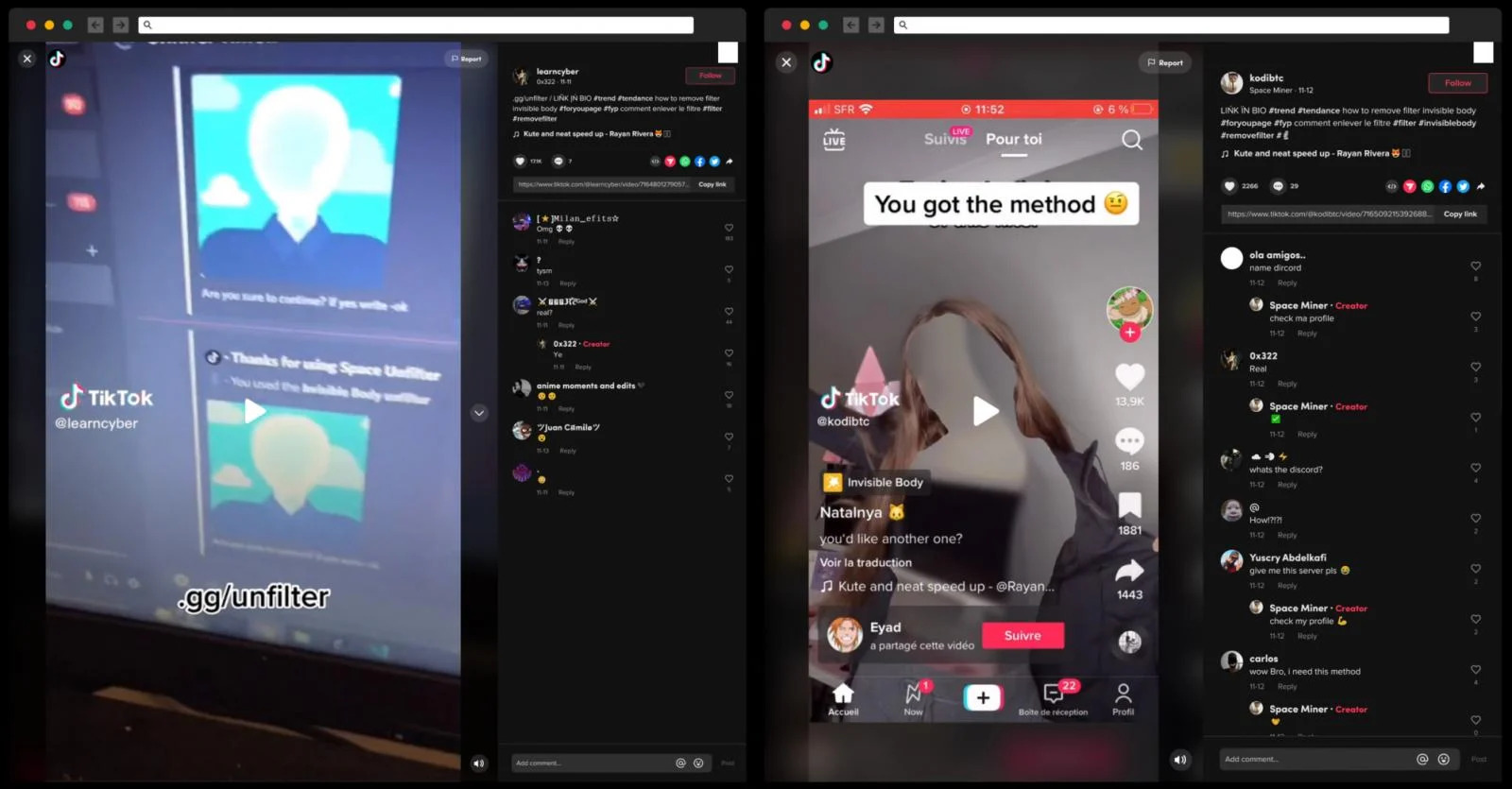

Uuser của tin tặc là @learncyber và @kodibtc được dùng để phát tán bộ lọc giả mạo nói trên nhằm cài mã độc qua máy chủ Discord có tên "Space Unfilter" đã bị ngăn chặn.

Sau đó, các tin tặc đã chuyển máy chủ Discord có khoảng 32,000 thành viên.

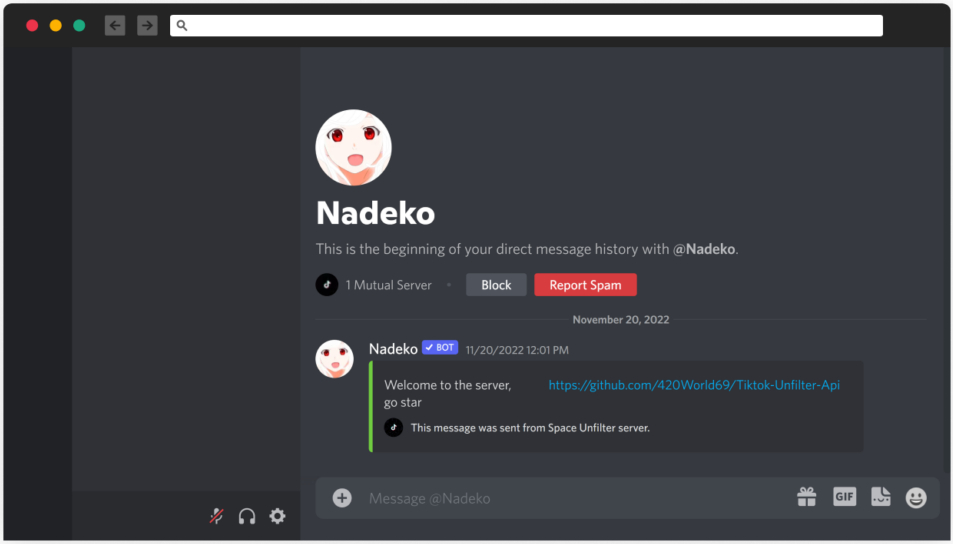

Khi các nạn nhân tham gia vào máy chủ Discord, họ sẽ nhận được đường link tới github độc hại.

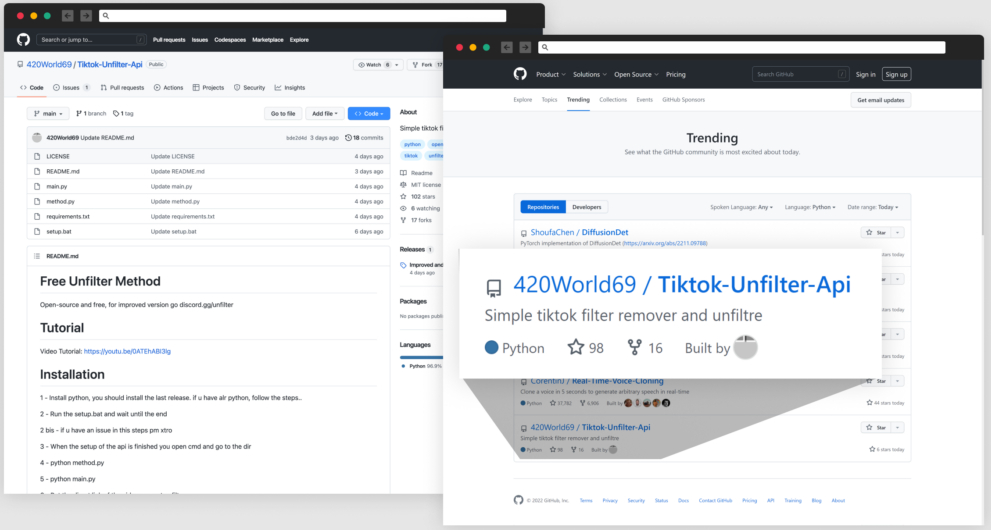

Thậm chí kho lưu trữ độc hại này đã đạt được danh hiệu "Dự án GitHub thịnh hành", có tới 103 stars và 18 forks.

Dự án này chứa tệp batch (.bat), khi được thực thi, sẽ cài đặt gói Python độc hại ( WASP downloader) và tệp ReadMe liên kết đến video YouTube có chứa hướng dẫn cài đặt công cụ "unfilter" TikTok.

Các nhà phân tích của Checkmarx phát hiện ra rằng những kẻ tấn công đã sử dụng nhiều gói Python được lưu trữ trên PyPI, bao gồm "tiktok-filter-api", "pyshftuler", "pyiopcs" và "pydesings", những gói mới được thêm vào mỗi khi các gói cũ bị báo cáo và xóa.

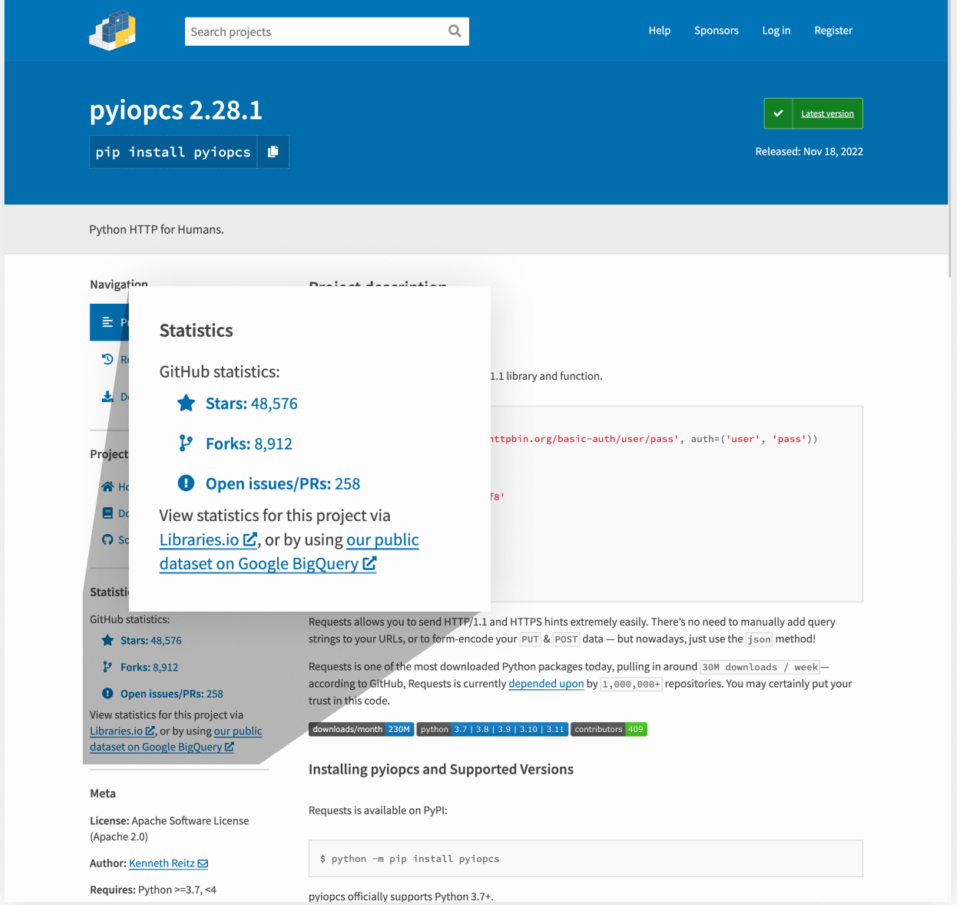

Ngoài ra, những kẻ tấn công sử dụng kỹ thuật "StarJacking" trên PyPI, giả liên kết dự án của chúng với một dự án GitHub phổ biến, để làm cho nó trông có vẻ hợp pháp.

Gói độc hại sao chép mã gốc và sửa đổi để cài đặt phần mềm độc hại WASP trên máy chủ.

Theo báo cáo của Checkmarx: "Có vẻ như cuộc tấn công này đang diễn ra và bất cứ khi nào nhóm bảo mật tại Python xóa các gói của tin tặc, chúng sẽ nhanh chóng ứng biến và tạo ra một tài khoản mới hoặc đơn giản là sử dụng một tên khác".

"Những cuộc tấn công này một lần nữa chứng minh rằng hacker đã bắt đầu tập trung vào hệ sinh thái mã nguồn mở. Chúng tôi tin rằng xu hướng này sẽ gia tăng vào năm 2023".

Một thử thách TikTok mới và thịnh hành yêu cầu bạn quay video “không mặc gì” và sử dụng bộ lọc "Invisible Body" của TikTok, bộ lọc này sẽ loại bỏ phần thân khỏi video và thay thế bằng hình nền mờ.

Invisible Body đã dẫn đến việc người dùng đăng tải các video được cho là khi họ “không mặc gì” nhưng bị che bởi bộ lọc lên Tiktok

Tận dụng điều này, tin tặc đã tạo video TikTok nói rằng chúng cung cấp bộ lọc đặc biệt có thể loại bỏ hiệu ứng “che cơ thể” của TikTok và phơi bày hình ảnh nhạy cảm của chủ video.

Tuy nhiên, phần mềm này là giả mạo, nó tải về và cài đặt phần mềm độc hại "WASP Stealer (Discord Token Grabber)", có khả năng đánh cắp tài khoản, mật khẩu và thẻ tín dụng Discord được lưu trữ trên trình duyệt, ví tiền điện tử và cả tệp tin từ máy tính của nạn nhân.

Những video này đã nhận được hơn một triệu lượt xem ngay sau khi được đăng, một máy chủ Discord của tin tặc có hơn 30,000 thành viên.

Nhắm mục tiêu xu hướng TikTok

Trong một báo cáo mới của công ty an ninh mạng Checkmarx, các nhà nghiên cứu đã tìm thấy hai video TikTok được đăng bởi những kẻ tấn công. Hai video này đã nhanh chóng đạt được hơn một triệu lượt xem.Uuser của tin tặc là @learncyber và @kodibtc được dùng để phát tán bộ lọc giả mạo nói trên nhằm cài mã độc qua máy chủ Discord có tên "Space Unfilter" đã bị ngăn chặn.

Sau đó, các tin tặc đã chuyển máy chủ Discord có khoảng 32,000 thành viên.

Khi các nạn nhân tham gia vào máy chủ Discord, họ sẽ nhận được đường link tới github độc hại.

Thậm chí kho lưu trữ độc hại này đã đạt được danh hiệu "Dự án GitHub thịnh hành", có tới 103 stars và 18 forks.

Dự án này chứa tệp batch (.bat), khi được thực thi, sẽ cài đặt gói Python độc hại ( WASP downloader) và tệp ReadMe liên kết đến video YouTube có chứa hướng dẫn cài đặt công cụ "unfilter" TikTok.

Các nhà phân tích của Checkmarx phát hiện ra rằng những kẻ tấn công đã sử dụng nhiều gói Python được lưu trữ trên PyPI, bao gồm "tiktok-filter-api", "pyshftuler", "pyiopcs" và "pydesings", những gói mới được thêm vào mỗi khi các gói cũ bị báo cáo và xóa.

Ngoài ra, những kẻ tấn công sử dụng kỹ thuật "StarJacking" trên PyPI, giả liên kết dự án của chúng với một dự án GitHub phổ biến, để làm cho nó trông có vẻ hợp pháp.

Gói độc hại sao chép mã gốc và sửa đổi để cài đặt phần mềm độc hại WASP trên máy chủ.

Theo báo cáo của Checkmarx: "Có vẻ như cuộc tấn công này đang diễn ra và bất cứ khi nào nhóm bảo mật tại Python xóa các gói của tin tặc, chúng sẽ nhanh chóng ứng biến và tạo ra một tài khoản mới hoặc đơn giản là sử dụng một tên khác".

"Những cuộc tấn công này một lần nữa chứng minh rằng hacker đã bắt đầu tập trung vào hệ sinh thái mã nguồn mở. Chúng tôi tin rằng xu hướng này sẽ gia tăng vào năm 2023".

Theo: BleepingComputer

Chỉnh sửa lần cuối: