-

06/04/2022

-

23

-

41 bài viết

Lỗ hổng UnRAR cho phép hacker tấn công máy chủ Zimbra Webmail

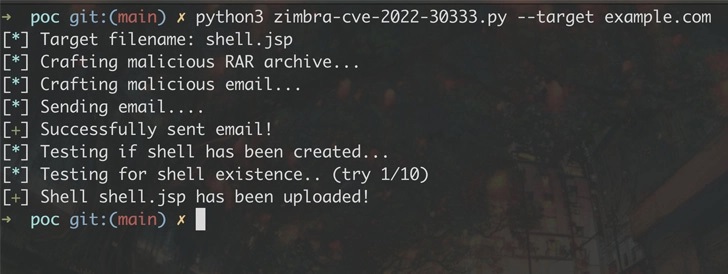

Một lỗ hổng an ninh mới được phát hiện trong tiện ích UnRAR của RARlab. Khai thác thành công lỗ hổng, hacker có thể thực thi mã tùy ý từ xa trên một hệ thống dựa trên mã nhị phân.

Lỗ hổng CVE-2022-30333, liên quan đến lỗi truyền qua đường dẫn trong các phiên bản Unix của UnRAR, có thể được kích hoạt khi giải nén một tập tin RAR độc hại.

Sau khi thông báo về lỗ hổng ngày 4/5, RarLab đã khắc phục trong phiên bản 6.12 phát hành vào ngày 6/5. Các phiên bản khác của phần mềm, bao gồm cả những phiên bản dành cho hệ điều hành Windows và Android đều không bị ảnh hưởng.

Chuyên gia an ninh mạng Simon Scannell của SonarSource cho biết: “Kẻ tấn công có thể tạo các tệp bên ngoài thư mục giải nén khi một ứng dụng hoặc một người dùng giải nén một tập tin không đáng tin cậy”. "Nếu họ có thể ghi vào một vị trí đã biết, họ có khả năng lợi dụng nó theo cách dẫn đến việc thực thi các lệnh tùy ý trên hệ thống."

Cần lưu ý rằng bất kỳ phần mềm nào sử dụng phiên bản UnRAR chưa được vá để giải nén các tập tin không đáng tin cậy thì đều có khả năng bị ảnh hưởng bởi lỗ hổng.

Điều này cũng bao gồm máy chủ Zimbra, trong đó lỗ hổng có thể dẫn đến việc thực thi mã từ xa trong một phiên làm việc đã được xác thực trước trên một phiên bản bị ảnh hưởng. Điều này cung cấp cho kẻ tấn công quyền truy cập hoàn toàn vào các máy chủ email và thậm chí lợi dụng nó để truy cập hoặc ghi đè các tài nguyên nội bộ khác trong mạng lưới của tổ chức.

Về cơ bản, lỗ hổng liên quan đến một cuộc tấn công Symbolic link, trong đó kho lưu trữ RAR được tạo ra để chứa một liên kết tượng trưng là sự kết hợp của cả dấu gạch chéo xuôi và dấu gạch chéo ngược (ví dụ: ".. \ .. \ .. \ tmp / shell") để bỏ qua các hàm kiểm tra và giải nén nó ra bên ngoài thư mục mong đợi.

Cụ thể hơn, điểm yếu liên quan đến một chức năng được thiết kế để chuyển đổi dấu gạch chéo ngược (“\”) thành dấu gạch chéo xuôi (“/”) để các tệp lưu trữ RAR được tạo trên Windows có thể được trích xuất trên hệ thống Unix, thay đổi liên kết tượng trưng nói trên thành "../../../tmp/shell".

Bằng cách lợi dụng hành vi này, kẻ tấn công có thể ghi các tệp tùy ý ở bất kỳ đâu trên hệ thống tệp đích, bao gồm cả việc tạo trình bao JSP trong thư mục web của Zimbra và thực hiện các lệnh độc hại.

Lỗ hổng CVE-2022-30333, liên quan đến lỗi truyền qua đường dẫn trong các phiên bản Unix của UnRAR, có thể được kích hoạt khi giải nén một tập tin RAR độc hại.

Sau khi thông báo về lỗ hổng ngày 4/5, RarLab đã khắc phục trong phiên bản 6.12 phát hành vào ngày 6/5. Các phiên bản khác của phần mềm, bao gồm cả những phiên bản dành cho hệ điều hành Windows và Android đều không bị ảnh hưởng.

Chuyên gia an ninh mạng Simon Scannell của SonarSource cho biết: “Kẻ tấn công có thể tạo các tệp bên ngoài thư mục giải nén khi một ứng dụng hoặc một người dùng giải nén một tập tin không đáng tin cậy”. "Nếu họ có thể ghi vào một vị trí đã biết, họ có khả năng lợi dụng nó theo cách dẫn đến việc thực thi các lệnh tùy ý trên hệ thống."

Cần lưu ý rằng bất kỳ phần mềm nào sử dụng phiên bản UnRAR chưa được vá để giải nén các tập tin không đáng tin cậy thì đều có khả năng bị ảnh hưởng bởi lỗ hổng.

Điều này cũng bao gồm máy chủ Zimbra, trong đó lỗ hổng có thể dẫn đến việc thực thi mã từ xa trong một phiên làm việc đã được xác thực trước trên một phiên bản bị ảnh hưởng. Điều này cung cấp cho kẻ tấn công quyền truy cập hoàn toàn vào các máy chủ email và thậm chí lợi dụng nó để truy cập hoặc ghi đè các tài nguyên nội bộ khác trong mạng lưới của tổ chức.

Về cơ bản, lỗ hổng liên quan đến một cuộc tấn công Symbolic link, trong đó kho lưu trữ RAR được tạo ra để chứa một liên kết tượng trưng là sự kết hợp của cả dấu gạch chéo xuôi và dấu gạch chéo ngược (ví dụ: ".. \ .. \ .. \ tmp / shell") để bỏ qua các hàm kiểm tra và giải nén nó ra bên ngoài thư mục mong đợi.

Cụ thể hơn, điểm yếu liên quan đến một chức năng được thiết kế để chuyển đổi dấu gạch chéo ngược (“\”) thành dấu gạch chéo xuôi (“/”) để các tệp lưu trữ RAR được tạo trên Windows có thể được trích xuất trên hệ thống Unix, thay đổi liên kết tượng trưng nói trên thành "../../../tmp/shell".

Bằng cách lợi dụng hành vi này, kẻ tấn công có thể ghi các tệp tùy ý ở bất kỳ đâu trên hệ thống tệp đích, bao gồm cả việc tạo trình bao JSP trong thư mục web của Zimbra và thực hiện các lệnh độc hại.

Nguồn: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: