-

06/04/2022

-

23

-

41 bài viết

Lỗ hổng trong API của Travis CI làm lộ hàng nghìn Access Token của người dùng

Một lỗ hổng an ninh chưa được khắc phục trong Travis CI API đã khiến cho hàng nghìn Access Token của người dùng trở thành mục tiêu của các cuộc tấn công tiềm ẩn. Điều này cho phép kẻ tấn công xâm phạm vào cơ sở hạ tầng đám mây, thực hiện thay đổi mã xác thực và bắt đầu các cuộc tấn công chuỗi cung ứng.

"Hơn 770 triệu log (nhật ký) của người dùng bị lộ lọt, từ đó kẻ tấn công có thể dễ dàng trích xuất Access Token, khóa truy cập hoặc thông tin đăng nhập của các nền tảng đám mây khác được liên kết với tài khoản như GitHub, AWS hay Docker Hub", các chuyên gia của công ty Aqua đề cập trong một báo cáo.

Travis CI là một dịch vụ tích hợp liên tục được sử dụng để xây dựng và kiểm tra các dự án phần mềm được lưu trữ trên các nền tảng đám mây như GitHub và Bitbucket.

Lỗ hổng đã được báo cáo từ năm 2015 và 2019, bắt nguồn từ thực tế là API cho phép truy cập vào lịch sử nhật ký ở dạng bản rõ, từ đó hacker có thể "tìm nạp các nhật ký mà trước đây không có sẵn thông qua API".

Các bản ghi nhật ký kể từ tháng 1 năm 2013 cho đến tháng 5 năm 2022, tính từ nhật ký số 4.280.000 cho đến 774.807.924, đều có thể bị truy xuất thông qua API.

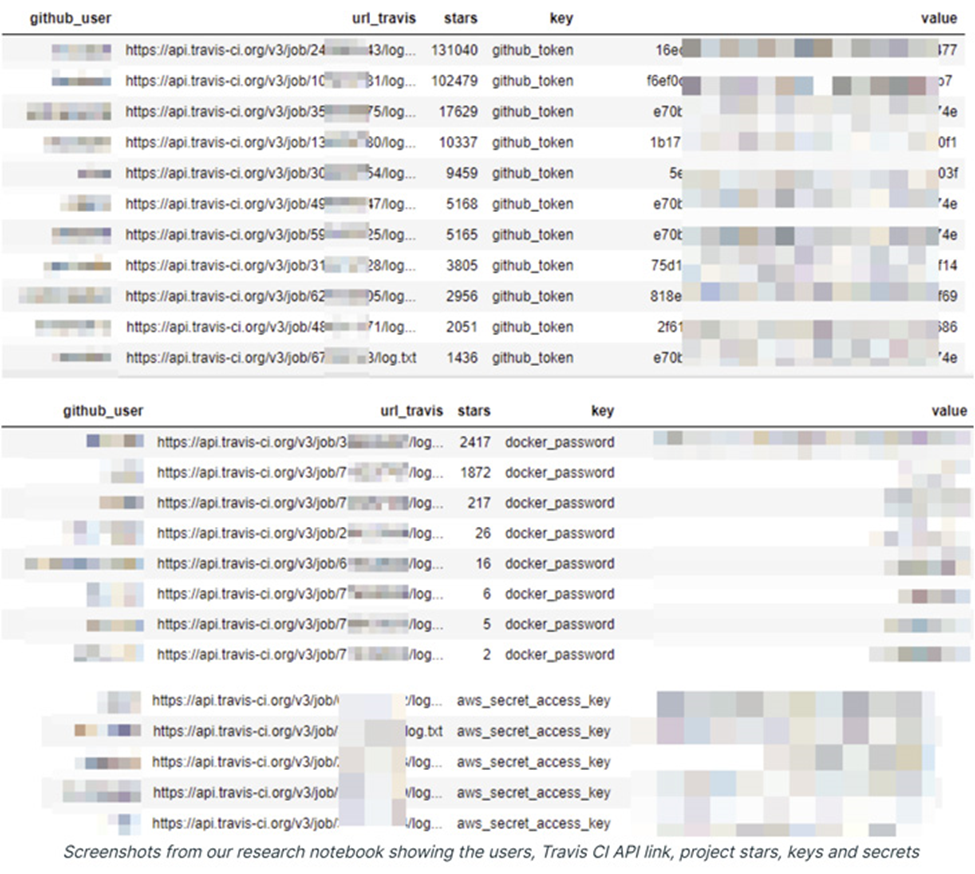

Một phân tích sâu hơn về 20.000 nhật ký tiết lộ 73.000 Access Token, khóa truy cập và thông tin đăng nhập của các nền tảng đám mây khác được liên kết với tài khoản như GitHub, AWS hay Docker Hub.

Mặc dù Travis CI đã nỗ lực khắc phục vấn đề này bằng việc giới hạn tỷ lệ API, tự động ẩn đi các biến môi trường và mã thông báo từ nhật ký bằng cách hiển thị chuỗi "[secure]" ở vị trí của chúng, nhưng lỗ hổng này vẫn bị khai thác.

Một trong những chi tiết quan trọng là mặc dù "github_token" đã được ẩn đi, nhưng 20 biến thể khác của token này vẫn tuân theo một quy ước đặt tên khác, bao gồm github_secret, gh_token, github_api_key và github_secret, những biến thể này không bị ẩn đi bởi Travis CI.

Các chuyên gia cho biết: "Travis CI làm chậm tốc độ của các lệnh gọi API, điều này cản trở khả năng truy vấn API trái phép. Tuy nhiên, trong trường hợp này thì điều đó là chưa đủ. Một kẻ tấn công lành nghề có thể tìm ra cách giải quyết để qua mặt vấn đề này."

"Với một hệ thống cho phép truy cập nhật ký thông qua API, kiểm duyệt không đầy đủ cùng với một số lượng lớn nhật ký có khả năng bị lộ, thì việc ẩn đi các thông tin nhạy cảm và thực hiện một quy trình yếu để giới hạn tốc độ truy cập API vẫn dẫn đến những tình huống nghiêm trọng".

Travis CI cho biết vấn đề này là do khâu thiết kế, yêu cầu người dùng nên tuân theo các hướng dẫn được khuyến nghị để tránh rò rỉ các thông tin nhạy cảm trong nhật ký và định kỳ thay đổi Access Token cũng như khóa truy cập.

Những phát hiện này đặc biệt quan trọng sau chiến dịch tấn công vào tháng 4 năm 2022 – cuộc tấn công sử dụng token người dùng OAuth được cấp cho Heroku và Travis CI để tăng cường quyền truy cập vào cơ sở hạ tầng NPM và sao chép các kho lưu trữ cá nhân.

"Hơn 770 triệu log (nhật ký) của người dùng bị lộ lọt, từ đó kẻ tấn công có thể dễ dàng trích xuất Access Token, khóa truy cập hoặc thông tin đăng nhập của các nền tảng đám mây khác được liên kết với tài khoản như GitHub, AWS hay Docker Hub", các chuyên gia của công ty Aqua đề cập trong một báo cáo.

Travis CI là một dịch vụ tích hợp liên tục được sử dụng để xây dựng và kiểm tra các dự án phần mềm được lưu trữ trên các nền tảng đám mây như GitHub và Bitbucket.

Lỗ hổng đã được báo cáo từ năm 2015 và 2019, bắt nguồn từ thực tế là API cho phép truy cập vào lịch sử nhật ký ở dạng bản rõ, từ đó hacker có thể "tìm nạp các nhật ký mà trước đây không có sẵn thông qua API".

Các bản ghi nhật ký kể từ tháng 1 năm 2013 cho đến tháng 5 năm 2022, tính từ nhật ký số 4.280.000 cho đến 774.807.924, đều có thể bị truy xuất thông qua API.

Một phân tích sâu hơn về 20.000 nhật ký tiết lộ 73.000 Access Token, khóa truy cập và thông tin đăng nhập của các nền tảng đám mây khác được liên kết với tài khoản như GitHub, AWS hay Docker Hub.

Mặc dù Travis CI đã nỗ lực khắc phục vấn đề này bằng việc giới hạn tỷ lệ API, tự động ẩn đi các biến môi trường và mã thông báo từ nhật ký bằng cách hiển thị chuỗi "[secure]" ở vị trí của chúng, nhưng lỗ hổng này vẫn bị khai thác.

Một trong những chi tiết quan trọng là mặc dù "github_token" đã được ẩn đi, nhưng 20 biến thể khác của token này vẫn tuân theo một quy ước đặt tên khác, bao gồm github_secret, gh_token, github_api_key và github_secret, những biến thể này không bị ẩn đi bởi Travis CI.

Các chuyên gia cho biết: "Travis CI làm chậm tốc độ của các lệnh gọi API, điều này cản trở khả năng truy vấn API trái phép. Tuy nhiên, trong trường hợp này thì điều đó là chưa đủ. Một kẻ tấn công lành nghề có thể tìm ra cách giải quyết để qua mặt vấn đề này."

"Với một hệ thống cho phép truy cập nhật ký thông qua API, kiểm duyệt không đầy đủ cùng với một số lượng lớn nhật ký có khả năng bị lộ, thì việc ẩn đi các thông tin nhạy cảm và thực hiện một quy trình yếu để giới hạn tốc độ truy cập API vẫn dẫn đến những tình huống nghiêm trọng".

Travis CI cho biết vấn đề này là do khâu thiết kế, yêu cầu người dùng nên tuân theo các hướng dẫn được khuyến nghị để tránh rò rỉ các thông tin nhạy cảm trong nhật ký và định kỳ thay đổi Access Token cũng như khóa truy cập.

Những phát hiện này đặc biệt quan trọng sau chiến dịch tấn công vào tháng 4 năm 2022 – cuộc tấn công sử dụng token người dùng OAuth được cấp cho Heroku và Travis CI để tăng cường quyền truy cập vào cơ sở hạ tầng NPM và sao chép các kho lưu trữ cá nhân.

Nguồn: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: