Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Lỗ hổng trên plugin Disqus của WordPress

Trong quá trình kiểm tra hệ thống cho khách hàng, chuyên gia Nik Cubrilovic (Úc) đã phát hiện một số vấn đề bảo mật trong plugin hỗ trợ bình luận Disqus của WordPress. Tính đến thời điểm hiện tại, plugin này có số lượt tải về khoảng 1,5 triệu từ kho plugin Wordpress chính thống.

Vấn đề đầu tiên được Cubrilovic phát hiện đó là lỗ hổng CSRF (Cross-site Request Forgery) trên file Manage.php. Chuyên gia này cho biết các tham số disqus_replace, disqus_public_key và disqus_secret_key đang được chuyển trực tiếp đến tính năng update_option của WordPress mà không qua lọc. Để khai thác lỗ hổng này, cần tạo một trang độc hại và sử dụng kỹ thuật xã hội để lừa quản trị click vào trang đó.

Lỗ hổng thứ hai ít nguy hiểm hơn lỗi thứ nhất một chút. Do việc kiểm tra bị lỗi nên các yêu cầu giả (cross-site request forgery) có thể được sử dụng để kích hoạt việc reset hoặc xóa các hàm của hệ thống bình luận Disqus. Điều này có thể khiến các bình luận trên hệ thống bị xóa.

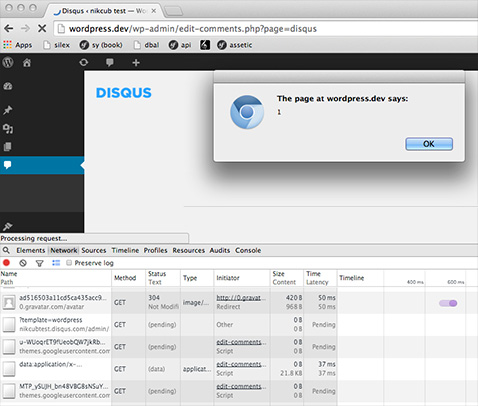

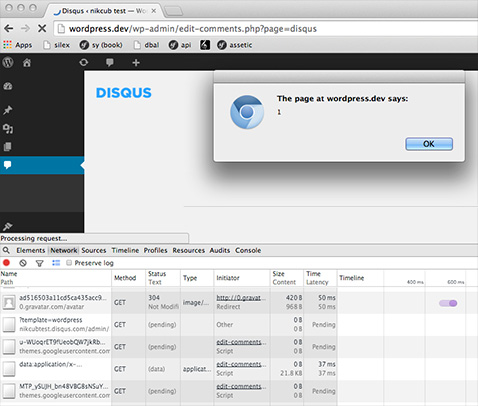

Vấn đề cuối cùng được Cubrilovic phát hiện liên quan đến tham số “step” (step parameter) được lưu trữ không lọc và có thể được sử dụng trong tấn công XSS.

Những lỗ hổng này đã được vá trong phiên bản mới nhất của Disqus 2.7.6 tung ra vào ngày 24/6. Cubrilovic đến tận giờ mới công bố chi tiết các lỗ hổng để đảm bảo đủ thời gian cho Wordpress đưa ra bản vá lỗi.

Vấn đề đầu tiên được Cubrilovic phát hiện đó là lỗ hổng CSRF (Cross-site Request Forgery) trên file Manage.php. Chuyên gia này cho biết các tham số disqus_replace, disqus_public_key và disqus_secret_key đang được chuyển trực tiếp đến tính năng update_option của WordPress mà không qua lọc. Để khai thác lỗ hổng này, cần tạo một trang độc hại và sử dụng kỹ thuật xã hội để lừa quản trị click vào trang đó.

Lỗ hổng thứ hai ít nguy hiểm hơn lỗi thứ nhất một chút. Do việc kiểm tra bị lỗi nên các yêu cầu giả (cross-site request forgery) có thể được sử dụng để kích hoạt việc reset hoặc xóa các hàm của hệ thống bình luận Disqus. Điều này có thể khiến các bình luận trên hệ thống bị xóa.

Vấn đề cuối cùng được Cubrilovic phát hiện liên quan đến tham số “step” (step parameter) được lưu trữ không lọc và có thể được sử dụng trong tấn công XSS.

Những lỗ hổng này đã được vá trong phiên bản mới nhất của Disqus 2.7.6 tung ra vào ngày 24/6. Cubrilovic đến tận giờ mới công bố chi tiết các lỗ hổng để đảm bảo đủ thời gian cho Wordpress đưa ra bản vá lỗi.

Nguồn: Net Security

Chỉnh sửa lần cuối bởi người điều hành: