WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

450 bài viết

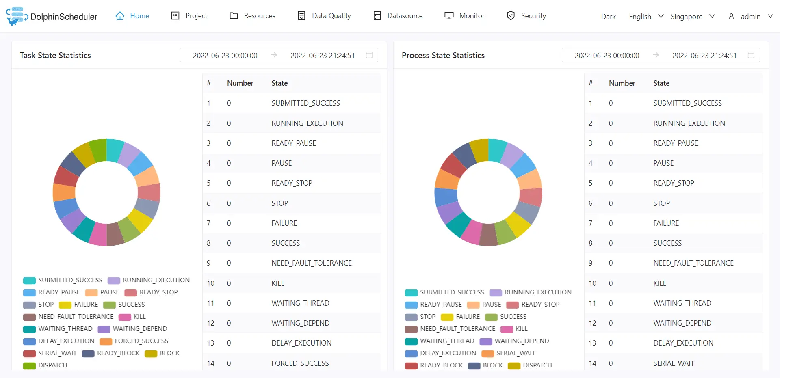

Lỗ hổng thực thi mã từ xa trong Apache Dolphinscheduler

Các nhà nghiên cứu vừa tiết lộ 4 lỗ hổng liên quan đến nền tảng lập lịch luồng công việc Apache DolphinScheduler, đặc biệt có một lỗi cho phép thực thi mã từ xa. Cụ thể:

CVE-2023-49250: có mức độ nghiêm trọng thấp xảy ra khi một phần mềm mạo danh DolphinScheduler mà không thông qua xác minh chứng thư số khi thực hiện các kết nối HTTPS. Việc này tạo cơ hội cho các cuộc tấn công Man-in-the-Middle (MiTM) trong đó kẻ tấn công có thể bắt chước một máy chủ hợp pháp và chặn các giao tiếp nhạy cảm.

CVE-2023-51770: mức độ quan trọng cho phép tiết lộ tệp tùy ý. Lỗ hổng cho phép kẻ tấn công đọc các tệp tin tùy ý trong máy chủ chạy DolphinScheduler. Các tệp tin cấu hình nhạy cảm, dữ liệu nội bộ hoặc thậm chí các tệp hệ thống có thể bị xâm phạm, tạo cơ hội để leo thang đặc quyền.

CVE-2023-50270: mức độ quan trọng xảy ra khi đổi mật khẩu nhưng vẫn duy trì các phiên người dùng sử dụng DolfinScheduler. Về lý thuyết bất kỳ kẻ tấn công nào có được phiên đăng nhập cũ đều có thể kế thừa các quyền tương tự mà người dùng có trước khi đổi mật khẩu.

CVE-2023-49109: mức độ quan trọng cho phép thực thi mã từ xa. Đây là lỗ hổng nghiêm trọng nhất có thể cho phép kẻ tấn công thực thi mã trên máy chủ DolphinScheduler từ đó toàn quyền xâm nhập hệ thống, trích xuất dữ liệu và di chuyển ngang hàng trong mạng.

Đội ngũ phát triển của DolphinScheduler đã nhanh chóng phát hành bản vá để giải quyết các lỗ hổng này. Người dùng được khuyến cáo nâng cấp lên phiên bản 3.2.1 càng sớm càng tốt để bảo vệ máy chủ của mình.

CVE-2023-49250: có mức độ nghiêm trọng thấp xảy ra khi một phần mềm mạo danh DolphinScheduler mà không thông qua xác minh chứng thư số khi thực hiện các kết nối HTTPS. Việc này tạo cơ hội cho các cuộc tấn công Man-in-the-Middle (MiTM) trong đó kẻ tấn công có thể bắt chước một máy chủ hợp pháp và chặn các giao tiếp nhạy cảm.

CVE-2023-51770: mức độ quan trọng cho phép tiết lộ tệp tùy ý. Lỗ hổng cho phép kẻ tấn công đọc các tệp tin tùy ý trong máy chủ chạy DolphinScheduler. Các tệp tin cấu hình nhạy cảm, dữ liệu nội bộ hoặc thậm chí các tệp hệ thống có thể bị xâm phạm, tạo cơ hội để leo thang đặc quyền.

CVE-2023-50270: mức độ quan trọng xảy ra khi đổi mật khẩu nhưng vẫn duy trì các phiên người dùng sử dụng DolfinScheduler. Về lý thuyết bất kỳ kẻ tấn công nào có được phiên đăng nhập cũ đều có thể kế thừa các quyền tương tự mà người dùng có trước khi đổi mật khẩu.

CVE-2023-49109: mức độ quan trọng cho phép thực thi mã từ xa. Đây là lỗ hổng nghiêm trọng nhất có thể cho phép kẻ tấn công thực thi mã trên máy chủ DolphinScheduler từ đó toàn quyền xâm nhập hệ thống, trích xuất dữ liệu và di chuyển ngang hàng trong mạng.

Đội ngũ phát triển của DolphinScheduler đã nhanh chóng phát hành bản vá để giải quyết các lỗ hổng này. Người dùng được khuyến cáo nâng cấp lên phiên bản 3.2.1 càng sớm càng tốt để bảo vệ máy chủ của mình.

Theo Security Online