WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Lỗ hổng Optionsbleed làm rò rỉ dữ liệu của Apache

Một lỗ hổng được tìm thấy trong HTTP Server (httpd) của Apache có thể khiến một số hệ thống bị rò rỉ dữ liệu nhạy cảm khi phản hồi lại các truy vấn HTTP OPTIONS.

Lỗ hổng có tên Optionsbleed được phát hiện bởi chuyên gia Hanno Böck và một nhà báo. Tên của lỗi này phần nào giống với lỗ hổng Heartbleed nghiêm trọng trong OpenSSL do việc khai thác cả hai đều dẫn đến "chảy máu" nội dung bộ nhớ. Tuy nhiên, mức độ và phạm vi của Optionsbleed không trầm trọng hay lan rộng bằng.

Lỗ hổng có tên Optionsbleed được phát hiện bởi chuyên gia Hanno Böck và một nhà báo. Tên của lỗi này phần nào giống với lỗ hổng Heartbleed nghiêm trọng trong OpenSSL do việc khai thác cả hai đều dẫn đến "chảy máu" nội dung bộ nhớ. Tuy nhiên, mức độ và phạm vi của Optionsbleed không trầm trọng hay lan rộng bằng.

Chuyên gia Böck nhận thấy các truy vấn dùng phương thức OPTIONS cho phép máy khách gửi yêu cầu đến máy chủ mà các phương thức HTTP hỗ trợ, có thể trả về dữ liệu bị hỏng (corrupted) thông qua header “Allow”.

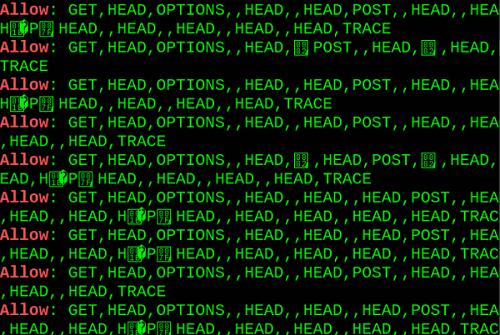

Thường việc phản hồi các yêu cầu OPTIONS sẽ bao gồm một danh sách các phương thức HTTP được hỗ trợ trong phần header Allow (ví dụ: “Allow: GET, POST, OPTIONS, HEAD”). Tuy nhiên, một số phản hồi các yêu cầu của chuyên gia trên lại như sau:

Allow: POST,OPTIONS,,HEAD,:09:44 GMT

Allow: GET,HEAD,OPTIONS,,HEAD,,HEAD,,HEAD,, HEAD,,HEAD,,HEAD,,HEAD,POST,,HEAD,, HEAD,!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN"

"http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd"

Allow: GET,HEAD,OPTIONS,=write HTTP/1.0,HEAD,,HEAD,POST,,HEAD,TRACE

Các phân tích sâu hơn cho thấy bộ nhớ máy chủ của Apache đã bị rò rỉ do lỗi use-after-free (lỗi bị khai thác để đưa vào các mã độc phục vụ cho mục đích tấn công sau này). Lỗ hổng này, có thể dẫn đến việc tiết lộ các dữ liệu nhạy cảm, và được đặt tên là CVE-2017-9798.

Lỗ hổng Optionsbleed ít nghiêm trọng hơn là bởi trong thực tế, hệ thống bị nhắm tới cần phải được cấu hình theo một cách nhất định để cuộc tấn công diễn ra và việc phản hồi không phải lúc nào cũng bao gồm các dữ liệu khác. Trong top 1 triệu website được truy cập nhiều nhất của Alexa, chỉ có 466 site có kết quả các header Allow bị hỏng khi chuyên tra trên gửi các truy vấn.

Apache là một trong những web server được sử dụng rộng rãi nhất. Theo dữ liệu từ Netcraft, trong tháng 8 có khoảng 40% trong hàng triệu trang web được truy cập nhiều nhất sử dụng Apache.

Với sự giúp đỡ từ Apache, Böck xác nhận lỗ hổng này chỉ ảnh hưởng đến một số cấu hình cụ thể.

Chuyên gia này cho biết, Apache hỗ trợ một giới hạn chỉ thị cấu hình để hạn chế một người dùng cụ thể truy cập vào các phương thức HTTP nhất định. Nếu có người thiết lập chỉ thị trên trong một file .htaccess cho một phương thức HTTP không đăng ký toàn cầu trên máy chủ thì dữ liệu sẽ bị lỗi corruption. Lỗi chỉ thị giới hạn tương tự cũng được tìm thấy ở Address Sanitizer.

Tuy lỗi này không phải là mối nguy cơ lớn với phần lớn các trang web đang sử dụng Apache nhưng nó có thể là một vấn đề nghiêm trọng trong các môi trường chia sẻ lưu trữ.

Chuyên gia này cũng cảnh báo: "Lỗi corruption không chỉ giới hạn ở một máy chủ ảo duy nhất. Một khách hàng của một nhà cung cấp lưu trữ chia sẻ có thể cố tình tạo ra một tập tin .htaccess gây ra lỗi corruption để có thể trích xuất dữ liệu bí mật từ các máy khác trên cùng một hệ thống".

Cũng theo chuyên gia này, các vụ rò rỉ đã được ghi nhận trong một bài báo về việc hỗ trợ các phương thức HTTP công bố vào tháng 5/2014, khoảng một tháng sau khi lỗ hổng Heartbleed được phát hiện, nhưng không ai chú ý tới vấn đề này lúc đó.

Do phía Apache không thể đưa ra thời gian cụ thể để vá lỗi, Böck đã quyết định công khai các phát hiện của mình trước khi Apache đưa ra bản sửa lỗi mới. Optionsbleed vẫn có thể được vá bằng cách thay đổi mã nguồn. Một số phân phối Linux cũng đã bắt đầu phát hành bản sửa lỗi.

Chuyên gia Böck nhận thấy các truy vấn dùng phương thức OPTIONS cho phép máy khách gửi yêu cầu đến máy chủ mà các phương thức HTTP hỗ trợ, có thể trả về dữ liệu bị hỏng (corrupted) thông qua header “Allow”.

Thường việc phản hồi các yêu cầu OPTIONS sẽ bao gồm một danh sách các phương thức HTTP được hỗ trợ trong phần header Allow (ví dụ: “Allow: GET, POST, OPTIONS, HEAD”). Tuy nhiên, một số phản hồi các yêu cầu của chuyên gia trên lại như sau:

Allow: POST,OPTIONS,,HEAD,:09:44 GMT

Allow: GET,HEAD,OPTIONS,,HEAD,,HEAD,,HEAD,, HEAD,,HEAD,,HEAD,,HEAD,POST,,HEAD,, HEAD,!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN"

"http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd"

Allow: GET,HEAD,OPTIONS,=write HTTP/1.0,HEAD,,HEAD,POST,,HEAD,TRACE

Các phân tích sâu hơn cho thấy bộ nhớ máy chủ của Apache đã bị rò rỉ do lỗi use-after-free (lỗi bị khai thác để đưa vào các mã độc phục vụ cho mục đích tấn công sau này). Lỗ hổng này, có thể dẫn đến việc tiết lộ các dữ liệu nhạy cảm, và được đặt tên là CVE-2017-9798.

Lỗ hổng Optionsbleed ít nghiêm trọng hơn là bởi trong thực tế, hệ thống bị nhắm tới cần phải được cấu hình theo một cách nhất định để cuộc tấn công diễn ra và việc phản hồi không phải lúc nào cũng bao gồm các dữ liệu khác. Trong top 1 triệu website được truy cập nhiều nhất của Alexa, chỉ có 466 site có kết quả các header Allow bị hỏng khi chuyên tra trên gửi các truy vấn.

Apache là một trong những web server được sử dụng rộng rãi nhất. Theo dữ liệu từ Netcraft, trong tháng 8 có khoảng 40% trong hàng triệu trang web được truy cập nhiều nhất sử dụng Apache.

Với sự giúp đỡ từ Apache, Böck xác nhận lỗ hổng này chỉ ảnh hưởng đến một số cấu hình cụ thể.

Chuyên gia này cho biết, Apache hỗ trợ một giới hạn chỉ thị cấu hình để hạn chế một người dùng cụ thể truy cập vào các phương thức HTTP nhất định. Nếu có người thiết lập chỉ thị trên trong một file .htaccess cho một phương thức HTTP không đăng ký toàn cầu trên máy chủ thì dữ liệu sẽ bị lỗi corruption. Lỗi chỉ thị giới hạn tương tự cũng được tìm thấy ở Address Sanitizer.

Tuy lỗi này không phải là mối nguy cơ lớn với phần lớn các trang web đang sử dụng Apache nhưng nó có thể là một vấn đề nghiêm trọng trong các môi trường chia sẻ lưu trữ.

Chuyên gia này cũng cảnh báo: "Lỗi corruption không chỉ giới hạn ở một máy chủ ảo duy nhất. Một khách hàng của một nhà cung cấp lưu trữ chia sẻ có thể cố tình tạo ra một tập tin .htaccess gây ra lỗi corruption để có thể trích xuất dữ liệu bí mật từ các máy khác trên cùng một hệ thống".

Cũng theo chuyên gia này, các vụ rò rỉ đã được ghi nhận trong một bài báo về việc hỗ trợ các phương thức HTTP công bố vào tháng 5/2014, khoảng một tháng sau khi lỗ hổng Heartbleed được phát hiện, nhưng không ai chú ý tới vấn đề này lúc đó.

Do phía Apache không thể đưa ra thời gian cụ thể để vá lỗi, Böck đã quyết định công khai các phát hiện của mình trước khi Apache đưa ra bản sửa lỗi mới. Optionsbleed vẫn có thể được vá bằng cách thay đổi mã nguồn. Một số phân phối Linux cũng đã bắt đầu phát hành bản sửa lỗi.

Theo Securityweek