DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Lỗ hổng nghiêm trọng trong bộ định tuyến của NETGEAR

Các nhà nghiên cứu vừa tiết lộ chi tiết nhiều lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến các bộ định tuyến dòng NETGEAR DGN2200v1, cho phép kẻ tấn công kiểm soát bộ định tuyến và truy cập dữ liệu mạng.

Ba lỗ hổng xác thực trong thành phần HTTPd với điểm số CVSS từ 7.1 - 9.4, ảnh hưởng đến các bộ định tuyến chạy phiên bản phần sụn trước v1.0.0.60. NETGEAR đã khắc phục lỗ hổng này trong tháng 12/2020.

Jonathan Bar Or từ nhóm nghiên cứu Microsoft 365 Defender cho biết: “Số lượng ngày càng tăng của các cuộc tấn công phần sụn và ransomware nhắm vào thiết bị VPN và các hệ thống kết nối internet khác là những ví dụ về các cuộc tấn công được thực hiện bên ngoài và bên dưới lớp hệ điều hành. Khi các kiểu tấn công này trở nên phổ biến hơn, người dùng phải tìm cách bảo đảm an ninh ngay cả phần mềm có mục đích duy nhất là chạy phần cứng — như bộ định tuyến."

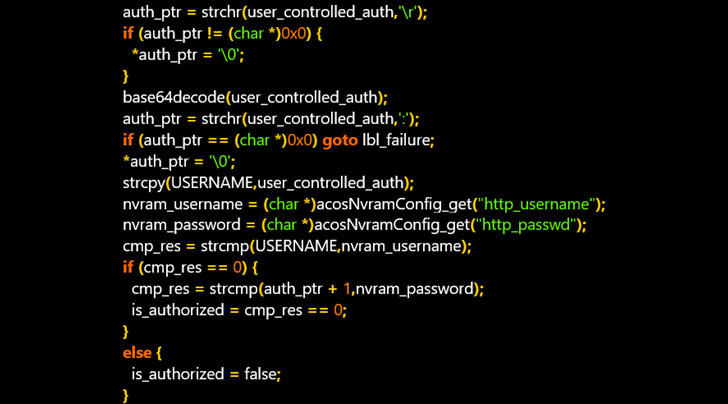

Các lỗ hổng cho phép truy cập các trang quản lý bộ định tuyến bằng cách khai thác lỗi vượt qua xác thực, cho phép kẻ tấn công giành được quyền kiểm soát hoàn toàn đối với bộ định tuyến, cũng như lấy thông tin đăng nhập bộ định tuyến thông qua một cuộc tấn công mật mã kênh bên. Thậm chí là khôi phục tên người dùng, mật khẩu được lưu trữ trong bộ nhớ của bộ định tuyến bằng cách khai thác tính năng sao lưu cấu hình và khôi phục.

Bar Or cho biết: "Tên người dùng và mật khẩu được so sánh [với thông tin đăng nhập đã lưu] bằng cách sử dụng strcmp. Việc triển khai libc của strcmp hoạt động bằng cách so sánh từng ký tự cho đến khi kí tự cuối cùng là kí tự trống (NUL terminator) hoặc cho đến khi tất cả các ký tự được so sánh.

"Kẻ tấn công có thể nhanh chóng tìm ra các ký tự hợp lệ trong tên người dùng và mật khẩu của bộ định tuyến bằng cách đo thời gian xảy ra lỗi".

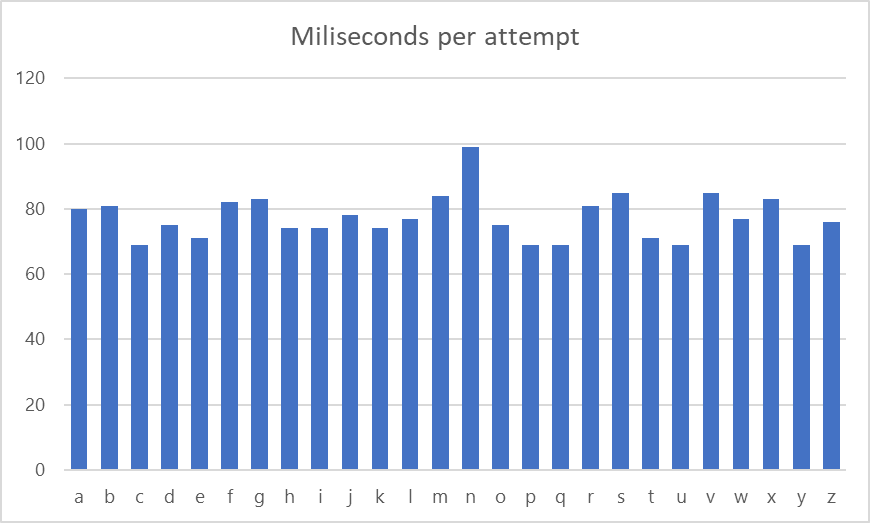

Khi dò tìm ký tự đầu tiên trong mật khẩu người dùng, biểu đồ dưới đây mô phỏng thời gian xảy ra lỗi khi thực hiện tấn công dò mật khẩu.

Kết quả chỉ ra rằng ký tự đầu tiên là "n". Kẻ tấn công có thể lặp lại quá trình này (“na”, “nb”, “nc”, v.v.) để lấy ký tự thứ hai, cho đến khi toàn bộ tên người dùng và mật khẩu được tiết lộ.

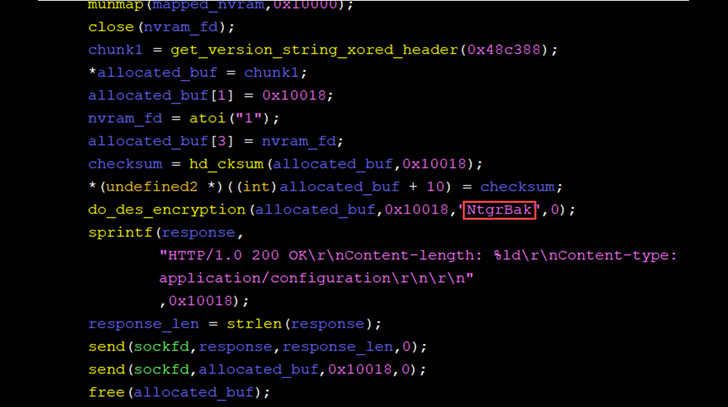

Bằng cách khai thác lỗi vượt qua xác thực nói trên để nạp tệp cấu hình, các nhà nghiên cứu nhận thấy thông tin xác thực được mã hóa bằng một khóa không đổi, sau đó có thể được sử dụng để truy xuất mật khẩu văn bản rõ và tên người dùng.

Người sử dụng bộ định tuyến NETGEAR DGN2200v1 được khuyến nghị tải và cập nhật lên chương trình cơ sở mới nhất để tránh trở thành nạn nhân của các cuộc tấn công mạng.

Ba lỗ hổng xác thực trong thành phần HTTPd với điểm số CVSS từ 7.1 - 9.4, ảnh hưởng đến các bộ định tuyến chạy phiên bản phần sụn trước v1.0.0.60. NETGEAR đã khắc phục lỗ hổng này trong tháng 12/2020.

Jonathan Bar Or từ nhóm nghiên cứu Microsoft 365 Defender cho biết: “Số lượng ngày càng tăng của các cuộc tấn công phần sụn và ransomware nhắm vào thiết bị VPN và các hệ thống kết nối internet khác là những ví dụ về các cuộc tấn công được thực hiện bên ngoài và bên dưới lớp hệ điều hành. Khi các kiểu tấn công này trở nên phổ biến hơn, người dùng phải tìm cách bảo đảm an ninh ngay cả phần mềm có mục đích duy nhất là chạy phần cứng — như bộ định tuyến."

Các lỗ hổng cho phép truy cập các trang quản lý bộ định tuyến bằng cách khai thác lỗi vượt qua xác thực, cho phép kẻ tấn công giành được quyền kiểm soát hoàn toàn đối với bộ định tuyến, cũng như lấy thông tin đăng nhập bộ định tuyến thông qua một cuộc tấn công mật mã kênh bên. Thậm chí là khôi phục tên người dùng, mật khẩu được lưu trữ trong bộ nhớ của bộ định tuyến bằng cách khai thác tính năng sao lưu cấu hình và khôi phục.

Bar Or cho biết: "Tên người dùng và mật khẩu được so sánh [với thông tin đăng nhập đã lưu] bằng cách sử dụng strcmp. Việc triển khai libc của strcmp hoạt động bằng cách so sánh từng ký tự cho đến khi kí tự cuối cùng là kí tự trống (NUL terminator) hoặc cho đến khi tất cả các ký tự được so sánh.

"Kẻ tấn công có thể nhanh chóng tìm ra các ký tự hợp lệ trong tên người dùng và mật khẩu của bộ định tuyến bằng cách đo thời gian xảy ra lỗi".

Khi dò tìm ký tự đầu tiên trong mật khẩu người dùng, biểu đồ dưới đây mô phỏng thời gian xảy ra lỗi khi thực hiện tấn công dò mật khẩu.

Kết quả chỉ ra rằng ký tự đầu tiên là "n". Kẻ tấn công có thể lặp lại quá trình này (“na”, “nb”, “nc”, v.v.) để lấy ký tự thứ hai, cho đến khi toàn bộ tên người dùng và mật khẩu được tiết lộ.

Bằng cách khai thác lỗi vượt qua xác thực nói trên để nạp tệp cấu hình, các nhà nghiên cứu nhận thấy thông tin xác thực được mã hóa bằng một khóa không đổi, sau đó có thể được sử dụng để truy xuất mật khẩu văn bản rõ và tên người dùng.

Người sử dụng bộ định tuyến NETGEAR DGN2200v1 được khuyến nghị tải và cập nhật lên chương trình cơ sở mới nhất để tránh trở thành nạn nhân của các cuộc tấn công mạng.

Theo thehackernews

Chỉnh sửa lần cuối bởi người điều hành: