WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Lỗ hổng mã hóa Wi-Fi mới ảnh hưởng đến hàng tỷ thiết bị

Các nhà nghiên cứu an ninh mạng vừa tiết lộ một lỗ hổng phần cứng nghiêm trọng trên các chip Broadcom và Cypress. Đây là 2 trong số các chip Wi-Fi được sử dụng rộng rãi và hiện đang có mặt trên hàng tỷ thiết bị, bao gồm smartphone, máy tính bảng, máy tính xách tay, các bộ định tuyến và thiết bị IoT.

Lỗ hổng có tên 'Kr00k' có thể cho phép kẻ tấn công gần nạn nhân bắt và giải mã một số gói mạng không dây được truyền đi từ một thiết bị dính lỗ hổng.

Lỗ hổng có tên 'Kr00k' có thể cho phép kẻ tấn công gần nạn nhân bắt và giải mã một số gói mạng không dây được truyền đi từ một thiết bị dính lỗ hổng.

Hacker không cần kết nối với mạng không dây của nạn nhân và lỗ hổng ảnh hưởng đến các thiết sử dụng giao thức WPA2-Personal hoặc WPA2-Enterprise với mã hóa AES-CCMP để bảo vệ lưu lượng mạng.

Theo các nhà nghiên cứu ESET, "Các thử nghiệm của chúng tôi đã xác nhận một số thiết bị của Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi) và thiết bị kết nối mạng của Asus và Huawei đều tồn tại lỗ hổng Kr00k”.

Các nhà nghiên cứu cũng cho biết Kr00k có mối liên hệ với KRACK, một kỹ thuật giúp hacker dễ dàng hack mật khẩu Wi-Fi được bảo vệ bằng giao thức mạng WPA2.

Sau đây là những điều cần lưu ý về lỗi Kr00k

Nói chung tấn công Kr00k thành công chỉ làm giảm tính an toàn mạng Wi-Fi của bạn. Do đó, thông tin nhạy cảm hacker lấy được hoàn toàn phụ thuộc vào lớp mã hóa lưu lượng mạng tiếp theo, ví dụ khi truy cập các trang web không dùng HTTPS.

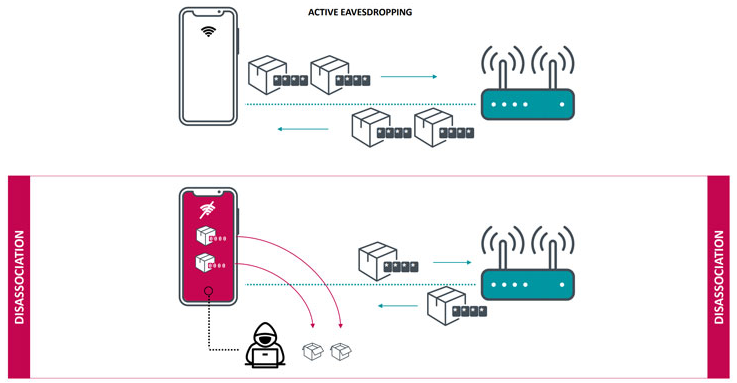

Nguyên tắc tấn công Kr00k như sau: Khi một thiết bị đột ngột bị ngắt kết nối với mạng không dây, chip Wi-Fi sẽ xóa khóa phiên trong bộ nhớ và đưa về 0, nhưng đồng thời cũng sẽ truyền tất cả các khung dữ liệu còn lại trong bộ đệm với khoá mã hoá gồm toàn số 0.

Nguyên tắc tấn công Kr00k như sau: Khi một thiết bị đột ngột bị ngắt kết nối với mạng không dây, chip Wi-Fi sẽ xóa khóa phiên trong bộ nhớ và đưa về 0, nhưng đồng thời cũng sẽ truyền tất cả các khung dữ liệu còn lại trong bộ đệm với khoá mã hoá gồm toàn số 0.

Do đó, kẻ tấn công ở gần các thiết bị dính lỗ hổng có thể kích hoạt các lần mất kết nối bằng cách gửi các gói hủy xác thực dữ liệu qua mạng để thu được nhiều khung dữ liệu hơn. Những dữ liệu thu được có thể "chứa dữ liệu nhạy cảm, bao gồm các gói DNS, ARP, ICMP, HTTP, TCP và TLS".

Bên cạnh đó, do lỗ hổng cũng ảnh hưởng đến các chip trong nhiều bộ định tuyến không dây, hacker có thể bắt và giải mã lưu lượng mạng được truyền từ các thiết bị không tồn tại lỗ hổng Kr00k (thiết bị đã được vá hoặc sử dụng chip từ một nhà cung cấp khác).

Các nhà nghiên cứu ESET đã báo cáo vấn đề này tới Broadcom, Cypress cũng như các nhà sản xuất thiết bị bị ảnh hưởng khác vào năm ngoái.

Với Apple, hãng đã phát hành các bản vá cho các thiết bị của mình. Một số nhà sản xuất khác đáng lẽ ra nên cảnh báo hoặc cung cấp bản vá, trong khi số còn lại vẫn đang trong quá trình thử nghiệm lỗ hổng trên các thiết bị của mình.

Hacker không cần kết nối với mạng không dây của nạn nhân và lỗ hổng ảnh hưởng đến các thiết sử dụng giao thức WPA2-Personal hoặc WPA2-Enterprise với mã hóa AES-CCMP để bảo vệ lưu lượng mạng.

Theo các nhà nghiên cứu ESET, "Các thử nghiệm của chúng tôi đã xác nhận một số thiết bị của Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi) và thiết bị kết nối mạng của Asus và Huawei đều tồn tại lỗ hổng Kr00k”.

Các nhà nghiên cứu cũng cho biết Kr00k có mối liên hệ với KRACK, một kỹ thuật giúp hacker dễ dàng hack mật khẩu Wi-Fi được bảo vệ bằng giao thức mạng WPA2.

Sau đây là những điều cần lưu ý về lỗi Kr00k

- Lỗ hổng không nằm trong giao thức mã hóa Wi-Fi; thay vào đó, nó bắt nguồn từ cách thức các chip tồn tại lỗ hổng thực hiện việc mã hóa

- Lỗ hổng không giúp hacker giành được quyền kết nối với mạng Wi-Fi để từ đó thực hiện tấn công man-in-the-middle hoặc khai thác các thiết bị được kết nối khác

- Hacker không biết mật khẩu Wi-Fi của bạn, và ngược lại việc thay đổi mật khẩu cũng sẽ không giúp khắc phục vấn đề

- Lỗ hổng không ảnh hưởng đến các thiết bị sử dụng giao thức WPA3, tiêu chuẩn bảo mật Wi-Fi mới nhất.

- Tuy nhiên, lỗ hổng cho phép hacker bắt và giải mã một số gói mạng không dây (nhiều kilobyte), nhưng không dự đoán được dữ liệu nào sẽ bị giải mã

- Quan trọng nhất, lỗ hổng phá vỡ lớp mã hóa không dây, tuy nhiên không ảnh hưởng đến mã hóa TLS bảo vệ lưu lượng mạng với các trang web sử dụng HTTPS.

Nói chung tấn công Kr00k thành công chỉ làm giảm tính an toàn mạng Wi-Fi của bạn. Do đó, thông tin nhạy cảm hacker lấy được hoàn toàn phụ thuộc vào lớp mã hóa lưu lượng mạng tiếp theo, ví dụ khi truy cập các trang web không dùng HTTPS.

Do đó, kẻ tấn công ở gần các thiết bị dính lỗ hổng có thể kích hoạt các lần mất kết nối bằng cách gửi các gói hủy xác thực dữ liệu qua mạng để thu được nhiều khung dữ liệu hơn. Những dữ liệu thu được có thể "chứa dữ liệu nhạy cảm, bao gồm các gói DNS, ARP, ICMP, HTTP, TCP và TLS".

Bên cạnh đó, do lỗ hổng cũng ảnh hưởng đến các chip trong nhiều bộ định tuyến không dây, hacker có thể bắt và giải mã lưu lượng mạng được truyền từ các thiết bị không tồn tại lỗ hổng Kr00k (thiết bị đã được vá hoặc sử dụng chip từ một nhà cung cấp khác).

Các nhà nghiên cứu ESET đã báo cáo vấn đề này tới Broadcom, Cypress cũng như các nhà sản xuất thiết bị bị ảnh hưởng khác vào năm ngoái.

Với Apple, hãng đã phát hành các bản vá cho các thiết bị của mình. Một số nhà sản xuất khác đáng lẽ ra nên cảnh báo hoặc cung cấp bản vá, trong khi số còn lại vẫn đang trong quá trình thử nghiệm lỗ hổng trên các thiết bị của mình.

Theo The Hacker News