-

09/04/2020

-

85

-

554 bài viết

Lỗ hổng CVE-2023-31710 trong bộ định tuyến TP-Link cho phép thực thi mã từ xa

TP-Link đã vá một lỗ hổng nghiêm trọng trong bộ định tuyến Archer AX21 có thể cho phép kẻ tấn công thực thi các lệnh tùy ý trên thiết bị.

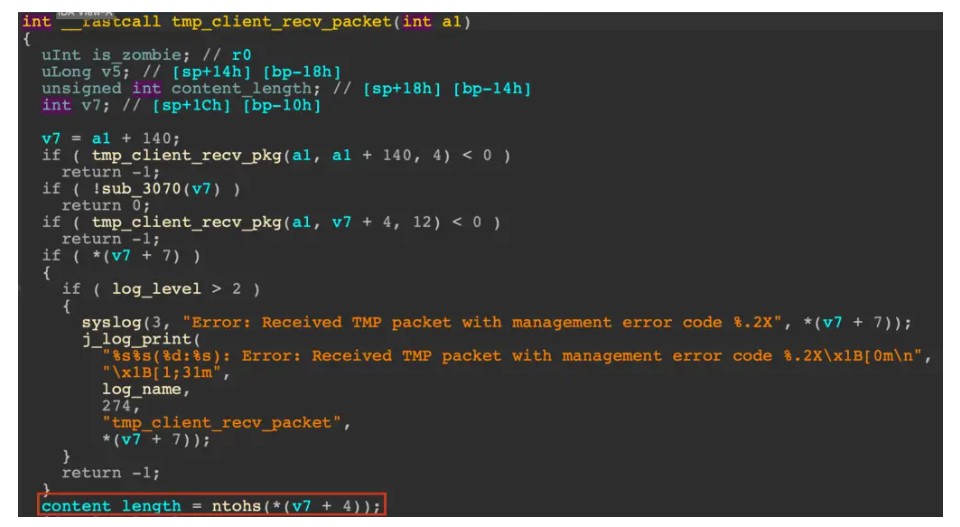

Lỗ hổng có mã định danh CVE-2023-31710, điểm CVSS 7,5, là lỗi tràn bộ đệm xảy ra tại vùng dữ liệu heap trong thư viện /usr/lib/libtmpv2.so của bộ định tuyến TP-Link Archer AX21.

Nguyên nhân là do thiếu kiểm tra, làm sạch và lọc dữ liệu đầu vào liên quan đến trường “content_length”. Trường này có chức năng xác định độ dài của nội dung trong gói tin TMP (Tether Management Protocol), có thể bị kẻ tấn công xâm nhập vào hệ thống và thay đổi giá trị.

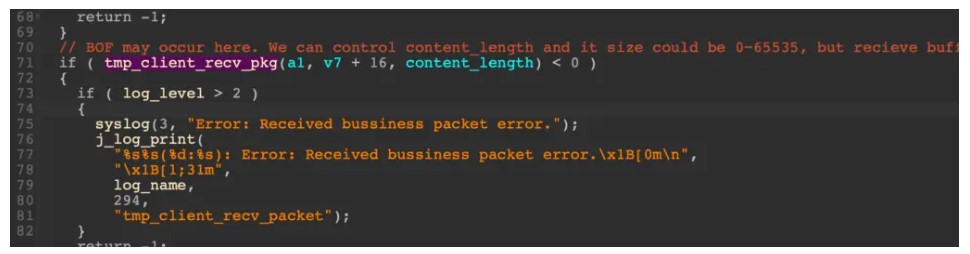

Chuyên gia Xiaobye - người phát hiện ra lỗ hổng cho biết thêm: “Quá trình trên sẽ nhận thêm một số byte content_length khác và lưu vào bộ đệm v7. Tuy nhiên, v7 có kích thước nhỏ hơn giá trị tối đa của content_length nên dẫn đến tràn bộ đệm.”

Tin tặc có thể khai thác lỗ hổng CVE-2023-31710 bằng cách gửi một yêu cầu tới bộ định tuyến, kích hoạt việc thực thi các lệnh.

Nghiêm trọng hơn, các bộ định tuyến Archer chỉ có người dùng duy nhất là quản trị viên với quyền root. Do đó, nếu kẻ tấn công thực thi lệnh thành công, chúng sẽ nắm quyền kiểm soát hoàn toàn trên bộ định tuyến.

Các phiên bản bộ định tuyến bị ảnh hưởng bao gồm Archer AX21(US)_V3_1.1.4 Build 20230219 và Archer AX21(US)_V3.6_1.1.4 Build 20230219.

TP-Link đã phát hành bản vá nên người dùng cần cập nhật càng sớm càng tốt. Ngoài ra, người dùng có thể thực hiện thêm các giải pháp bổ sung dưới đây để tránh rủi ro sau này:

Lỗ hổng có mã định danh CVE-2023-31710, điểm CVSS 7,5, là lỗi tràn bộ đệm xảy ra tại vùng dữ liệu heap trong thư viện /usr/lib/libtmpv2.so của bộ định tuyến TP-Link Archer AX21.

Nguyên nhân là do thiếu kiểm tra, làm sạch và lọc dữ liệu đầu vào liên quan đến trường “content_length”. Trường này có chức năng xác định độ dài của nội dung trong gói tin TMP (Tether Management Protocol), có thể bị kẻ tấn công xâm nhập vào hệ thống và thay đổi giá trị.

Chuyên gia Xiaobye - người phát hiện ra lỗ hổng cho biết thêm: “Quá trình trên sẽ nhận thêm một số byte content_length khác và lưu vào bộ đệm v7. Tuy nhiên, v7 có kích thước nhỏ hơn giá trị tối đa của content_length nên dẫn đến tràn bộ đệm.”

Tin tặc có thể khai thác lỗ hổng CVE-2023-31710 bằng cách gửi một yêu cầu tới bộ định tuyến, kích hoạt việc thực thi các lệnh.

Nghiêm trọng hơn, các bộ định tuyến Archer chỉ có người dùng duy nhất là quản trị viên với quyền root. Do đó, nếu kẻ tấn công thực thi lệnh thành công, chúng sẽ nắm quyền kiểm soát hoàn toàn trên bộ định tuyến.

Các phiên bản bộ định tuyến bị ảnh hưởng bao gồm Archer AX21(US)_V3_1.1.4 Build 20230219 và Archer AX21(US)_V3.6_1.1.4 Build 20230219.

TP-Link đã phát hành bản vá nên người dùng cần cập nhật càng sớm càng tốt. Ngoài ra, người dùng có thể thực hiện thêm các giải pháp bổ sung dưới đây để tránh rủi ro sau này:

- Thay đổi tên người dùng và mật khẩu mặc định cho bộ định tuyến.

- Kích hoạt mật khẩu mạnh cho tất cả các thiết bị không dây.

- Sử dụng tường lửa để bảo vệ bộ định tuyến khỏi việc truy cập trái phép.

- Luôn cập nhật phần mềm của bộ định tuyến thường xuyên.

Theo Security Online

Chỉnh sửa lần cuối: