WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Lỗ hổng BadTunnel ảnh hưởng tất cả các phiên bản Windows

Nhà nghiên cứu Trung Quốc đã phát hiện một lỗ hổng thiết kế trong Microsoft Windows ảnh hưởng đến tất cả các phiên bản của hệ điều hành, gồm cả Windows 10, và cho phép kẻ tấn công chiếm lưu lượng mạng của nạn nhân.

Ngày 14/6, Microsoft phát hành bản vá cho lỗ hổng "BadTunnel" được tìm thấy bởi nhà nghiên cứu Yang Yu (Trung Quốc). Nhà nghiên cứu sẽ chi tiết và chứng minh phát hiện của mình về các lỗ hổng Windows vào tháng 8 tới trong hội nghị Black Hat USA tại Las Vegas.

"Lỗ hổng này có tác động an ninh rất lớn - có thể là tác động lớn nhất trong lịch sử của Windows. Lỗ hổng không chỉ có thể bị khai thác qua nhiều kênh khác nhau, mà còn tồn tại trong tất cả các phiên bản Windows được phát hành trong 20 năm qua. Lỗ hổng có thể bị khai thác âm thầm với tỷ lệ thành công gần như hoàn hảo".

BadTunnel không phải là một lỗ hổng lỗi lập trình điển hình, mà là kết hợp của nhiều vấn đề. “Lỗ hổng này là do một loạt các cài đặt tưởng như là đúng, bao gồm một lỗi giao thức tầng giao vận (transport layer protocol), một lỗi giao thức tầng ứng dụng (application layer protocol), một số lỗi sử dụng giao thức ứng dụng (application protocol) cụ thể của hệ điều hành, và một số triển khai giao thức được sử dụng bởi tường lửa và các thiết bị NAT", Yu giải thích.

Theo Yu, lỗ hổng có thể bị khai thác qua tất cả các phiên bản của Microsoft Office, Edge, Internet Explorer, và qua một số ứng dụng của bên thứ ba trên Windows. Không giống hầu hết các cuộc tấn công, khai thác lỗ hổng này thậm chí không yêu cầu mã độc, mặc dù kẻ tấn công cũng có thể triển khai mã độc. Điều này làm cho việc khai thác lỗ hổng BadTunnel khó bị phát hiện hơn. Kẻ tấn công cũng có thể thực hiện tấn công thông qua máy chủ IIS và Apache Web, cũng như qua một ổ USB.

Yu cho biết BadTunnel về cơ bản là một kỹ thuật cho phép giả mạo NetBIOS trên mạng: kẻ tấn công có thể truy cập vào lưu lượng mạng mà không cần xuất hiện trên mạng của nạn nhân, và cũng có thể vượt qua tường lửa và các thiết bị NAT (Network Address Translation – Biên dịch địa chỉ mạng).

Về cơ bản BadTunnel hoạt động như sau: kẻ tấn công buộc nạn nhân truy cập vào một trang web gian lận qua trình duyệt IE hoặc Edge, hoặc mở một tài liệu Office gian lận (hoặc cài đặt một ổ đĩa flash độc hại). Trang web của kẻ tấn công sẽ giống như một máy chủ file hoặc một máy chủ in cục bộ, và chiếm lưu lượng mạng của nạn nhân - HTTP, Windows Updates, và thậm chí cả các cập nhật Certificated Revocation List qua CryptoAPI của Microsoft.

BadTunnel khai thác một loạt các điểm yếu an ninh, bao gồm cách Windows giải quyết tên mạng và chấp nhận phản hồi; cách trình duyệt IE và Edge hỗ trợ các trang web có chứa nội dung nhúng; cách Windows quản lý đường dẫn mạng qua một địa chỉ IP; cách các truy vấn NetBIOS Name Service NB và NBSTAT xử lý các giao dịch; và cách Windows xử lý các truy vấn trên cùng một cổng UDP (137) – gộp tất cả lại với nhau làm cho mạng lưới đứng trước nguy cơ bị tấn công BadTunnel.

Yu đã báo phát hiện của mình với Microsoft vào tháng 1 và cho biết vẫn chưa thấy có bất kỳ cuộc tấn công trong thực tế.

Người dùng Windows được khuyến cáo luôn cập nhật các bản vá lỗi mới nhất. Nếu không thể cài đặt bản vá, người dùng nên tắt NetBIOS qua TCP/IP để ngăn chặn tấn công BadTunnel.

Hướng dẫn tắt NetBIOS quaTCP/IP

Trên Windows XP tiến hành disable NetBIOS over TCP/IP như sau:

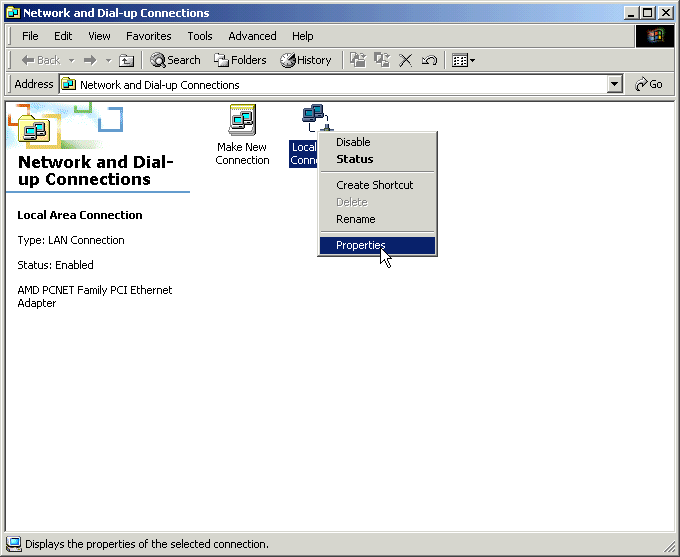

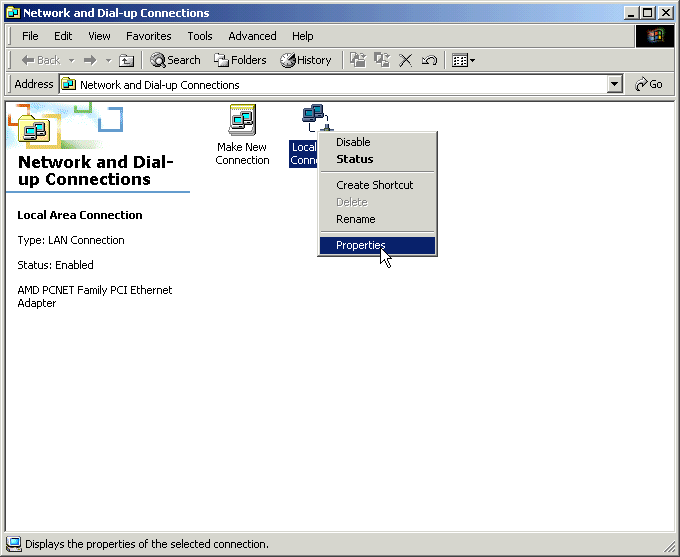

Click biểu tượng Start, chọn Control Panel. Right-click vào biểu tượng Network (and Dial-up) Connections trong Control Panel, chọn Properties.

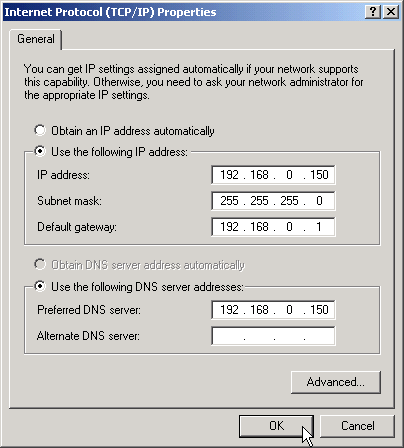

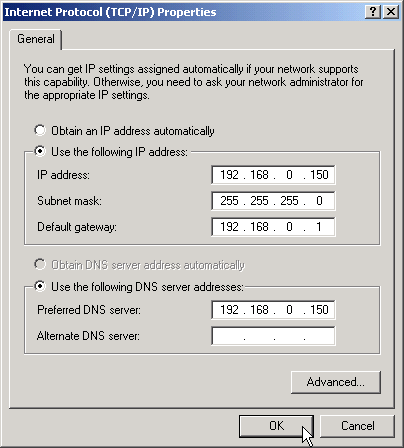

Kế tiếp, click vào Internet Protocol (TCP/IP) và Properties.

Tiếp theo, click vào Advanced, và chọn WINS tab.

Tại đây bạn có thể enable hoặc disable NetBIOS over TCP/IP.

Những thay đổi có hiệu lực ngay, không cần phải khởi động lại hệ thống.

Theo Dark Reading, Bkav

Ngày 14/6, Microsoft phát hành bản vá cho lỗ hổng "BadTunnel" được tìm thấy bởi nhà nghiên cứu Yang Yu (Trung Quốc). Nhà nghiên cứu sẽ chi tiết và chứng minh phát hiện của mình về các lỗ hổng Windows vào tháng 8 tới trong hội nghị Black Hat USA tại Las Vegas.

"Lỗ hổng này có tác động an ninh rất lớn - có thể là tác động lớn nhất trong lịch sử của Windows. Lỗ hổng không chỉ có thể bị khai thác qua nhiều kênh khác nhau, mà còn tồn tại trong tất cả các phiên bản Windows được phát hành trong 20 năm qua. Lỗ hổng có thể bị khai thác âm thầm với tỷ lệ thành công gần như hoàn hảo".

BadTunnel không phải là một lỗ hổng lỗi lập trình điển hình, mà là kết hợp của nhiều vấn đề. “Lỗ hổng này là do một loạt các cài đặt tưởng như là đúng, bao gồm một lỗi giao thức tầng giao vận (transport layer protocol), một lỗi giao thức tầng ứng dụng (application layer protocol), một số lỗi sử dụng giao thức ứng dụng (application protocol) cụ thể của hệ điều hành, và một số triển khai giao thức được sử dụng bởi tường lửa và các thiết bị NAT", Yu giải thích.

Theo Yu, lỗ hổng có thể bị khai thác qua tất cả các phiên bản của Microsoft Office, Edge, Internet Explorer, và qua một số ứng dụng của bên thứ ba trên Windows. Không giống hầu hết các cuộc tấn công, khai thác lỗ hổng này thậm chí không yêu cầu mã độc, mặc dù kẻ tấn công cũng có thể triển khai mã độc. Điều này làm cho việc khai thác lỗ hổng BadTunnel khó bị phát hiện hơn. Kẻ tấn công cũng có thể thực hiện tấn công thông qua máy chủ IIS và Apache Web, cũng như qua một ổ USB.

Yu cho biết BadTunnel về cơ bản là một kỹ thuật cho phép giả mạo NetBIOS trên mạng: kẻ tấn công có thể truy cập vào lưu lượng mạng mà không cần xuất hiện trên mạng của nạn nhân, và cũng có thể vượt qua tường lửa và các thiết bị NAT (Network Address Translation – Biên dịch địa chỉ mạng).

Về cơ bản BadTunnel hoạt động như sau: kẻ tấn công buộc nạn nhân truy cập vào một trang web gian lận qua trình duyệt IE hoặc Edge, hoặc mở một tài liệu Office gian lận (hoặc cài đặt một ổ đĩa flash độc hại). Trang web của kẻ tấn công sẽ giống như một máy chủ file hoặc một máy chủ in cục bộ, và chiếm lưu lượng mạng của nạn nhân - HTTP, Windows Updates, và thậm chí cả các cập nhật Certificated Revocation List qua CryptoAPI của Microsoft.

BadTunnel khai thác một loạt các điểm yếu an ninh, bao gồm cách Windows giải quyết tên mạng và chấp nhận phản hồi; cách trình duyệt IE và Edge hỗ trợ các trang web có chứa nội dung nhúng; cách Windows quản lý đường dẫn mạng qua một địa chỉ IP; cách các truy vấn NetBIOS Name Service NB và NBSTAT xử lý các giao dịch; và cách Windows xử lý các truy vấn trên cùng một cổng UDP (137) – gộp tất cả lại với nhau làm cho mạng lưới đứng trước nguy cơ bị tấn công BadTunnel.

Yu đã báo phát hiện của mình với Microsoft vào tháng 1 và cho biết vẫn chưa thấy có bất kỳ cuộc tấn công trong thực tế.

Người dùng Windows được khuyến cáo luôn cập nhật các bản vá lỗi mới nhất. Nếu không thể cài đặt bản vá, người dùng nên tắt NetBIOS qua TCP/IP để ngăn chặn tấn công BadTunnel.

Hướng dẫn tắt NetBIOS quaTCP/IP

Trên Windows XP tiến hành disable NetBIOS over TCP/IP như sau:

Click biểu tượng Start, chọn Control Panel. Right-click vào biểu tượng Network (and Dial-up) Connections trong Control Panel, chọn Properties.

Kế tiếp, click vào Internet Protocol (TCP/IP) và Properties.

Tiếp theo, click vào Advanced, và chọn WINS tab.

Tại đây bạn có thể enable hoặc disable NetBIOS over TCP/IP.

Những thay đổi có hiệu lực ngay, không cần phải khởi động lại hệ thống.

Theo Dark Reading, Bkav

Chỉnh sửa lần cuối bởi người điều hành: