DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Kỹ thuật tấn công mới cho phép tin tặc nhắm mục tiêu thiết bị trên mạng nội bộ

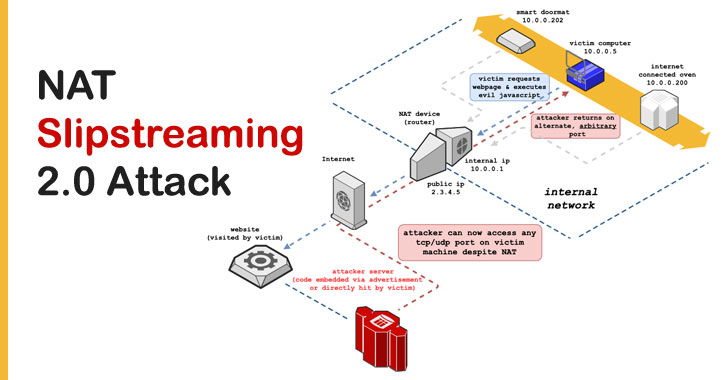

Theo nghiên cứu mới nhất, một biến thể mới của cuộc tấn công NAT Slipstreaming có thể được sử dụng để xâm nhập và lấy thông tin thiết bị trong mạng nội bộ.

Công ty bảo mật IoT Armis cho biết, cuộc tấn công (CVE-2020-16043 và CVE-2021-23961) được xây dựng dựa trên kỹ thuật đã được tiết lộ trước đó để vượt qua bộ định tuyến và tường lửa, tiếp cận bất kỳ thiết bị không được quản lý trong mạng nội bộ từ Internet.

Được tiết lộ lần đầu tiên bởi nhà nghiên cứu bảo mật Samy Kamkar vào cuối tháng 10 năm 2020, kỹ thuật này có tên NAT Slipstreaming, bắt đầu bằng việc gửi tới mục tiêu một liên kết đến trang web độc hại (hoặc trang web hợp pháp nhưng chứa các quảng cáo độc hại). Khi nạn nhân click vào liên kết sẽ kích hoạt mở cổng TCP/UDP bất kỳ, khiến cho các hạn chế truy cập port dựa vào trình duyệt bị phá vỡ.

Mặc dù các biện pháp khắc phục một phần đã được phát hành vào ngày 11 tháng 11 để ngăn chặn cuộc tấn công nhắm vào Chrome 87, Firefox 84 và Safari bằng cách ngăn chặn các kết nối trên cổng 5060 hoặc 5061, các nhà nghiên cứu tiết lộ rằng "NAT Slipstreaming 2.0" đặt "các thiết bị nhúng, không được quản lý vào mức độ rủi ro cao hơn, bằng cách cho phép những kẻ tấn công lấy thông tinthiết bị nằm trên mạng nội bộ tiếp xúc trực tiếp với Internet."

Các thiết bị ảnh hưởng bởi lỗ hổng bao gồm máy in văn phòng, bộ điều khiển công nghiệp, camera IP và các giao diện chưa được xác thực khác có thể bị khai thác khi NAT/tường lửa bị đánh lừa để mở lưu lượng mạng tới thiết bị nạn nhân.

Các nhà nghiên cứu cho biết: "Sử dụng biến thể mới của cuộc tấn công NAT Slipstreaming để truy cập các loại giao diện này từ Internet, có thể dẫn đến các cuộc tấn công với mục đích phá hoại hoặc mục đích tài chính thông qua các ransomware tinh vi".

Google, Apple, Mozilla và Microsoft đều đã phát hành các bản vá cho các trình duyệt Chrome (v87.0.4280.141), Safari (v14.0.3), Firefox (v85.0) và Edge (v87.0.664.75).

Nói một cách đơn giản, NAT Slipstreaming cho phép kẻ xấu vượt qua NAT/firewall và truy cập từ xa vào bất kỳ dịch vụ TCP/UDP nào được liên kết với máy nạn nhân .

Đặc biệt, mã JavaScript độc hại chạy trên trình duyệt của nạn nhân trích xuất địa chỉ IP nội bộ và lợi dụng việc phân đoạn gói tin TCP/IP TCP và IP để điều chỉnh ranh giới gói và thông qua đó để tạo gói tin TCP/UDP bắt đầu bằng giao thức SIP như REGISTER hoặc INVITE. Các gói tin trong giao thức SIP chứa địa chỉ IP nội bộ bên trong gửi đi yêu cầu HTTP POST qua cổng TCP 5060.

NAT Slipstreaming 2.0 tương tự như cuộc tấn công NAT Slipstreaming ở chỗ nó sử dụng cùng một cách tiếp cận nhưng dựa trên giao thức H.323 VoIP thay vì SIP để gửi và nhận nhiều yêu cầu đến máy chủ của kẻ tấn công trên cổng H.323 (1720), do đó cho phép kẻ tấn công quét qua một loạt địa chỉ IP và cổng, và mở từng cổng và địa chỉ IP đó với Internet.

Các nhà nghiên cứu kết luận: "Thật không may, giải pháp lâu dài để khắc phục tấn công cần phải được chỉnh sửa một số cơ sở hạ tầng Internet mà chúng ta đã quen thuộc".

"Điều quan trọng là phải hiểu rằng vấn đề bảo mật không phải nằm ở cách thức của việc tạo ra NAT, mà nó chủ yếu bắt nguồn từ sự cạn kiệt tiềm năng của các địa chỉ IPv4. Các yêu cầu kế thừa như ALG vẫn là vấn đề chính trong thiết kế NAT ngày nay, và là lý do chính khiến các cuộc tấn công bỏ qua dạng này phổ biến".

Công ty bảo mật IoT Armis cho biết, cuộc tấn công (CVE-2020-16043 và CVE-2021-23961) được xây dựng dựa trên kỹ thuật đã được tiết lộ trước đó để vượt qua bộ định tuyến và tường lửa, tiếp cận bất kỳ thiết bị không được quản lý trong mạng nội bộ từ Internet.

Được tiết lộ lần đầu tiên bởi nhà nghiên cứu bảo mật Samy Kamkar vào cuối tháng 10 năm 2020, kỹ thuật này có tên NAT Slipstreaming, bắt đầu bằng việc gửi tới mục tiêu một liên kết đến trang web độc hại (hoặc trang web hợp pháp nhưng chứa các quảng cáo độc hại). Khi nạn nhân click vào liên kết sẽ kích hoạt mở cổng TCP/UDP bất kỳ, khiến cho các hạn chế truy cập port dựa vào trình duyệt bị phá vỡ.

Mặc dù các biện pháp khắc phục một phần đã được phát hành vào ngày 11 tháng 11 để ngăn chặn cuộc tấn công nhắm vào Chrome 87, Firefox 84 và Safari bằng cách ngăn chặn các kết nối trên cổng 5060 hoặc 5061, các nhà nghiên cứu tiết lộ rằng "NAT Slipstreaming 2.0" đặt "các thiết bị nhúng, không được quản lý vào mức độ rủi ro cao hơn, bằng cách cho phép những kẻ tấn công lấy thông tinthiết bị nằm trên mạng nội bộ tiếp xúc trực tiếp với Internet."

Các thiết bị ảnh hưởng bởi lỗ hổng bao gồm máy in văn phòng, bộ điều khiển công nghiệp, camera IP và các giao diện chưa được xác thực khác có thể bị khai thác khi NAT/tường lửa bị đánh lừa để mở lưu lượng mạng tới thiết bị nạn nhân.

Các nhà nghiên cứu cho biết: "Sử dụng biến thể mới của cuộc tấn công NAT Slipstreaming để truy cập các loại giao diện này từ Internet, có thể dẫn đến các cuộc tấn công với mục đích phá hoại hoặc mục đích tài chính thông qua các ransomware tinh vi".

Google, Apple, Mozilla và Microsoft đều đã phát hành các bản vá cho các trình duyệt Chrome (v87.0.4280.141), Safari (v14.0.3), Firefox (v85.0) và Edge (v87.0.664.75).

Nói một cách đơn giản, NAT Slipstreaming cho phép kẻ xấu vượt qua NAT/firewall và truy cập từ xa vào bất kỳ dịch vụ TCP/UDP nào được liên kết với máy nạn nhân .

Đặc biệt, mã JavaScript độc hại chạy trên trình duyệt của nạn nhân trích xuất địa chỉ IP nội bộ và lợi dụng việc phân đoạn gói tin TCP/IP TCP và IP để điều chỉnh ranh giới gói và thông qua đó để tạo gói tin TCP/UDP bắt đầu bằng giao thức SIP như REGISTER hoặc INVITE. Các gói tin trong giao thức SIP chứa địa chỉ IP nội bộ bên trong gửi đi yêu cầu HTTP POST qua cổng TCP 5060.

NAT Slipstreaming 2.0 tương tự như cuộc tấn công NAT Slipstreaming ở chỗ nó sử dụng cùng một cách tiếp cận nhưng dựa trên giao thức H.323 VoIP thay vì SIP để gửi và nhận nhiều yêu cầu đến máy chủ của kẻ tấn công trên cổng H.323 (1720), do đó cho phép kẻ tấn công quét qua một loạt địa chỉ IP và cổng, và mở từng cổng và địa chỉ IP đó với Internet.

Các nhà nghiên cứu kết luận: "Thật không may, giải pháp lâu dài để khắc phục tấn công cần phải được chỉnh sửa một số cơ sở hạ tầng Internet mà chúng ta đã quen thuộc".

"Điều quan trọng là phải hiểu rằng vấn đề bảo mật không phải nằm ở cách thức của việc tạo ra NAT, mà nó chủ yếu bắt nguồn từ sự cạn kiệt tiềm năng của các địa chỉ IPv4. Các yêu cầu kế thừa như ALG vẫn là vấn đề chính trong thiết kế NAT ngày nay, và là lý do chính khiến các cuộc tấn công bỏ qua dạng này phổ biến".

Theo: thehackernews

Chỉnh sửa lần cuối bởi người điều hành: