Hackerstudent93

VIP Members

-

30/09/2013

-

38

-

340 bài viết

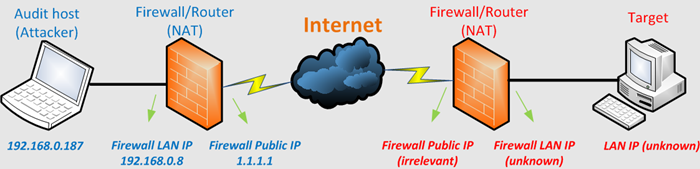

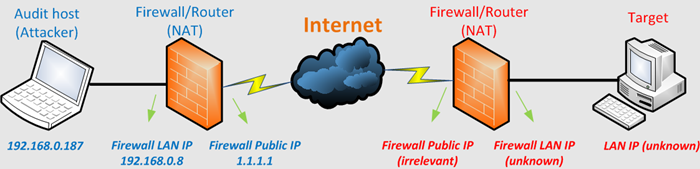

Mô hình hacking một máy tính thông qua Internet

Hi all,

Hôm nay mình đã trờ lại và trong bài viết nhở này chúng ta sẽ xem xét làm thế nào để cấu hình một cách chính xác Meterpreter Payload và làm chúng hoạt động khi tấn công của bạn là phía sau NAT. Thậm chí nếu cả 2 mục tiêu là: hacker và nạn nhân đều phía sau NAT. Có lẽ tôi sẽ khai thác một trình duyệt để chứng minh điều này.

Mô hình:

Như các bạn có thể nhìn thấy. Cả hacker và nạn nhân là phía sau NAT, làm thế nào để đột nhập vào máy này bây giờ ???

Hôm nay mình đã trờ lại và trong bài viết nhở này chúng ta sẽ xem xét làm thế nào để cấu hình một cách chính xác Meterpreter Payload và làm chúng hoạt động khi tấn công của bạn là phía sau NAT. Thậm chí nếu cả 2 mục tiêu là: hacker và nạn nhân đều phía sau NAT. Có lẽ tôi sẽ khai thác một trình duyệt để chứng minh điều này.

Mô hình:

Như các bạn có thể nhìn thấy. Cả hacker và nạn nhân là phía sau NAT, làm thế nào để đột nhập vào máy này bây giờ ???

Chỉnh sửa lần cuối bởi người điều hành: