hocomoihinhthuc

W-------

-

06/07/2015

-

11

-

22 bài viết

Hướng dẫn cấu hình NAT trên Firewall Cisco ASA (Phần 3)

Phần 3 đưa ra một số ví dụ cấu hình NAT.

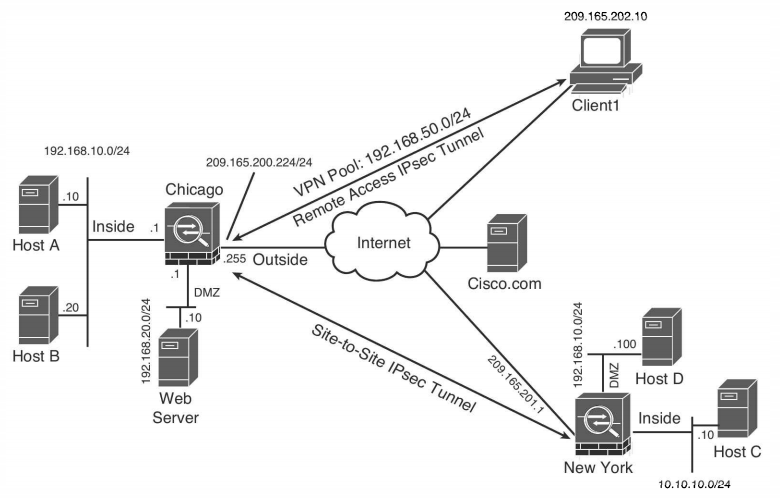

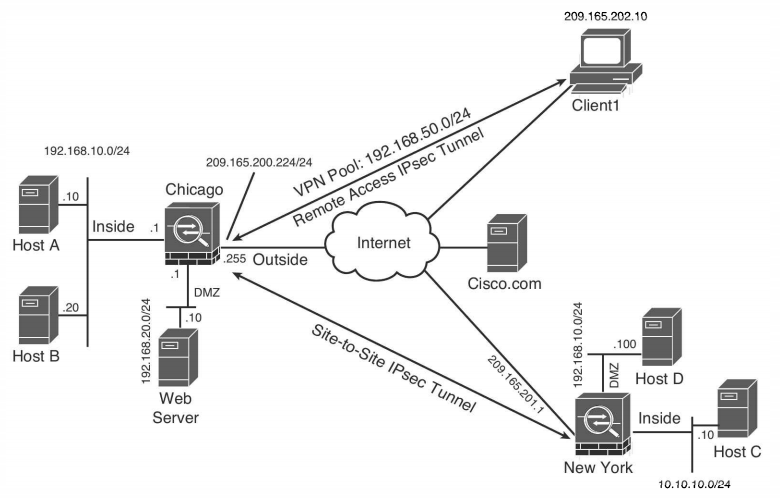

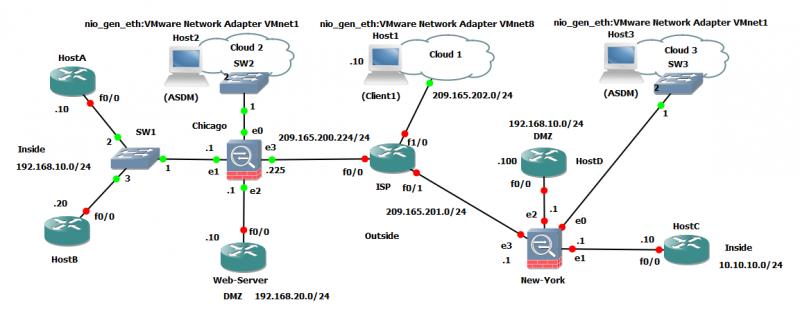

1.Topology

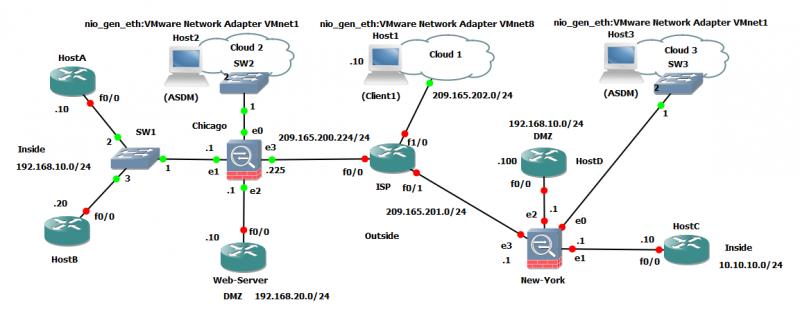

Sơ đồ kết nối trên GNS3

2.Mô tả

Tại mỗi chi nhánh Chicago và New York có inside network, outside network và DMZ. Hai chi nhánh này kết nối với nhau bằng VPN site-to-site. Tại Chicago có triển khai VPN Remote access dành cho mobile users với subnet 192.168.50.0/24. Không may, DMZ network tại New York trùng lặp với inside network của Chicago.

3.Kịch bản 1

Cấu hình static NAT cho DMZ Web Server và dynamic PAT cho các host ở inside netwok sử dụng IP address của cổng outside (209.165.200.225).

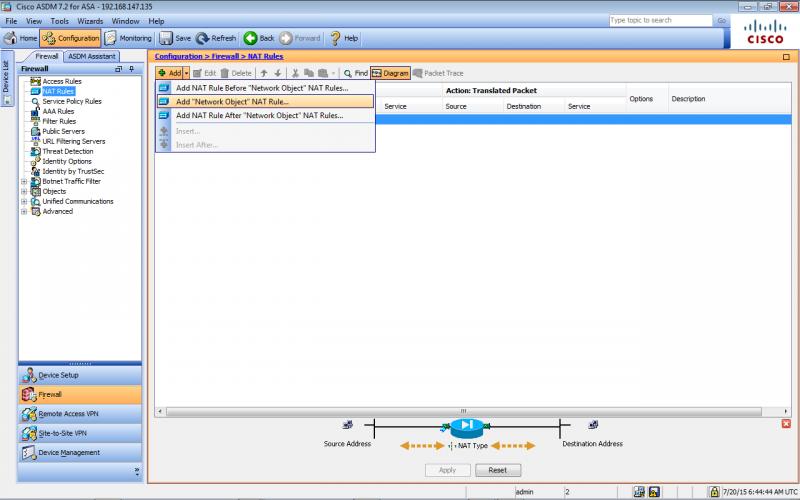

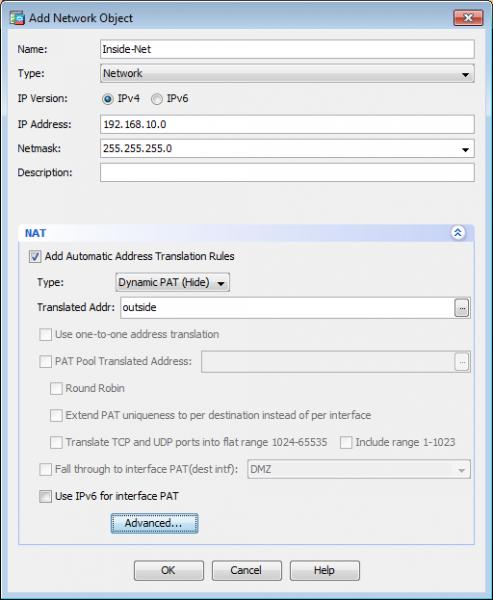

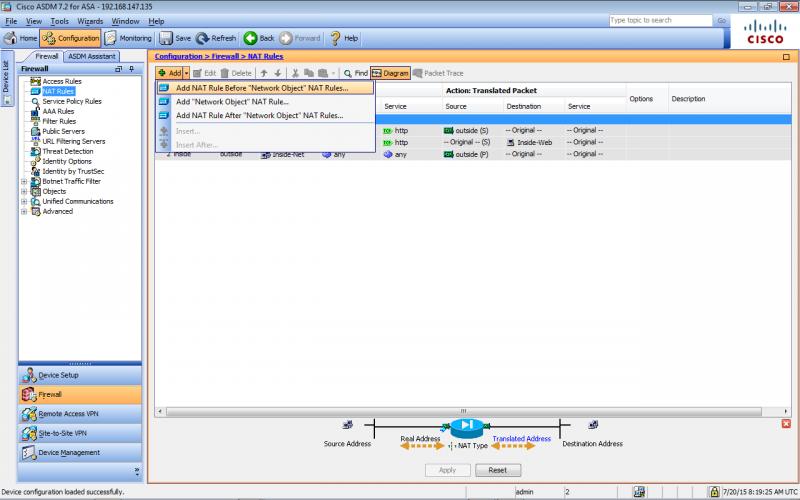

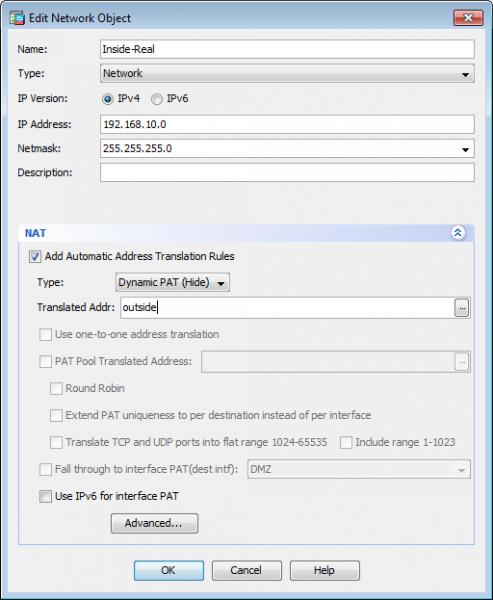

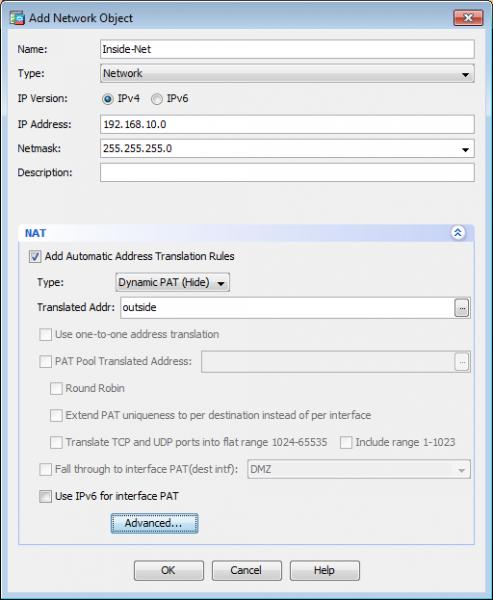

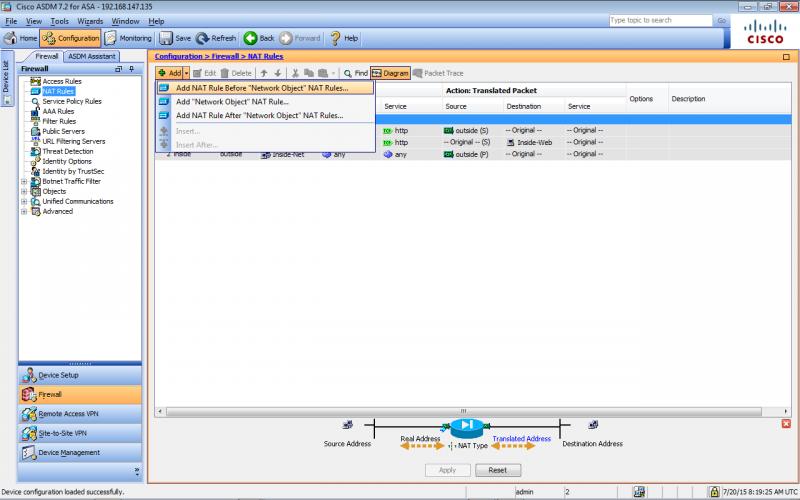

3.1. Cấu hình dynamic PAT cho inside network

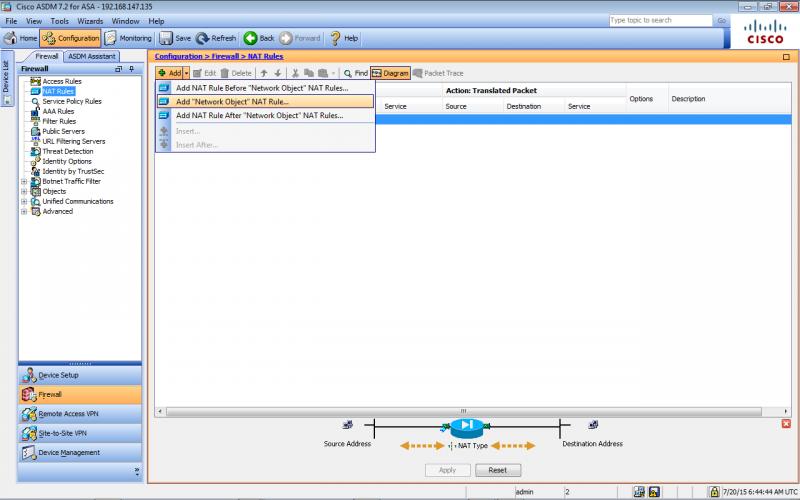

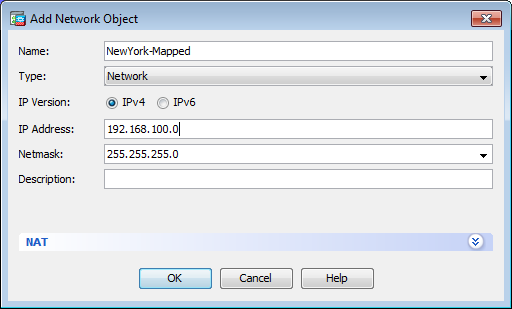

- Cấu hình bằng ASDM: chọn Add “Network Object” NAT Rule

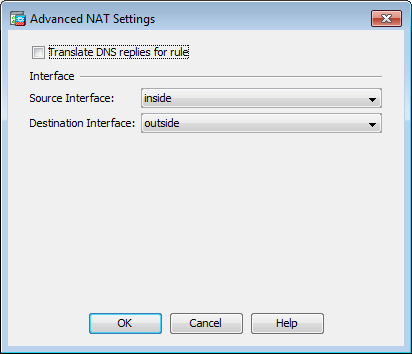

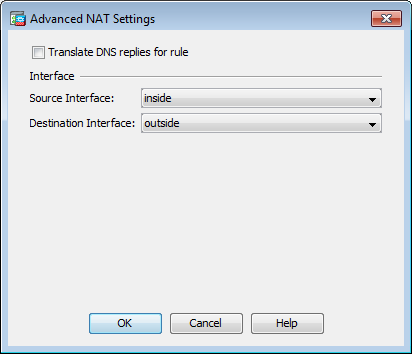

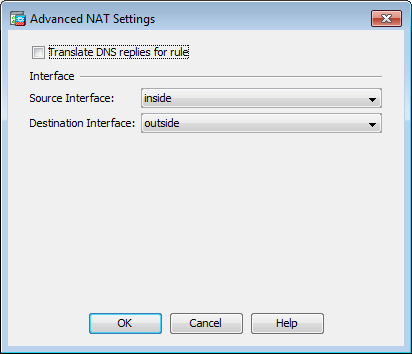

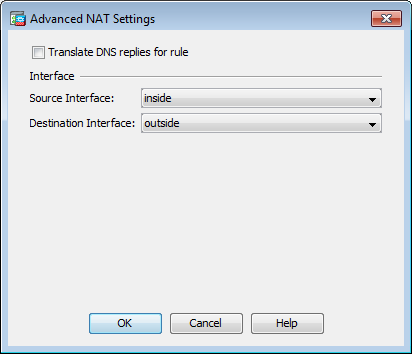

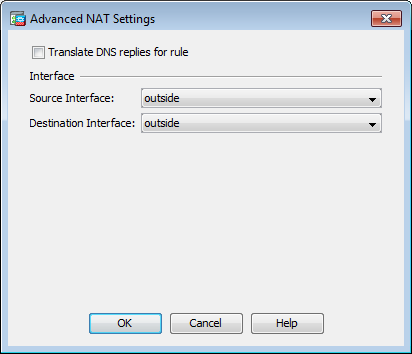

Click Advanced

Click OK 2 lần để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Net

subnet 192.168.10.0 255.255.255.0

!

Chicago# show running-config nat

object network Inside-Net

nat (inside,outside) dynamic interface

!

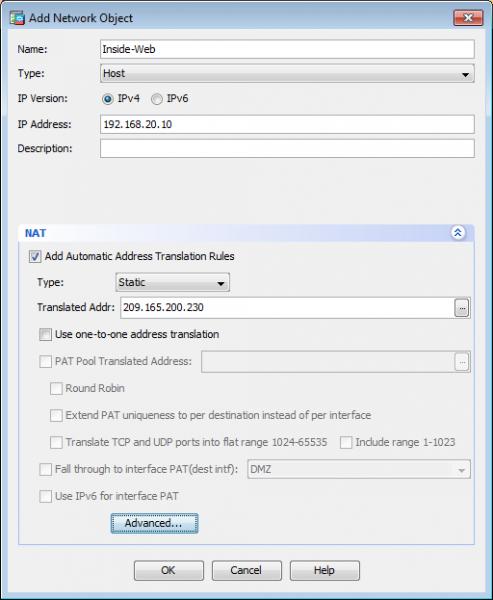

3.2. Cấu hình static NAT cho Web Server

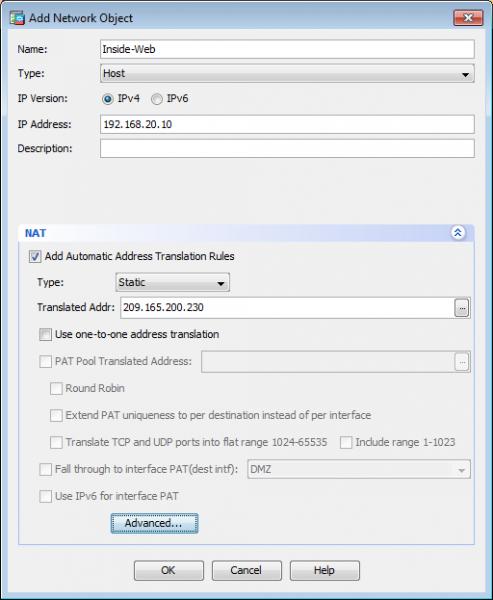

- Cấu hình bằng ASDM: chọn Add “Network Object” NAT Rule

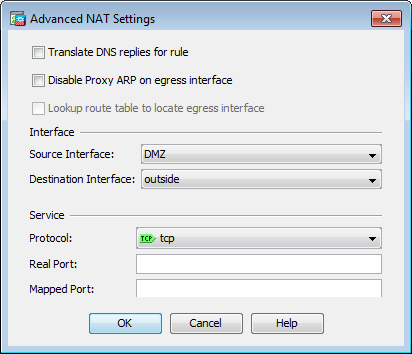

Click Advanced

Click OK 2 lần để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Web

host 192.168.20.10

!

Chicago# show running-config nat

object network Inside-Web

nat (DMZ,outside) static 209.165.200.230

!

4.Kịch bản 2

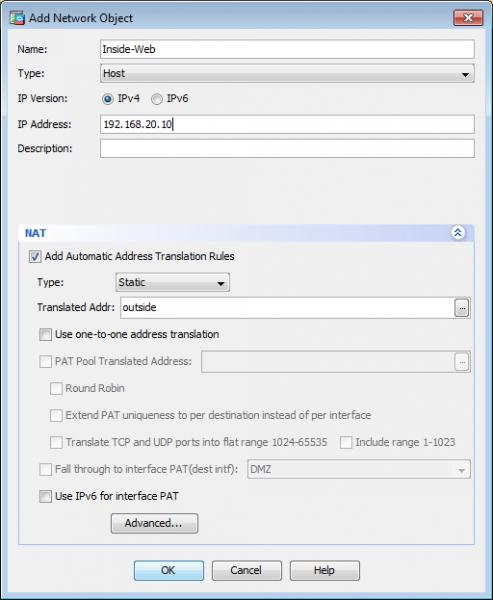

Cấu hình static PAT cho Web Server sử dụng địa chỉ của cổng outside kết hợp với port 80.

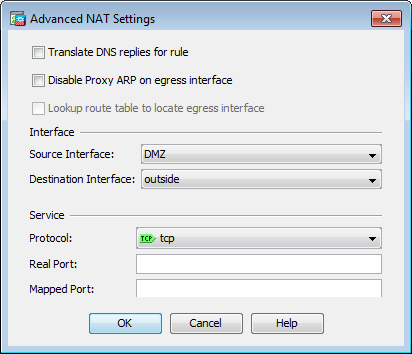

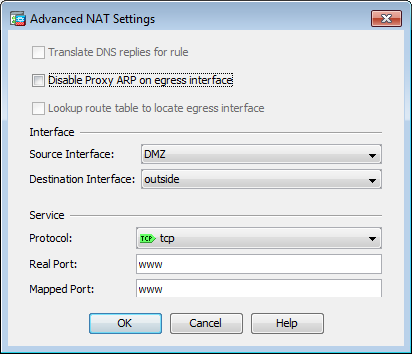

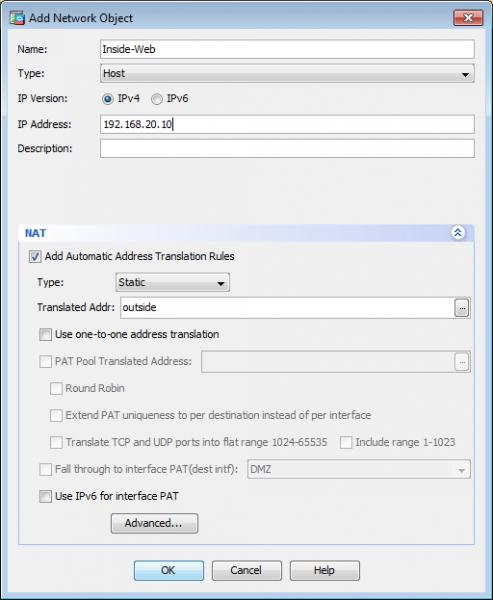

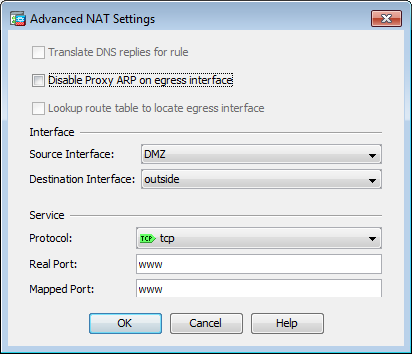

- Cấu hình bằng ASDM: chọn Add “Network Object” NAT Rule

Click Advanced

Click OK 2 lần để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Web

host 192.168.20.10

!

Chicago# show running-config nat

object network Inside-Web

nat (DMZ,outside) static interface service tcp www www

!

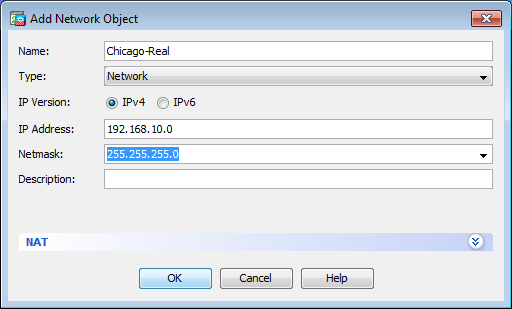

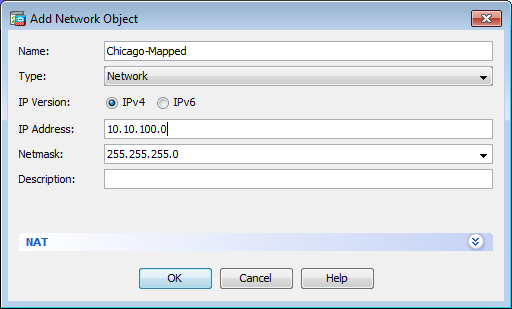

5.Kịch bản 3

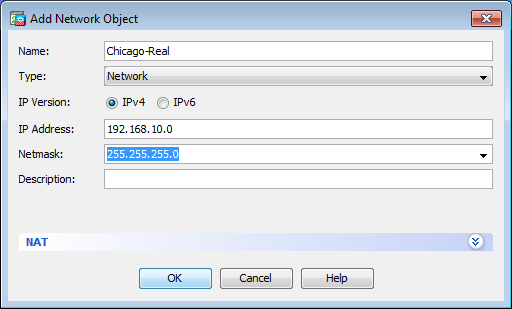

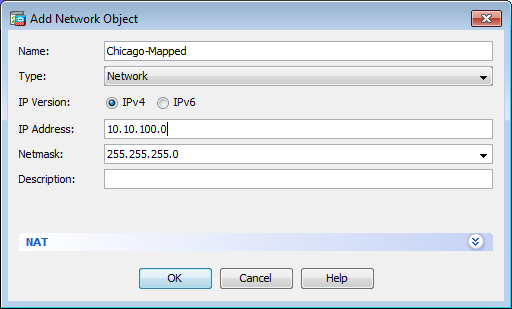

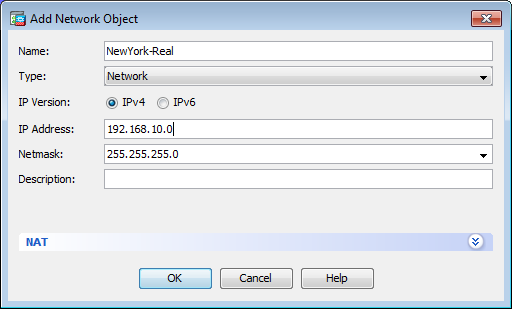

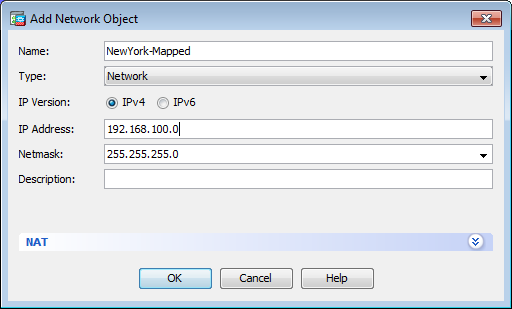

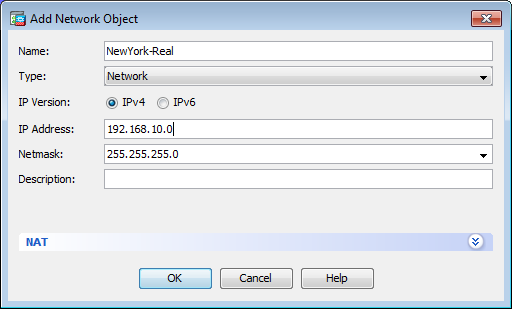

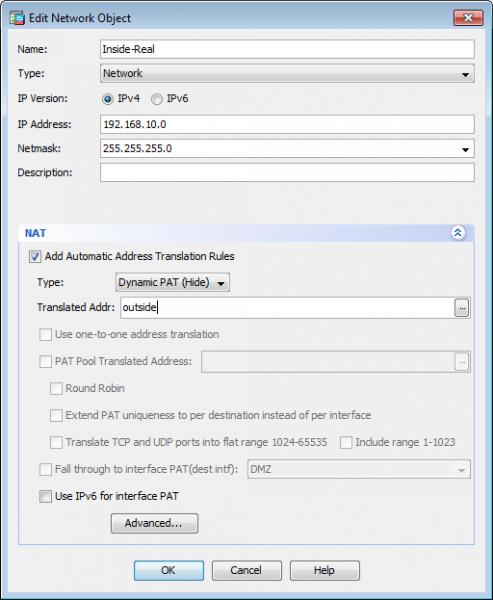

Cấu hình static NAT (sử dụng twice NAT) cho phép các host ở inside network (Chicago) truy nhập đến DMZ network (New York). Chú ý: 2 network này bị trùng địa chỉ, đều là 192.168.10.0/24. Chúng ta cần dùng địa chỉ thay thế, như sau: địa chỉ thay thế của DMZ network (New York) là 192.168.100.0/24; địa chỉ thay thế của inside network (Chicago) là 10.10.100.0/24. Bạn sử dụng 4 object, như sau:

Chicago-Real: chứa phần tử network là 192.168.10.0/24

Chicago-Mapped: 10.10.100.0/24

NewYork-Real: 192.168.10.0/24

NewYork-Mapped: 192.168.100.0/24

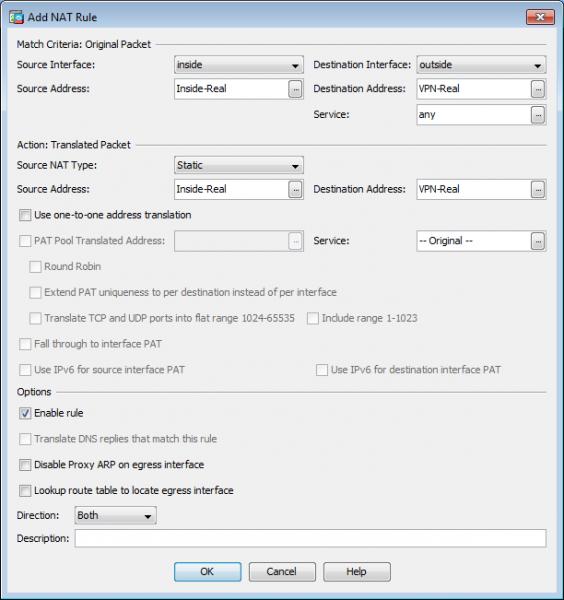

- Cấu hình bằng ASDM: chọn Add NAT Rule Before “Network Object” NAT Rule

Click OK để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Chicago-Mapped

subnet 10.10.100.0 255.255.255.0

object network Chicago-Real

subnet 192.168.10.0 255.255.255.0

object network NewYork-Mapped

subnet 192.168.100.0 255.255.255.0

object network NewYork-Real

subnet 192.168.10.0 255.255.255.0

!

Chicago# show running-config nat

nat (inside,outside) source static Chicago-Real Chicago-Mapped destination static NewYork-Mapped NewYork-Real

!

6.Kịch bản 4

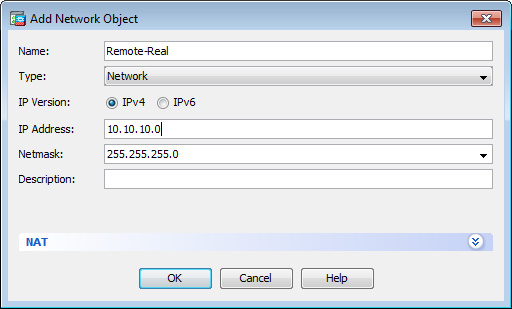

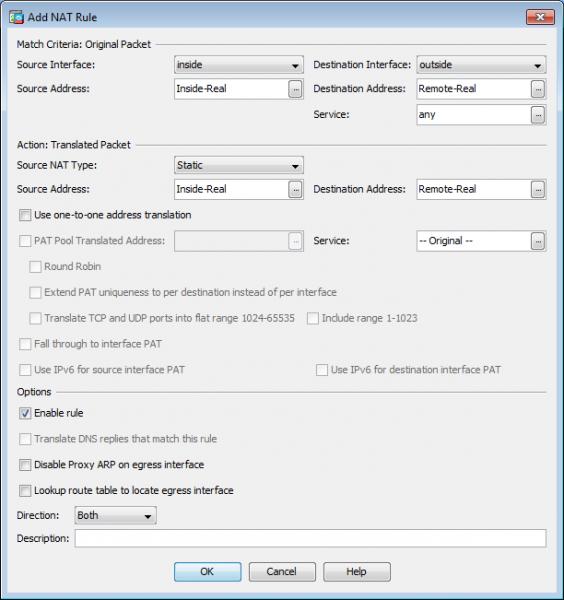

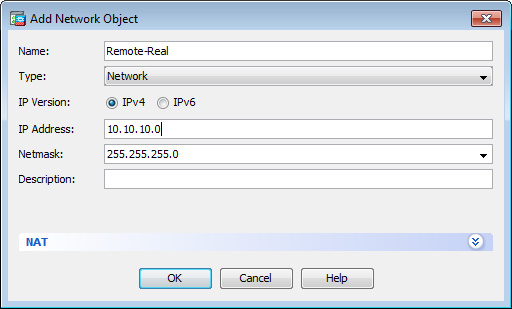

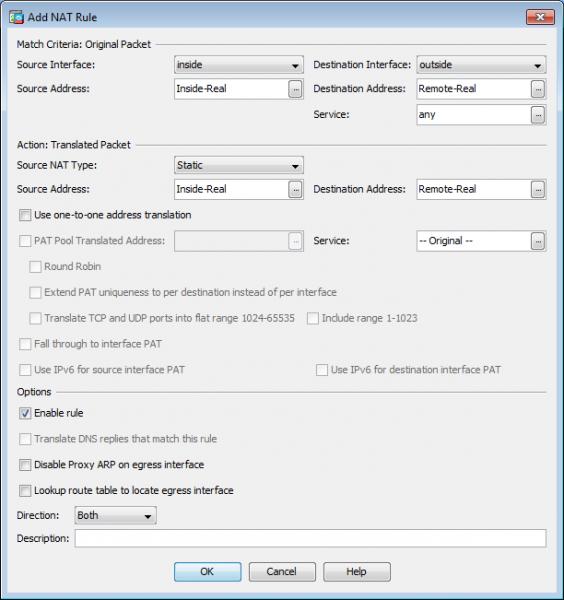

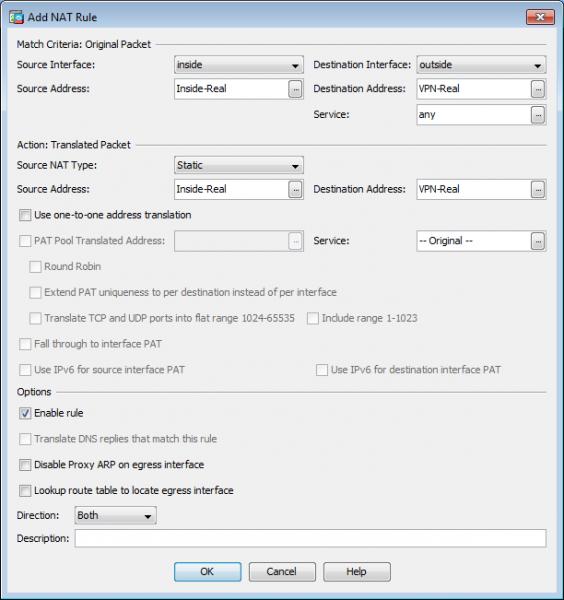

Cấu hình Identity NAT cho kết nối VPN site-to-site. Với cấu hình này, traffic từ inside network (Chicago) gửi đến inside network (New York) sẽ không bị dịch địa chỉ. Bạn sử dụng 2 object sau:

Inside-Real: chứa phần tử network 192.168.10.0/24

Remote-Real: 10.10.10.0/24

Click Advanced

- Cấu hình bằng ASDM: chọn Add NAT Rule Before “Network Object” NAT Rule

Click OK để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Real

subnet 192.168.10.0 255.255.255.0

object network Remote-Real

subnet 10.10.10.0 255.255.255.0

!

Chicago# show running-config nat

nat (inside,outside) source static Inside-Real Inside-Real destination static Remote-Real Remote-Real

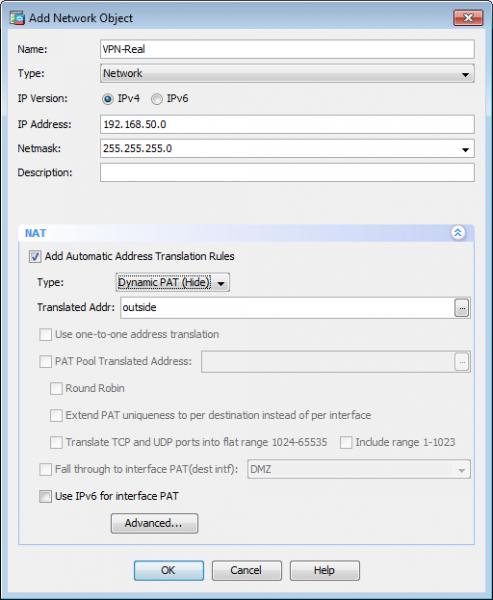

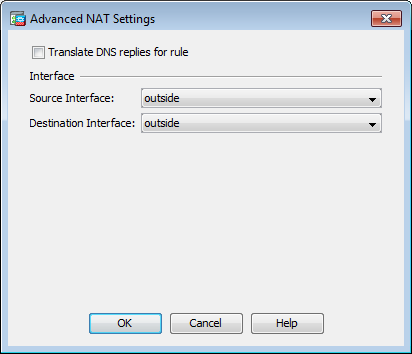

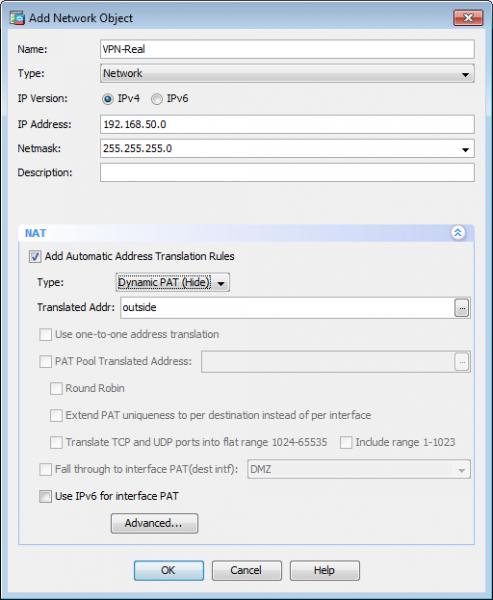

7.Kịch bản 5

Cấu hình dynamic PAT đối với Remote-Access VPN Clients. Để tăng cường bảo mật, trong cấu hình Remote-Access VPN không thực hiện tính năng split-tunnel. Tất cả kết nối từ VPN clients ra Internet đều được mã hóa và gửi qua firewall Chicago. Khi kết nối VPN, VPN clients được cấp địa chỉ thuộc network 192.168.50.0/24. Firewall Chicago không thực hiện NAT đối với traffic gửi từ VPN clients đến inside network. Tuy nhiên, traffic từ inside network gửi ra Internet vẫn được dịch địa chỉ. Bạn cần có 2 object sau:

Inside-Real: chứa phần tử 192.168.10.0/24

VPN-Real: 192.168.50.0/24

Click Advanced

- Cấu hình bằng ASDM: chọn Add NAT Rule Before “Network Object” NAT Rule

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Real

subnet 192.168.10.0 255.255.255.0

object network VPN-Real

subnet 192.168.50.0 255.255.255.0

!

Chicago# show running-config nat

nat (inside,outside) source static Inside-Real Inside-Real destination static VPN-Real VPN-Real

!

- Note: bài viết đúng với hệ điều hành IOS ver 8.3 hoặc cao hơn

( hết phần 3)

Tham khảo:

- CCNA Security Curriculum

- Cisco ASA All-in-One Next-Generation Firewall, IPS, and VPN Services, Third Edition

(Nguồn: Blog "Học Ở Mọi Hình Thức" https://duchm72.wordpress.com/2015/07/20/cisco-asa-network-address-translation-nat-part-3/ )

1.Topology

Sơ đồ kết nối trên GNS3

2.Mô tả

Tại mỗi chi nhánh Chicago và New York có inside network, outside network và DMZ. Hai chi nhánh này kết nối với nhau bằng VPN site-to-site. Tại Chicago có triển khai VPN Remote access dành cho mobile users với subnet 192.168.50.0/24. Không may, DMZ network tại New York trùng lặp với inside network của Chicago.

3.Kịch bản 1

Cấu hình static NAT cho DMZ Web Server và dynamic PAT cho các host ở inside netwok sử dụng IP address của cổng outside (209.165.200.225).

3.1. Cấu hình dynamic PAT cho inside network

- Cấu hình bằng ASDM: chọn Add “Network Object” NAT Rule

Click Advanced

Click OK 2 lần để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Net

subnet 192.168.10.0 255.255.255.0

!

Chicago# show running-config nat

object network Inside-Net

nat (inside,outside) dynamic interface

!

3.2. Cấu hình static NAT cho Web Server

- Cấu hình bằng ASDM: chọn Add “Network Object” NAT Rule

Click Advanced

Click OK 2 lần để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Web

host 192.168.20.10

!

Chicago# show running-config nat

object network Inside-Web

nat (DMZ,outside) static 209.165.200.230

!

4.Kịch bản 2

Cấu hình static PAT cho Web Server sử dụng địa chỉ của cổng outside kết hợp với port 80.

- Cấu hình bằng ASDM: chọn Add “Network Object” NAT Rule

Click Advanced

Click OK 2 lần để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Web

host 192.168.20.10

!

Chicago# show running-config nat

object network Inside-Web

nat (DMZ,outside) static interface service tcp www www

!

5.Kịch bản 3

Cấu hình static NAT (sử dụng twice NAT) cho phép các host ở inside network (Chicago) truy nhập đến DMZ network (New York). Chú ý: 2 network này bị trùng địa chỉ, đều là 192.168.10.0/24. Chúng ta cần dùng địa chỉ thay thế, như sau: địa chỉ thay thế của DMZ network (New York) là 192.168.100.0/24; địa chỉ thay thế của inside network (Chicago) là 10.10.100.0/24. Bạn sử dụng 4 object, như sau:

Chicago-Real: chứa phần tử network là 192.168.10.0/24

Chicago-Mapped: 10.10.100.0/24

NewYork-Real: 192.168.10.0/24

NewYork-Mapped: 192.168.100.0/24

- Cấu hình bằng ASDM: chọn Add NAT Rule Before “Network Object” NAT Rule

Click OK để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Chicago-Mapped

subnet 10.10.100.0 255.255.255.0

object network Chicago-Real

subnet 192.168.10.0 255.255.255.0

object network NewYork-Mapped

subnet 192.168.100.0 255.255.255.0

object network NewYork-Real

subnet 192.168.10.0 255.255.255.0

!

Chicago# show running-config nat

nat (inside,outside) source static Chicago-Real Chicago-Mapped destination static NewYork-Mapped NewYork-Real

!

6.Kịch bản 4

Cấu hình Identity NAT cho kết nối VPN site-to-site. Với cấu hình này, traffic từ inside network (Chicago) gửi đến inside network (New York) sẽ không bị dịch địa chỉ. Bạn sử dụng 2 object sau:

Inside-Real: chứa phần tử network 192.168.10.0/24

Remote-Real: 10.10.10.0/24

Click Advanced

- Cấu hình bằng ASDM: chọn Add NAT Rule Before “Network Object” NAT Rule

Click OK để kết thúc.

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Real

subnet 192.168.10.0 255.255.255.0

object network Remote-Real

subnet 10.10.10.0 255.255.255.0

!

Chicago# show running-config nat

nat (inside,outside) source static Inside-Real Inside-Real destination static Remote-Real Remote-Real

7.Kịch bản 5

Cấu hình dynamic PAT đối với Remote-Access VPN Clients. Để tăng cường bảo mật, trong cấu hình Remote-Access VPN không thực hiện tính năng split-tunnel. Tất cả kết nối từ VPN clients ra Internet đều được mã hóa và gửi qua firewall Chicago. Khi kết nối VPN, VPN clients được cấp địa chỉ thuộc network 192.168.50.0/24. Firewall Chicago không thực hiện NAT đối với traffic gửi từ VPN clients đến inside network. Tuy nhiên, traffic từ inside network gửi ra Internet vẫn được dịch địa chỉ. Bạn cần có 2 object sau:

Inside-Real: chứa phần tử 192.168.10.0/24

VPN-Real: 192.168.50.0/24

Click Advanced

- Cấu hình bằng ASDM: chọn Add NAT Rule Before “Network Object” NAT Rule

- Cấu hình bằng CLI:

Chicago# show running-config object

object network Inside-Real

subnet 192.168.10.0 255.255.255.0

object network VPN-Real

subnet 192.168.50.0 255.255.255.0

!

Chicago# show running-config nat

nat (inside,outside) source static Inside-Real Inside-Real destination static VPN-Real VPN-Real

!

- Note: bài viết đúng với hệ điều hành IOS ver 8.3 hoặc cao hơn

( hết phần 3)

Tham khảo:

- CCNA Security Curriculum

- Cisco ASA All-in-One Next-Generation Firewall, IPS, and VPN Services, Third Edition

(Nguồn: Blog "Học Ở Mọi Hình Thức" https://duchm72.wordpress.com/2015/07/20/cisco-asa-network-address-translation-nat-part-3/ )