-

09/04/2020

-

122

-

1.446 bài viết

Hơn 300.000 thiết bị Android bị trojan nhắm mục tiêu

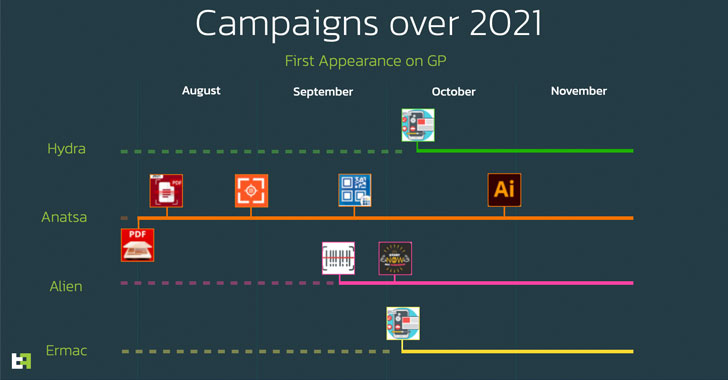

Bốn trojan được phát tán trên kho ứng dụng Google Play Store từ tháng 8 đến tháng 11 năm 2021 thông qua các ứng dụng tiện ích tưởng như vô hại đã kiểm soát hoàn toàn khoảng 300.000 thiết bị.

Công ty an ninh mạng ThreatFnai cho biết, các trojan Anatsa (hay còn gọi là TeaBot), Alien, ERMAC và Hydra được phát tán không chỉ thông qua các chiến dịch phân phối tinh vi, đồng thời trang bị nhiều kỹ thuật lẩn trốn để phần mềm độc hại được cài đặt trên đúng thiết bị từ các quốc gia cụ thể, và không được tải xuống trong quá trình cài đặt ứng dụng từ cửa hàng.

Các ứng dụng bị chèn mã độc bao gồm:

· Two Factor Authenticator (com.flowdivison)

· Protection Guard (com.protectionguard.app)

· QR CreatorScanner (com.ready.qrscanner.mix)

· Master Scanner Live (com.multifuction.combine.qr)

· QR Scanner 2021 (com.qr.code.generate)

· QR Scanner (com.qr.barqr.scangen)

· PDF Document (com.xaviermuches.docscannerpro2)

· Scanner - Scan to PDF

· PDF Document Scanner (com.docscanverifier.mobile)

· PDF Document Scanner Free (com.doscanner.mobile)

· CryptoTracker (cryptolistapp.app.com.cryptotracker)

· Gym and Fitness Trainer (com.gym.trainer.jeux)

Mặc dù Google vào đầu tháng này đã đưa ra các giới hạn để hạn chế việc sử dụng quyền trợ năng cho phép các ứng dụng độc hại đanh cắp thông tin nhạy cảm từ thiết bị Android điều này làm cho kẻ tấn công phải sử dụng nhiều cách thức khác nhau để đạt được mục đích.

Một kỹ thuật mà tin tặc sử dụng gọi là versioning, đây là quá trình đệ trình ứng dụng phiên bản không chứa mã độc lên cửa hàng ứng dụng nhằm qua mặt quá trình kiểm duyệt, sau đó phân phối phần phềm độc hại thông qua các bản cập nhật. Một kỹ thuật khác là sử dụng các trang web điều khiển và ra lệnh (C2) được thiết kế đặc biệt để vượt qua các phương pháp phát hiện thông thường.

ThreatFabric phát hiện ra trojan ThreatFabric tồn tại trên Play Store từ tháng 6 năm 2021 thông qua một bản cập nhật của ứng dụng, và yêu cầu người dùng cấp quyền cài đặt và đặc quyền dịch vụ trợ năng (Accessibility Service).

Kẻ tấn công được biết đến với tên gọi Brunhilda đã phát tán một trojan truy cập từ xa Vultur vào tháng 7 năm 2021 bằng việc nhúng mã độc vào các ứng dụng tạo mã QR, và triển khai phần mềm độc hại Hydra và ERMAC nhắm mục tiêu người dùng ở Hoa Kỳ.

Trojan ngân hàng Alien được phân phối qua ứng dụng GymDrop với hơn 10.000 lượt cài đặt. Nó được phát tán thông qua một bản cập nhật được được mô tả là “new package of workout exercises.”

Các nhà nghiên cứu cho biết: "Để tăng độ khó trong việc bị phát hiện, khi cố gắng lây lan sang nhiều thiết bị ở một quốc gia cụ thể, hacker đằng sau các ứng dụng độc hại này chỉ kích hoạt thủ công việc cài đặt trojan trên một thiết bị bị nhiễm. Điều này làm cho việc phát hiện tự động trở nên kém hiệu quả."

Công ty an ninh mạng ThreatFnai cho biết, các trojan Anatsa (hay còn gọi là TeaBot), Alien, ERMAC và Hydra được phát tán không chỉ thông qua các chiến dịch phân phối tinh vi, đồng thời trang bị nhiều kỹ thuật lẩn trốn để phần mềm độc hại được cài đặt trên đúng thiết bị từ các quốc gia cụ thể, và không được tải xuống trong quá trình cài đặt ứng dụng từ cửa hàng.

Các ứng dụng bị chèn mã độc bao gồm:

· Two Factor Authenticator (com.flowdivison)

· Protection Guard (com.protectionguard.app)

· QR CreatorScanner (com.ready.qrscanner.mix)

· Master Scanner Live (com.multifuction.combine.qr)

· QR Scanner 2021 (com.qr.code.generate)

· QR Scanner (com.qr.barqr.scangen)

· PDF Document (com.xaviermuches.docscannerpro2)

· Scanner - Scan to PDF

· PDF Document Scanner (com.docscanverifier.mobile)

· PDF Document Scanner Free (com.doscanner.mobile)

· CryptoTracker (cryptolistapp.app.com.cryptotracker)

· Gym and Fitness Trainer (com.gym.trainer.jeux)

Mặc dù Google vào đầu tháng này đã đưa ra các giới hạn để hạn chế việc sử dụng quyền trợ năng cho phép các ứng dụng độc hại đanh cắp thông tin nhạy cảm từ thiết bị Android điều này làm cho kẻ tấn công phải sử dụng nhiều cách thức khác nhau để đạt được mục đích.

Một kỹ thuật mà tin tặc sử dụng gọi là versioning, đây là quá trình đệ trình ứng dụng phiên bản không chứa mã độc lên cửa hàng ứng dụng nhằm qua mặt quá trình kiểm duyệt, sau đó phân phối phần phềm độc hại thông qua các bản cập nhật. Một kỹ thuật khác là sử dụng các trang web điều khiển và ra lệnh (C2) được thiết kế đặc biệt để vượt qua các phương pháp phát hiện thông thường.

ThreatFabric phát hiện ra trojan ThreatFabric tồn tại trên Play Store từ tháng 6 năm 2021 thông qua một bản cập nhật của ứng dụng, và yêu cầu người dùng cấp quyền cài đặt và đặc quyền dịch vụ trợ năng (Accessibility Service).

Kẻ tấn công được biết đến với tên gọi Brunhilda đã phát tán một trojan truy cập từ xa Vultur vào tháng 7 năm 2021 bằng việc nhúng mã độc vào các ứng dụng tạo mã QR, và triển khai phần mềm độc hại Hydra và ERMAC nhắm mục tiêu người dùng ở Hoa Kỳ.

Trojan ngân hàng Alien được phân phối qua ứng dụng GymDrop với hơn 10.000 lượt cài đặt. Nó được phát tán thông qua một bản cập nhật được được mô tả là “new package of workout exercises.”

Các nhà nghiên cứu cho biết: "Để tăng độ khó trong việc bị phát hiện, khi cố gắng lây lan sang nhiều thiết bị ở một quốc gia cụ thể, hacker đằng sau các ứng dụng độc hại này chỉ kích hoạt thủ công việc cài đặt trojan trên một thiết bị bị nhiễm. Điều này làm cho việc phát hiện tự động trở nên kém hiệu quả."

Theo: thehackernews

Chỉnh sửa lần cuối: