WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

[HITBSecConf2016] Máy chủ NTP có thể bị tấn công không dây ở khoảng cách dài

AMSTERDAM – Hack In The Box - Các nhà nghiên cứu vừa chứng minh hacker từ xa có thể thay đổi thời gian trên máy chủ giao thức thời gian mạng (NTP) ở một khoảng cách dài bằng các thiết bị rẻ tiền.

NTP là một giao thức mạng được sử dụng để đồng bộ hóa thời gian giữa các hệ thống máy tính. NTP sử dụng một hệ thống phân tầng các nguồn thời gian. Trong đó, mức độ đầu tiên (tầng 0) được thể hiện bởi các đồng hồ tiêu chuẩn, như đồng hồ nguyên tử, đồng hồ GPS và đồng hồ radio (JJY, WWVB, DCF77 và WWVH). Máy tính trên các mức độ khác (tầng 1, tầng 2…) được đồng bộ hóa với các tầng dưới cũng như các thiết bị cùng tầng để kiểm tra sự chính xác và ổn định.

Các máy chủ NTP có thể được các tổ chức sử dụng để đồng bộ thời gian trên các thiết bị nội bộ, nhưng chúng cũng đóng một vai trò quan trọng trong các hệ thống công nghiệp và sản xuất năng lượng.

Chuyển đổi thời gian trên một máy chủ NTP có thể dẫn tới những hậu quả nghiêm trọng - cho phép tin tặc phá hủy hệ thống, xác thực các dịch vụ bằng thông tin đã hết hạn, vượt qua cơ chế HTTP STS và tính năng tin tưởng chứng thư số (certificate pinning), đồng thời khiến client TLS chấp nhận các chứng nhận đã hết hạn hoặc đã bị thu hồi.

Trong một bài thuyết trình tại Hội thảo Hack In The Box (HITB) tuần này, Yuwei Zheng và Haoqi Shan của Qihoo360, Trung Quốc đã chỉ ra cách thức hacker từ xa có thể thay đổi thời gian trên một máy chủ NTP tầng 1 bằng cách gửi các tín hiệu thời gian radio giả mạo đến máy chủ.

Các nhà nghiên cứu lưu ý rằng nếu tin tặc cố tình thay đổi quá nhiều thời gian trên máy chủ NTP trong một lần, máy chủ hoặc sẽ bỏ qua các tín hiệu hoặc sẽ bị crash. Để thay đổi thời gian mà không bị crash máy, hacker có thể thay đổi lên đến 1.000 giây một lần. Các nhà nghiên cứu cho hay tin tặc có thể gửi nhiều tín hiệu giả mạo để thay đổi thời gian 1.000 giây và mỗi lần gửi như vậy phải mất khoảng 6 phút để xử lý.

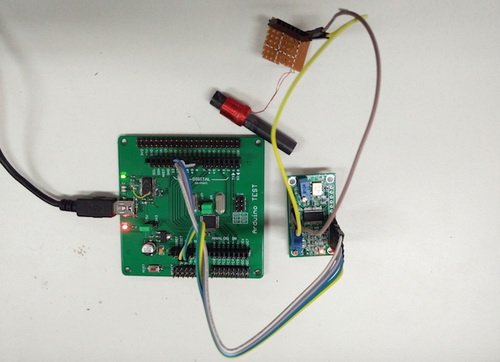

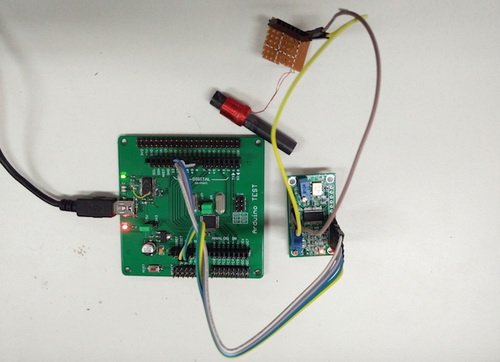

Yuwei Zheng và Haoqi Shan đã sử dụng các linh kiện chi phí thấp và sẵn có để phát triển các thiết bị proof-of-concept (PoC), có thể được sử dụng để tấn công các máy chủ NTP bằng cách phát ra tín hiệu GPS và JJY giả. Các nhà nghiên cứu đã chứng minh khả năng của những thiết bị này bằng cách tấn công một máy chủ NTP do họ setup để cung cấp thời gian cho điện thoại thông minh.

Các chuyên gia cho rằng tấn công GPS có tác dụng trên khoảng cách 50 - 100 mét, nhưng những tín hiệu giả có thể được khuếch đại và nhắm mục tiêu tới các thiết bị ở khoảng cách lên tới 2 km. Các nhà nghiên cứu lưu ý các máy chủ NTP sử dụng GPS như đồng hồ tiêu chuẩn thường có một ăng-ten GPS trên mái hoặc trong cửa sổ của tòa nhà đặt máy chủ, điều này khiến máy chủ dễ dàng trở thành mục tiêu tấn công.

Trong trường hợp của JJY, được sử dụng để đồng bộ các đồng hồ điều khiển bằng radio ở Nhật Bản, các nhà nghiên cứu tin rằng các cuộc tấn công cũng có thể được khởi phát từ khoảng cách lên tới 2 km.

Dựa trên các phân tích và thảo luận với các nhà cung cấp máy chủ NTP, các nhà nghiên cứu xác định rằng phương pháp tấn công không dây ở khoảng cách dài có tác dụng với cả các thiết bị được triển khai trên diện rộng tại Trung Quốc, Bắc Mỹ và châu Âu. Tuy nhiên, các chuyên gia cho hay các nhà cung cấp không quá bận tâm, mặc dù một vài trong số họ thừa nhận các sản phẩm của mình không được bảo vệ khỏi các kiểu tấn công này.

NTP là một giao thức mạng được sử dụng để đồng bộ hóa thời gian giữa các hệ thống máy tính. NTP sử dụng một hệ thống phân tầng các nguồn thời gian. Trong đó, mức độ đầu tiên (tầng 0) được thể hiện bởi các đồng hồ tiêu chuẩn, như đồng hồ nguyên tử, đồng hồ GPS và đồng hồ radio (JJY, WWVB, DCF77 và WWVH). Máy tính trên các mức độ khác (tầng 1, tầng 2…) được đồng bộ hóa với các tầng dưới cũng như các thiết bị cùng tầng để kiểm tra sự chính xác và ổn định.

Các máy chủ NTP có thể được các tổ chức sử dụng để đồng bộ thời gian trên các thiết bị nội bộ, nhưng chúng cũng đóng một vai trò quan trọng trong các hệ thống công nghiệp và sản xuất năng lượng.

Chuyển đổi thời gian trên một máy chủ NTP có thể dẫn tới những hậu quả nghiêm trọng - cho phép tin tặc phá hủy hệ thống, xác thực các dịch vụ bằng thông tin đã hết hạn, vượt qua cơ chế HTTP STS và tính năng tin tưởng chứng thư số (certificate pinning), đồng thời khiến client TLS chấp nhận các chứng nhận đã hết hạn hoặc đã bị thu hồi.

Trong một bài thuyết trình tại Hội thảo Hack In The Box (HITB) tuần này, Yuwei Zheng và Haoqi Shan của Qihoo360, Trung Quốc đã chỉ ra cách thức hacker từ xa có thể thay đổi thời gian trên một máy chủ NTP tầng 1 bằng cách gửi các tín hiệu thời gian radio giả mạo đến máy chủ.

Các nhà nghiên cứu lưu ý rằng nếu tin tặc cố tình thay đổi quá nhiều thời gian trên máy chủ NTP trong một lần, máy chủ hoặc sẽ bỏ qua các tín hiệu hoặc sẽ bị crash. Để thay đổi thời gian mà không bị crash máy, hacker có thể thay đổi lên đến 1.000 giây một lần. Các nhà nghiên cứu cho hay tin tặc có thể gửi nhiều tín hiệu giả mạo để thay đổi thời gian 1.000 giây và mỗi lần gửi như vậy phải mất khoảng 6 phút để xử lý.

Yuwei Zheng và Haoqi Shan đã sử dụng các linh kiện chi phí thấp và sẵn có để phát triển các thiết bị proof-of-concept (PoC), có thể được sử dụng để tấn công các máy chủ NTP bằng cách phát ra tín hiệu GPS và JJY giả. Các nhà nghiên cứu đã chứng minh khả năng của những thiết bị này bằng cách tấn công một máy chủ NTP do họ setup để cung cấp thời gian cho điện thoại thông minh.

Các chuyên gia cho rằng tấn công GPS có tác dụng trên khoảng cách 50 - 100 mét, nhưng những tín hiệu giả có thể được khuếch đại và nhắm mục tiêu tới các thiết bị ở khoảng cách lên tới 2 km. Các nhà nghiên cứu lưu ý các máy chủ NTP sử dụng GPS như đồng hồ tiêu chuẩn thường có một ăng-ten GPS trên mái hoặc trong cửa sổ của tòa nhà đặt máy chủ, điều này khiến máy chủ dễ dàng trở thành mục tiêu tấn công.

Trong trường hợp của JJY, được sử dụng để đồng bộ các đồng hồ điều khiển bằng radio ở Nhật Bản, các nhà nghiên cứu tin rằng các cuộc tấn công cũng có thể được khởi phát từ khoảng cách lên tới 2 km.

Dựa trên các phân tích và thảo luận với các nhà cung cấp máy chủ NTP, các nhà nghiên cứu xác định rằng phương pháp tấn công không dây ở khoảng cách dài có tác dụng với cả các thiết bị được triển khai trên diện rộng tại Trung Quốc, Bắc Mỹ và châu Âu. Tuy nhiên, các chuyên gia cho hay các nhà cung cấp không quá bận tâm, mặc dù một vài trong số họ thừa nhận các sản phẩm của mình không được bảo vệ khỏi các kiểu tấn công này.

Nguồn: Security Week

Chỉnh sửa lần cuối bởi người điều hành: